還記得前幾天 Avanti 自動售貨機出現漏洞,泄露大量用戶信息的事兒嗎?這才沒過多久,另外一個針對 IoT 設備的攻擊又出現了,這次中招的是開發 IoT 設備的開源軟件開發庫,可能影響數百萬 IoT 設備。

安全研究員發現大量 IoT 設備開發者所使用的開源軟件開發庫 gSOAP 中出現了一個嚴重的遠程代碼執行漏洞,可能會影響數百萬 IoT 設備。

gSOAP 是一個雙授權庫(可免費使用也可用于商業化目的),由 Genivia 公司開發并維護,其中 SOAP 是 Simple Object Access Protocol 的首字母縮寫,意為簡單對象訪問協議。gSOAP 是廣泛應用于嵌入式設備固件開發的 C/C++ 庫。Genivia 在其官網表示, gSOAP 庫可以幫助廠商“開發符合業內最新 XML、XML WebService、WSDL、SOAP、 REST, JSON, WS-Security 等標準的產品。”

IoT 安全公司 Senrio 的研究員最先在 gSOAP 中發現這個漏洞(編號 CVE-2017-9765 ),并將其命名為 “Devil’s Ivy”(綠蘿)。“綠蘿” 是一個堆棧緩沖區溢出漏洞,可允許黑客遠程攻擊(DOS 攻擊) SOAP Web 服務后臺程序,并在存在漏洞的設備上執行任意代碼。

Senrio 表示,之所以將這個漏洞命名為“綠蘿”,是因為這個漏洞就像綠蘿一樣,很難殺死,而且通過代碼重用可以很快地蔓延。這個漏洞存在于下載量達上百萬的第三方工具包中,可以影響數百萬 IoT 設備,且很難清除。

主要攻擊 Axis 安全攝像頭

研究人員是在分析 Axis M3004安全攝像頭產品時,首次發現了 “綠蘿” 漏洞。“綠蘿” 攻擊過 Axis Communications (安訊士網絡通訊公司)開發的安全聯網攝像頭,下面的視頻就演示了整個攻擊過程。

利用“綠蘿”時,攻擊者可以遠程訪問一段視頻資料,或阻止原用戶訪問該視頻資料。

本來這個攝像頭主要用于安保,例如用于銀行大廳監控等。如果被攻擊,會導致敏感信息泄露,或導致監控者無法及時發現或記錄犯罪行為,造成犯罪證據丟失。

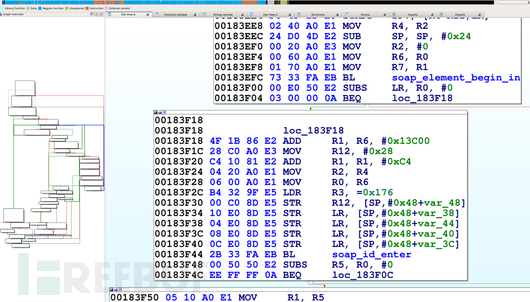

研究人員利用逆向工具 IDA Pro ,檢測到了“綠蘿”的部分攻擊詳情:

漏洞影響與修復

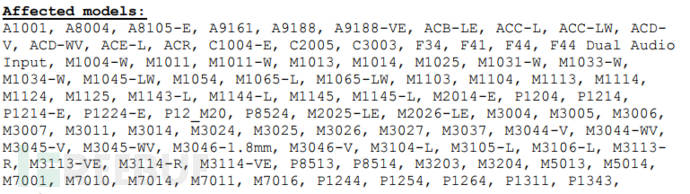

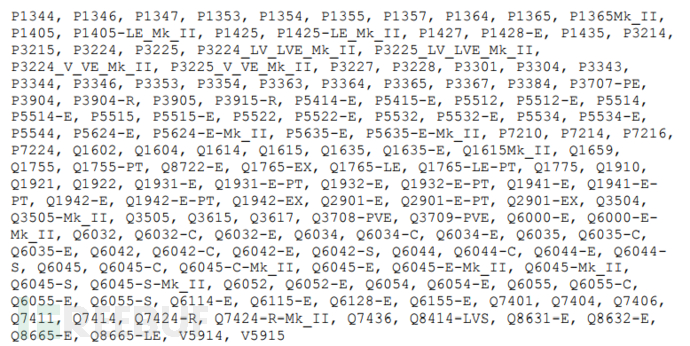

Axis 公司承認其 252 款攝像頭產品中有 249 款都受到“綠蘿”漏洞影響,并在 6 月 6 日發布了升級固件用于修復漏洞。相關用戶應當立即進行升級更新。

以下是完整攝像頭型號清單,用戶可以對照清單,確認自己的攝像頭型號并采取相應修復措施。

漏洞爆發后, Axis 立刻向負責維護 gSOAP 的 Genivia 公司上報了這個漏洞,Genivia 隨后在 6 月 21 日發放了補丁,并聯系了 ONVIF ,將漏洞通告所有使用 gSOAP 的 ONVIF 會員(包括佳能、思科、西門子等),督促這些廠商盡快修復漏洞。ONVIF 全稱為開放網絡視頻接口論壇,是一個國際非營利組織,由一群硬件廠商自發組成,經常發布 IT 技術及解決方案等。

盡管 Axis 在產品中修復了 “綠蘿” 漏洞,但研究人員仍然憂心忡忡,他們認為這個漏洞還可能影響其他 IoT 設備,因為佳能、西門子、思科、日立等很多大型廠商都使用 gSOAP 這個開發庫。而且,gSOAP 擁有龐大的 IoT 開發者用戶群體。Genivia 曾在官網宣稱,gSOAP 的下載量超過了 100 萬次。

發現漏洞的 Senrio 公司分析了自己所掌握的信息,發現約有 6% 的 NOVIF 會員使用 gSOAP 開發產品,Senrio 據此推斷,可能有數百萬設備會受到“綠蘿”的影響。

應對關于 IoT 的攻擊

也許在生活中,我們所熟悉的聯網設備就是個人計算機和手機,但事實上,大到路口的紅綠燈,小到手腕上的可穿戴設備,都屬于 IoT 設備。IoT設備充斥著我們生活的方方面面,其安全問題不容忽視。

近些年來,IoT 設備漏洞頻發,可謂是網絡安全中最脆弱的一環。黑客往往利用 IoT 設備的漏洞,入侵安全網絡,進行更嚴重的破壞。檢測出“綠蘿”之后,Senrio 公司也針對 IoT 安全提出了一些建議:

1.安全硬件設施不要連接公共網絡:7 月 1 日,一名蘇丹研究員表示,超過 14700 臺 Axis 球形監控攝像頭出現漏洞,任何人都可訪問監控視頻。事實上,所有存在“綠蘿”漏洞的攝像頭都很容易被利用。安全攝像頭這類設備都應該連接到個人網絡,這樣才能降低被入侵的可能。

2. 盡可能地做好一切 IoT 安全防護措施:為 IoT 設備設置防火墻或使用 NAT (網絡地址轉換)技術,可以減少 IoT 設備的曝光程度,并提升威脅檢測指數。

3. 及時更新并打補丁:漏洞在所難免。出現漏后,用戶能做的就是在補丁發布的第一時間下載更新,及時修復。

對于廠商而言,加入像 ONVIF 這樣的團體可能大有益處。在這類團體中,不僅能實現快速應急響應和聯動,及時有效止損,還能實現更多技術交流和威脅情報互換,盡可能地減少安全風險。

*參考來源:THN,bleepingcomputer,AngelaY 編譯,轉載請注明來自 FreeBuf.COM

京公網安備 11010502049343號

京公網安備 11010502049343號