有一種病毒會繞著殺毒軟件走,做賊心虛,生怕殺軟發現自己。還有一類,卻大搖大擺,喜歡和殺軟正面剛,甚至主動挑釁對手。

今天要說的就是后者,這種不怕死的病毒。

7 月 6 日傍晚,雷鋒網注意到,火絨安全實驗室在其官方微信公眾號稱,其截獲到一種內核級后門病毒,并命名為“Pengex”病毒。經分析,“Pengex”以劫持用戶首頁流量牟利為目的,但是不同于其他“流量劫持”類病毒,“Pengex” 技術高明、手段兇狠,會主動攻擊國內主流的安全軟件,使他們失去內核對抗能力,這會讓電腦完全失去安全防護。火絨、360、金山、2345、瑞星、百度……都是它的攻擊對象。

火絨安全合伙創始人馬剛向雷鋒網強調,“Pengex”通過盜版系統盤和“注冊機”軟件進行傳播,可以各種鎖首頁,并在用戶電腦中留下后門,日后可隨時植入任意病毒和流氓軟件,威脅隱患極大。這也是對一般人影響最大的地方,并因為“Pengex”的傳播方式,再三提醒用戶盡量不要使用盜版系統盤,以免中招。

“Pengex”不僅這樣“折騰用戶”,還使盡手段力圖搞掉對手。

火絨稱,“Pengex”會攻擊各種主流的殺毒軟件,包括火絨、360、金山等,導致這些軟件的驅動無法加載,因此失去在內核層對抗病毒的能力。

這個病毒的“作案動機”是什么?

無非還是盈利。

雷鋒網了解到,“Pengex”通過修改瀏覽器配置和進程啟動參數兩種方式,來劫持首頁牟利,這也是馬剛此前提到,為什么該病毒會鎖定用戶首頁的原因。

在這個過程中,病毒還會按照制作者的計劃,將不同的瀏覽器指向不同的導航站。

不可思議的是,這個病毒十分霸道,懟天懟地懟對手外,連同類病毒也不放過。

原來,它攻擊同類病毒是為了獨占用戶電腦首頁資源牟利。火絨稱,該病毒劫持首頁后設置的渠道號是“oemxiazaiba2”(“下載吧“的全拼),請各大導航站關注并查證這個渠道賬號。

不過,你不要太過驚慌,畢竟這一類病毒四處干架已經是常態。

大家好,我是一個病毒,這次我想推個軟件,所以,呵呵,不好意思,我要來了。

跟老子搶首頁,門都沒有!干掉這幫跟我搶首頁的病毒,也干掉這幫跟我搶首頁的殺軟!

不好意思,我就是看你殺軟不順眼,有我南霸天在的地方,你敢說啥?不服,好,來!

馬剛稱,病毒推軟件,病毒搶首頁,病毒干殺軟,病毒跟殺軟搶首頁……這些屬于常見攻擊,但此次惡意病毒不同的地方在于——這一位十分地兇悍,因為該病毒通過系統盤傳播,中招的人也不少。

雷鋒網(公眾號:雷鋒網)了解到,目前火絨已經更新病毒庫,可以查殺該病毒。在第一時間通報后,馬剛認為,其他殺軟應該也會跟進預防。

在判斷正在加載的映像是否屬于黑名單時,病毒先常見的內核級流量劫持病毒的文件名進行匹配,如果文件名中包含 Mslmedia.sys 或者 mssafel.sys 則會禁止其執行。之后,病毒會獲取當前映像的簽名信息與黑名單中的簽名信息進行匹配,如果包含則也會禁止其執行。

黑名單中的簽名信息包括:火絨、360、金山、2345、瑞星、百度,甚至還包括 ADSafe 的簽名和病毒常用“上海域聯”簽名信息。

此外,火絨還提到,在該病毒的分析中,也有一份白名單,白名單如下:

該病毒是一個內核級后門病毒,初步懷疑該樣本主要通過第三方系統盤方式進行傳播。該樣本在系統中運行后,會造成國內主流安全軟件驅動程序無法正常加載,從而使安全軟件失去防御能力。該病毒主要對抗的安全廠商包括:火絨、360、金山等,其惡意代碼執行之后,可以執行遠端 C&C 服務器存放的任意病毒代碼。

該病毒分為兩個部分,即病毒加載器和后門病毒, 下文中分為兩部分進行詳細分析。病毒結構如下圖所示:

該部分代碼主要用于對抗安全軟件查殺和進行內核對抗。加載器功能代碼分為兩個部分,先會在內存中通過虛擬映射加載一個新的ntoskrnl鏡像,再通過相同的方式將真正的病毒驅動加載到內存中,并且將導入的ntoskrnl中的函數地址指向其虛擬加載的ntoskrnl鏡像中的函數地址上, 通過此方法可以繞過其他驅動在ntoskrnl中設置的內核鉤子。全局變量is_virus_load是一個標記,通過傳入驅動主函數中的RegistryPath參數是否為NULL判斷是否為病毒通過虛擬映射方式加載。如下圖所示:

加載器驅動主函數代碼

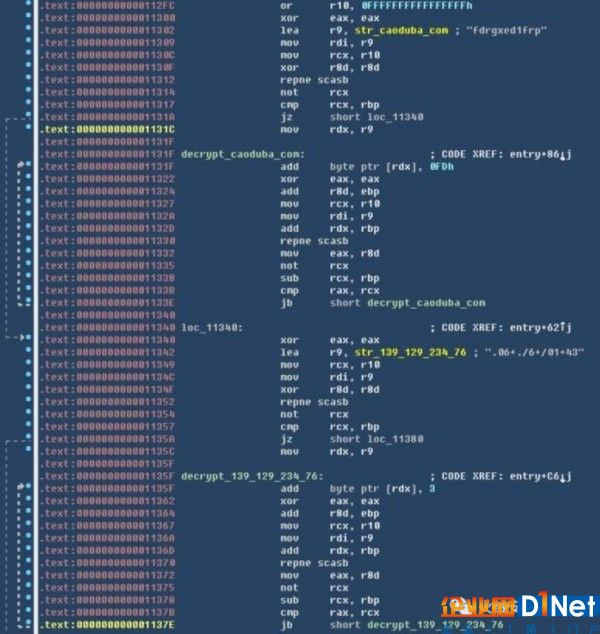

內核級后門該病毒執行后,會不斷地與C&C服務器(域名:caoduba.com或139.129.234.76,通訊端口:7897)進行通訊。病毒使用的域名和IP地址解密代碼,如下圖所示:

解密域名和IP地址

京公網安備 11010502049343號

京公網安備 11010502049343號