今年五月份勒索病毒在全球范圍內肆虐,根據(jù)媒體報道,中國也受到很大影響,除教育網(wǎng)、校園網(wǎng)以外,北京、上海、江蘇、天津等多地的出入境、派出所等公安網(wǎng)也疑似遭遇病毒襲擊。這次勒索病毒影響廣泛,造成影響之大引起了全球范圍的關注。原本事件逐漸平息,但6月27日晚些時候,代號為“Petya”的勒索病毒變種之后繼續(xù)肆虐。

根據(jù)外國媒體報道,俄羅斯石油公司Rosneft、烏克蘭國家儲蓄銀行和政府系統(tǒng)都受到了攻擊,僅俄、烏兩國就有80多家公司被該病毒感染,就連烏克蘭副總理的電腦也不幸中招。全球很多地區(qū)和國家都受到了影響。

利用哪些漏洞傳播 如何破壞?

Petya雖然并不是一個合格的勒索病毒,但是造成的破壞性就更加可怕,要知道如果真的有重要資料,雖然付給不法分子贖金的做法我們非常不提倡,但對于很多用戶來說似乎是解決的方式之一。當然了我們最終還是要強調支付贖金并不是理性的做法,畢竟能夠做病毒勒索錢財?shù)娜艘膊粫鞘裁粗v信譽的人,即便是支付了贖金也未必能夠解鎖,此前蘋果iOS設備被惡意鎖定勒索的事件常有發(fā)生,支付錢款得不到解決的案例也非常常見。

正因為Petya勒索病毒的支付渠道不靠譜,所以導致它的破壞能力更強,除了像其他勒索病毒一樣加密鎖定文件之外,還會修改硬盤主引導記錄(MBR)、加密硬盤文件分配表(MFT),導致電腦不能正常啟動。這樣一來對于普通用戶來說有重要文件就很難恢復了,造成的損失巨大。

病毒首先會遍歷所有磁盤,對每個固定磁盤創(chuàng)建一個線程執(zhí)行文件遍歷,文件遍歷時會判斷文件后綴,針對特殊目錄該病毒編碼跳過了"C:windows"目錄,不會對該目錄下的任何文件進行加密。拔掉電源可以挽救加密MFT,但并不能挽回之前在桌面環(huán)境下已經(jīng)被加密的用戶文件。

不僅破壞力驚人,而且Petya傳播方式利用“永恒之藍”和“永恒浪漫”兩個漏洞,這就導致了它可以通過內網(wǎng)滲透使用系統(tǒng)的WMIC和Sysinternals的PsExec傳播,所以即便電腦修復“永恒之藍”漏洞,只要內網(wǎng)有中毒電腦,仍有被感染的危險。

業(yè)內人士認為Petya的傳播能力和威脅范圍甚至是超過WannaCry病毒的。

不為錢財只為破壞?

一般來說病毒尤其是勒索病毒的目的是索要贖金,一般主要針對一些商業(yè)用戶和要害PC或者設備終端。如此大規(guī)模的傳播往往偷雞不成還容易讓自己成為眾矢之的,會被更厲害的人物盯上,無論是白帽子還是黑客都會關注到病毒傳播的源頭。

WannaCry勒索病毒本身已經(jīng)是不太明智的做法了,但安全團隊發(fā)現(xiàn),Petya和以往的勒索病毒有很大不同,甚至和WannaCry勒索病毒也不一樣。病毒作者精心設計制作了傳播、破壞的功能模塊,勒索贖金的模塊卻制作粗糙、漏洞百出,稍有勒索病毒的常識就知道,病毒作者幾乎不太可能拿到贖金。

根據(jù)國內火絨安全團隊的說法,病毒作者可能根本沒打算得到贖金。與其說Petya是勒索病毒,不如說它是披著勒索病毒外衣的反社會人格的惡性病毒,就像當年臭名昭著的CIH等惡性病毒一樣,損人不利己,以最大范圍的傳播和攻擊破壞電腦系統(tǒng)為目的。

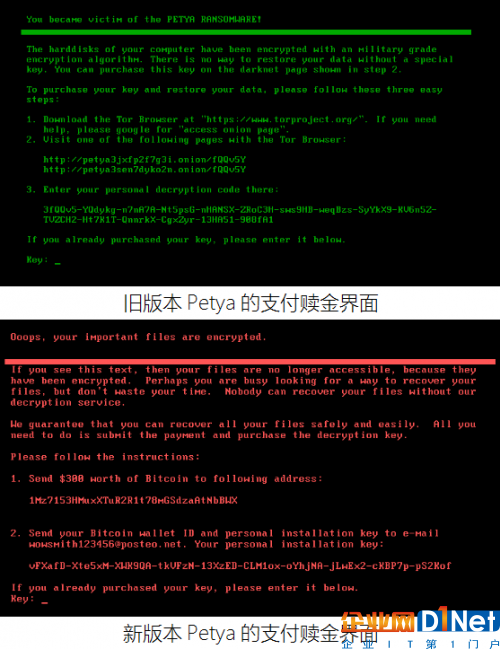

Petya病毒通常情況下是勒索價值300美金的比特幣贖金,但是卻沒有像常規(guī)勒索病毒一樣向受害者提供可靠、便捷的付款鏈接,而是選擇用公開的電子信箱來完成贖金支付,很顯然,這樣做特別粗糙和脆弱。

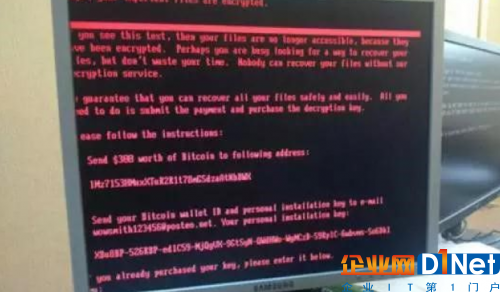

相比WannaCry病毒Petya利用漏洞使得傳播速度更快,但是對勒索病毒更應該關注的支付贖金流程都是草草處理,這一點很奇怪。尤其是新版本的Petya病毒,在內網(wǎng)傳播功能上花費了心思。因此舊版本Petya更像是一個真正的勒索病毒,它會為不同用戶生成不同的暗網(wǎng)地址以便用戶支付贖金。而新版本Petya弱化了支付贖金流程,只是提供了一個簡單的郵箱和黑客聯(lián)系,顯然如果是為了勒索至少不會如此簡化勒索支付的功能。

病毒爆發(fā)后,郵件賬戶立刻被供應商Posteo關閉,導致贖金交付的流程中斷。用一種不可靠、簡單的方式敷衍了事,似乎并不關心能否收到贖金。因此目前全球范圍內沒有一例成功支付贖金,進而解鎖了文件和系統(tǒng)的報告。從側面驗證了醉翁之意不在酒的特點。

更猛烈的攻擊還在后面?

安全團隊的人認為,新Petya的作者熟悉內網(wǎng)滲透流程,同WannaCry的傳播相比,即使安裝了Windows的全部補丁也不能阻止新Petya在內網(wǎng)的傳播。這兩次病毒的大面積爆發(fā),更像是黑客攻擊“預演”和“實戰(zhàn)”。因此提醒廣大用戶和企業(yè),要更加重視安全問題,謹防更大更猛烈的病毒攻擊。

截止到目前,新Petya之后還沒有發(fā)現(xiàn)其它的變種,更多的都是加殼和修改版。病毒作者似乎銷聲匿跡,與WannaCry的發(fā)作和最終沉寂方式相似,一樣是瘋狂傳播,一樣是沒有通過贖金真正獲利,但是對全球造成的破壞確是存在的,造成破壞背后似乎還隱藏了更大的陰謀。

網(wǎng)上流言四起,有人認為勒索病毒帶動的是一大波安全軟件和相關服務重新被重視,獲利者自然是這些安全企業(yè)。當然了種種說法甚至不乏一些陰謀論的論調出現(xiàn)。但大家姑且聽之,不足為信。對于消費者來說,如何保護自己,不受病毒侵害才是最重要的。

微軟將持續(xù)更新

微軟表示,Petya勒索病毒是非常復雜的惡意軟件,遙測結果顯示,Petya受害率遠低于預期,受感染的大約只有不到2萬臺電腦。且受感染的大多數(shù)是Windows 7系統(tǒng)。

在今年早些時候,微軟就已經(jīng)推出了漏洞補丁,Windows 10系統(tǒng)只要打開自動更新,應該已經(jīng)彌補了漏洞。所以Windows 10系統(tǒng)幾乎沒有受到影響。當然了,關于微軟的說法,有人認為或許是為了穩(wěn)定用戶情緒。

另外,在上個月月底發(fā)布的Windows 10 Build 16232版本中,微軟引入了可控文件夾訪問(Controlled folder access)功能。目前正邀請Windows Insider項目成員進行測試,當某些應用在未授權的情況下對這些文件夾進行調整的時候,用戶就會收到相關的通知。

全新的Controlled folder access目前已經(jīng)整合到Windows Defender安全中心中,完整版本有望出現(xiàn)在Windows 10秋季創(chuàng)作者更新中。多個Windows系統(tǒng)文件夾默認處于保護狀態(tài),此外用戶也可以根據(jù)需求自行添加其他路徑的文件夾,將圖片、文件、視頻等文件納入保護范圍內。如果你的電腦感染惡意軟件之后,嘗試加密鎖定文件,那么這項系統(tǒng)能夠阻止惡意軟件的修改。

老系統(tǒng)用戶如何防范?

實際上一些開發(fā)人員已經(jīng)針對今年肆虐的勒索病毒進行了研究,發(fā)現(xiàn)了一些阻隔或者解決方法。首先微軟已經(jīng)發(fā)布了系統(tǒng)補丁MS17-010用以修復被攻擊的系統(tǒng)漏洞,Windows 7等更早的系統(tǒng)應該及時安裝。

另外還有一些安全防范有可能起到幫助:

1、使用第三方安全廠商產品的應該即使核實并升級。

2、關閉445、135、137、138、139端口,關閉網(wǎng)絡文件共享。

3、及時安裝Windows、Office公布的安全漏洞補丁。

4、加強電子郵件安全管理,不要輕易點擊不明附件,尤其是rtf、doc等格式的附件。

5、在自己電腦的C:windows目錄下新建一個名為perfc的只讀文件,就可以有效防止petya的攻擊。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號