從技術層面上說,新手用公開的攻擊工具就可以完成這次攻擊。

上周二開始爆發的新一輪針對Windows電腦的蠕蟲病毒PetyaWrap攻擊,背后的黑客攻擊者的情況看起來更復雜了。

微軟和烏克蘭的警方在上周稱,他們有證據說明,PetyaWrap 病毒的源頭來自于烏克蘭一家開發會計軟件的 M.E.Doc 公司。微軟稱,M.E.Doc 公司的一次常規軟件更新包中被放入了病毒軟件,這個病毒通過這次更新傳播到了該公司的客戶電腦中,對電腦文件進行加密、銷毀。

但在攻擊對象這件事上,情況看起來更復雜了。北約猜測這次是國家層面的攻擊行為,也有人認為跟俄羅斯有關。

最新的消息是,獨立網絡安全分析師 Jonathan Nichols 在昨天給出了一份新的報告。他認為,在技術層面上這次攻擊實施相當容易,只要稍微懂點電腦技術,使用公開的電腦軟件就可以完成這次攻擊。

在報告中,Jonathan Nichols 分析了這次 PetyaWrap 蠕蟲病毒藏身的地方——烏克蘭會計公司 M.E.Doc 的軟件更新包以及更新所用的服務器,發現這家公司的安全防護做得不好,有3個該服務器端的軟件存在沒打上補丁的漏洞。通過現成的工具,黑客很容易可以入侵到該服務器上,將病毒塞進 M.E.Doc 的軟件更新包內。

這跟最初的病毒起源有關。烏克蘭網絡警察上周稱,在常規軟件更新時,M.E.Doc 公司的軟件通過 EzVit.exe 鏈接了一個地址92.60.184.55,下載了 333kb 大小的文件,導致了軟件被蠕蟲病毒 PetyaWrap 感染。

根據 Jonathan Nichols 的分析結果,M.E.Doc 公司的軟件在更新時很可能不認證,黑客可以通過連接 92.60.184.55的服務器端漏洞,把病毒塞進更新包里。他沒能確認的原因是,這需要實際操作一次,但這是違法的。

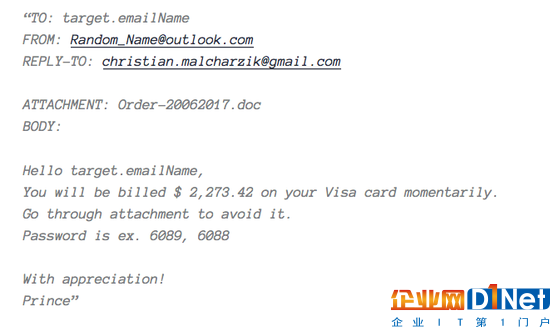

誘導郵件案例,附件 Order-20062017.doc 帶有病毒

此外,Jonathan Nichols 也分析了黑客的攻擊方式。在他看來,使用惡意彈窗、質量不高的誘導性郵件(word 附件帶有病毒)、編程上的重復代碼,這個黑客看上去是較為業余的。例如,黑客在編寫了一個勒索信息和加密秘鑰后,給攻擊對象展示的是另外一個隨機生成的、假的加密秘鑰和全新的勒索信息,產生了重復的代碼工作。

在報告結尾,他認為,這次攻擊很可能是一個新手黑客的攻擊,但也存在專業黑客偽裝的可能性。但目前還沒有找到這次攻擊對象的蹤跡。

不過,M.E.Doc 公司很可能需要承擔部分責任。烏克蘭國家網絡警察部門負責人 Col. Serhiy Demydiuk 告訴美聯社,在安全防護上,M.E.Doc 公司已經被安全公司提醒了多次,這次可能會帶來責罰。Col. Serhiy Demydiuk 稱:“對于這次疏忽,這次案件中的人將會面臨刑事責任。”

京公網安備 11010502049343號

京公網安備 11010502049343號