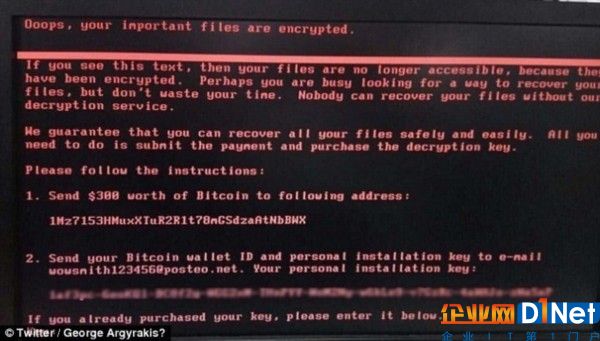

6月28日,卡巴斯基實(shí)驗(yàn)室中國(guó)官方微信訂閱賬號(hào)稱,初步研究顯示,這種最新的威脅并不是之前報(bào)道中所稱的是一種 Petya 勒索軟件的變種,而是一種之前從未見過(guò)的全新勒索軟件。盡管這種勒索軟件同Petya在字符串上有所相似,但功能卻完全不同,卡巴斯基將這種最新威脅命名為 ExPetr 。

卡巴斯基實(shí)驗(yàn)室的遙測(cè)數(shù)據(jù)顯示,截止到目前,全球有約2000名用戶遭到這種勒索軟件的攻擊。其中,俄羅斯和烏克蘭的企業(yè)和組織遭受影響最為嚴(yán)重。此外,我們還在波蘭、意大利、英國(guó)、德國(guó)、法國(guó)、美國(guó)以及其他多個(gè)國(guó)家記錄到相關(guān)攻擊。

這似乎是一種復(fù)雜攻擊,因?yàn)槠洳捎昧硕喾N感染和攻擊途徑。可以確認(rèn)的是,網(wǎng)絡(luò)罪犯在攻擊中使用了修改版的EternalBlue和EternalRomance漏洞利用程序,用于在企業(yè)網(wǎng)絡(luò)內(nèi)進(jìn)行傳播。

卡巴斯基實(shí)驗(yàn)室將這種威脅檢測(cè)為:

UDS:DangerousObject.Multi.Generic

Trojan-Ransom.Win32.ExPetr.a

HEUR:Trojan-Ransom.Win32.ExPetr.gen

我們的行為檢測(cè)引擎——系統(tǒng)監(jiān)控組件將這種威脅檢測(cè)為:

PDM:Trojan.Win32.Generic

PDM:Exploit.Win32.Generic

截止到目前,大多數(shù)情況下,卡巴斯基實(shí)驗(yàn)室的行為檢測(cè)引擎——系統(tǒng)監(jiān)控組件可以主動(dòng)檢測(cè)到這種威脅的初始感染途徑。我們還在改進(jìn)基于行為的反勒索軟件檢測(cè)功能,以便能夠主動(dòng)檢測(cè)未來(lái)可能出現(xiàn)的各種版本。

卡巴斯基實(shí)驗(yàn)室的安全專家仍然繼續(xù)分析這一威脅,判斷是否可以解密攻擊后被鎖定的數(shù)據(jù)。我們的目標(biāo)是盡快開發(fā)出一個(gè)解密工具。

雷鋒網(wǎng)原創(chuàng)文章,未經(jīng)授權(quán)禁止轉(zhuǎn)載。詳情見轉(zhuǎn)載須知。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)