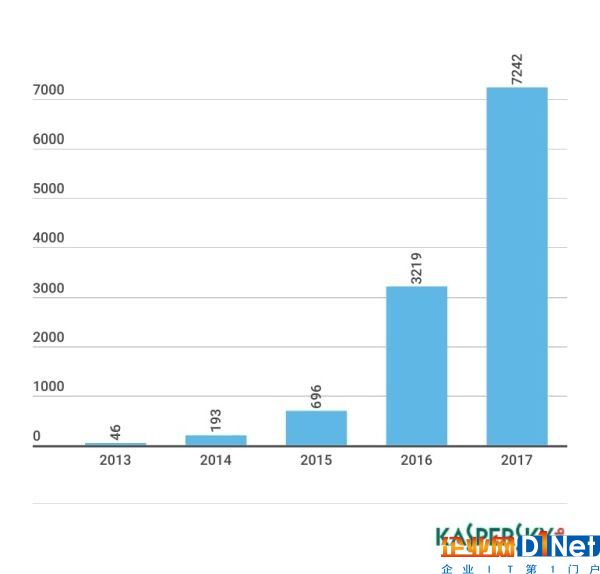

根據安全人員最新的調查發現,截至今年5月,專門針對物聯網(IoT)設備的惡意程序已出現高達7242種,遠高于去年的3219種,而僅在2017年就有超過4000種新IoT惡意程序出現。

據統計,從Mirai、Leet、Amnesia到可直接癱瘓IoT設備的BrickerBot,基于IoT設備的僵尸網絡不斷被曝出,從2013年的46種、2014年的193種、2015年的696種、2016年的3219種,到今年已達7242種,全球IoT惡意程序數量正迅速增加中。而攻擊者則利用龐大的IoT僵尸網絡在全球不斷發動破壞性極大的DDoS(分布式拒絕服務)攻擊。

IoT惡意程序猖獗 較2016年已暴增一倍(數據來自Kaspersky Lab)

分析顯示,IoT僵尸網絡主要由IP攝像頭組成,占到所有僵尸設備的63%;路由器及網絡設備則占到20%;無線中繼器、機頂盒、VoIP電話、打印機等占比1%;其它是智能家居產品以及一些無法辨識的設備類型。

在被黑的IoT設備里,13.95%位于中國,12.26%在越南,俄國、巴西、土耳其分別為6.92%、6.21%、5.97%。至于嘗試下載惡意程序到IoT設備的服務器則主要在越南、中國臺灣和巴西,不過下載最多惡意程序的服務器卻在泰國、香港和南韓。

伴隨IoT僵尸網絡的不斷壯大,IoT設備制造商有必要為自家產品提供安全可靠的固件,更為有效的防護機制,以及避免選用現成的IoT平臺/套件等,對整體系統的安全防護、協議配置等卻并不關心,對于已售產品的固件升級更是忽略視之。

現在,攻擊者可以運用很多手段成功利用已知證書,比如默認用戶名和密碼,或者硬編碼后門。此外,物聯網設備中還有一些幾乎“唾手可得”的漏洞,包括編碼錯誤、后門和其他垃圾代碼(通常用于啟用物聯網連接和通信)引起的缺陷。面對不斷壯大的IoT惡意程序,相關設備制造商有必要正視該問題的嚴重性了。

京公網安備 11010502049343號

京公網安備 11010502049343號