Trend Micro安全研究人員警告稱,新浮現一款名為“SOREBRECT”的勒索軟件,其結合了“無文件”攻擊和代碼注入兩種攻擊方式。

Trend Micro公司表示,幾個月前,SOREBRECT設法感染中東組織機構的網絡和系統被發現。這款勒索軟件具備不尋常的加密技術,濫用PsExec公用程序利用代碼注入,同時還注重隱身。

SOREBRECT裝有自毀程序,將自身變成“無文件”威脅,即終止主要的二進制文件之前,將代碼注入合法系統進程。此外,這款軟件會盡可能刪除受影響系統的事件日志和其它項目產生文檔(Artifact),以阻礙取證分析,阻止研究人員追蹤威脅活動。

受威脅的國家被發現時,SOREBRECT的目標主要集中在科威特和黎巴嫩等中東國家。然而,在WannaCry肆虐之前,這款惡意軟件就已經出現在加拿大、中國(包括中國臺灣地區)、克羅地亞、意大利、日本、墨西哥、俄羅斯和美國的電腦中,感染的行業包括制造業、技術和電信行業。

Trend Micro表示,考慮到勒索軟件的潛在影響和盈利能力,SOREBRECT出現在其它地方、甚至網絡犯罪地下市場都不足為奇。

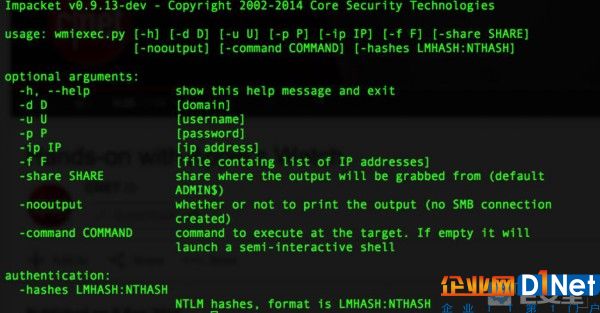

攻擊期間,這款惡意軟件會濫用PsExec。這就意味著,攻擊者已經獲取了管理員登錄憑證,使遠程設備暴露或遭受蠻力攻擊。

SOREBRECT勒索軟件SOREBRECT并非首個濫用PsExec的勒索軟件家族,其它這類勒索軟件還包括SamSam和Petya。 PetrWrap也曾濫用該公用程序在被感染服務器或端點上安裝Petya勒索軟件。但區別在于,SOREBRECT這種新型威脅會惡意部署PsExec,并執行代碼注入。

E安全百科:PsExec,輕型的 telnet 替代工具,無需手動安裝客戶端軟件即可執行其他系統上的進程,并且可以獲得與控制臺應用程序相當的完全交互性。是系統管理員執行命令或在遠程系統運行可執行文件使用的合法Windows命令行公用程序。

Trend Micro解釋稱,SOREBRECT將代碼注入Windows的svchost.exe進程,但主要的二進制文件會自毀。部署的勒索軟件二進制文件一旦結束執行并自我終止,注入的svchost.exe(合法的Windows服務托管系統進程)會恢復執行加密有效載荷。

研究人員還認為,相比遠程桌面協議(RDP),這款勒索軟件的代碼注入功能使攻擊更有效。攻擊者通過PsExec可以遠程執行命令,而不是提供登錄會話或手動將此惡意軟件轉移到目標設備。

SOREBRECT還使用wevtutil.exe刪除系統事件日志和vssadmin,以刪除卷影副本(Shadow Copies),從而掩蓋行蹤,并防止用戶恢復文件。此外,這款惡意軟件還使用TOR網絡與C&C服務器通信。

研究人員警告稱,SOREBRECT還可以加密網絡共享文件,即SOREBRECT會掃描網絡尋找資產,并枚舉開放式共享(包括文件夾、內容或通過該網絡易訪問的外圍設備),之后它會啟動到共享的連接,無論讀取和寫入訪問是否可用,這款惡意軟件都會對發現的共享進行加密。

保護措施E安全建議IT/系統管理員:

限制用戶寫入權限。

限制PsExec特權。

隨時備份文件。

升級系統和網絡降低遭受攻擊的概率。

員工的安全常識培訓。

部署多層安全機制。

京公網安備 11010502049343號

京公網安備 11010502049343號