位于斯洛伐克反病毒廠商ESET和美國(guó)馬里蘭州工業(yè)網(wǎng)絡(luò)安全企業(yè)Dragos Inc.的安全研究人員們表示,他們發(fā)現(xiàn)了一種對(duì)關(guān)鍵的工業(yè)控制系統(tǒng)存在威脅并能夠?qū)е峦k姷膼阂獬绦颉SET該惡意軟件命名為“Industroyer”,Dragos將該惡意軟件命名為“Crashoverride”,將威脅攻擊者稱為“ELECTRUM”。安全研究人員們認(rèn)為,這套被稱為“Crashoverride”或者“Industroyer”的惡意程序框架正是去年12月導(dǎo)致烏克蘭基輔北部地區(qū)停電數(shù)小時(shí)的罪魁禍?zhǔn)住?/p>

截至本周一,現(xiàn)實(shí)世界當(dāng)中僅出現(xiàn)過(guò)三例針對(duì)工業(yè)控制系統(tǒng)的惡意程序肆虐案例,分別為BlackEnergy(2015年12月被用于烏克蘭電網(wǎng)攻擊)、Havex(主要用于攻擊歐洲境內(nèi)組織)以及最為知名的美國(guó)政府開發(fā)之Stuxnet(即震網(wǎng)病毒,2010年被用于伊朗核設(shè)備攻擊)。而Industroyer的出現(xiàn)為這一家族增添了新的成員。

斯洛伐克反病毒廠商ESET公司研究員羅伯特·利普維斯基作為這一惡意程序的發(fā)現(xiàn)者,他表示這樣的惡意程序擁有巨大的潛在影響能力,且絕不僅限于烏克蘭。目前全球范圍內(nèi)各類關(guān)鍵性基礎(chǔ)設(shè)施都有采用能夠被該惡意程序所侵?jǐn)_的工業(yè)硬件產(chǎn)品。

此惡意程序的發(fā)現(xiàn)意義極為重大,因?yàn)槠浯碇惺芬詠?lái)第一個(gè)直接與電網(wǎng)硬件進(jìn)行交互的已知惡意案例。

Industroyer或與烏克蘭電網(wǎng)攻擊有關(guān)各國(guó)立法者們長(zhǎng)久以來(lái)一直擔(dān)心此類程序可能以遠(yuǎn)程方式破壞工業(yè)系統(tǒng),因?yàn)槠浯_實(shí)有能力通過(guò)互聯(lián)網(wǎng)引發(fā)災(zāi)難性的后果。過(guò)去,黑客們通過(guò)攻擊手段關(guān)閉電力供應(yīng)的場(chǎng)景只局限于電影當(dāng)中,但如今卻開始逐漸成為現(xiàn)實(shí)。2010年研究人員們發(fā)現(xiàn)的Stuxnet震網(wǎng)病毒顯然是希望憑借自身突破性的滲透能力引發(fā)離心機(jī)失控,進(jìn)而破壞伊朗的核研究計(jì)劃。而到2015年,網(wǎng)絡(luò)攻擊使得烏克蘭國(guó)內(nèi)超過(guò)20萬(wàn)民眾失去電力供應(yīng)。

ESET公司ESET公司在報(bào)告中披露稱,某臺(tái)安裝在烏克蘭基輔的電力傳輸設(shè)備曾于2016年12月17日晚因惡意程序影響而發(fā)生服務(wù)中斷。烏克蘭官員此前簡(jiǎn)單宣稱該事故屬于網(wǎng)絡(luò)攻擊,但ESET報(bào)告中引用了來(lái)自美國(guó)馬里蘭州工業(yè)網(wǎng)絡(luò)安全企業(yè)Dragos的分析結(jié)論,通過(guò)具體的技術(shù)細(xì)節(jié)說(shuō)明了該惡意程序如何破壞斷路器并通過(guò)批量刪除數(shù)據(jù)的方式掩飾其攻擊痕跡。

ESET公司解釋稱,要編寫出能夠破壞全球各地負(fù)責(zé)電力網(wǎng)絡(luò)運(yùn)作之工業(yè)控制器的代碼,要求攻擊者一方擁有強(qiáng)大的技術(shù)實(shí)力——而這亦證明這批黑客確實(shí)精通此道,并擁有資源在實(shí)驗(yàn)室當(dāng)中測(cè)試其惡意工具。

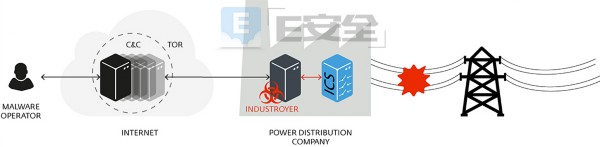

要發(fā)動(dòng)Industroyer攻擊,惡意攻擊者首先需要入侵一套基礎(chǔ)設(shè)施,并以此為橋接點(diǎn)將病毒傳入該系統(tǒng)。攻擊者可以利用網(wǎng)絡(luò)釣魚郵件或者其它感染載體獲得初步立足點(diǎn)并收集用戶憑證。

ESET研究員利普維斯基拒絕透露該惡意程序的幕后黑手,不過(guò)此前烏克蘭方面官員已經(jīng)斷言此項(xiàng)入侵應(yīng)由俄羅斯負(fù)責(zé)。烏克蘭官員還沒有對(duì)相關(guān)報(bào)道發(fā)布回復(fù)。

安全公司DragosDragos的研究人員認(rèn)為ELECTRUM APT組織與Sandworm APT組織有直接關(guān)系。

Dragos在報(bào)告中指出,CRASHOVERRIDE惡意軟件于2016年12月17日影響了烏克蘭的變電站。這起攻擊中的許多元素似乎更像是PoC。但從間諜情報(bào)技術(shù)的演變來(lái)看,最重要的是理解,這款惡意軟件根據(jù)過(guò)去的攻擊經(jīng)驗(yàn)被整理和擴(kuò)展。

Dragos描述了這款惡意軟件的理論攻擊:即黑客使用Industroyer無(wú)限循環(huán)打開關(guān)閉的斷路器,導(dǎo)致變電站斷電。并且,由于命令無(wú)限循環(huán),不斷為該值設(shè)置地址,可以有效打開關(guān)閉的斷路器。

如果系統(tǒng)操作人員試圖在HMI上發(fā)出關(guān)閉命令,則序列循環(huán)將繼續(xù)打開斷路器。保持?jǐn)嗦菲鞔蜷_的循環(huán)將有效使變電站斷電,阻止系統(tǒng)操作人員管理斷路器并啟動(dòng)線路。因此,目標(biāo)設(shè)施的操作人員無(wú)法將斷路器從HMI關(guān)閉,為了恢復(fù)供電,他們需切斷與變電站的通信,并手動(dòng)修復(fù)問(wèn)題。在另一起可能的攻擊場(chǎng)景中,黑客啟動(dòng)無(wú)線循環(huán),使斷路器持續(xù)打開、關(guān)閉,這可能會(huì)觸發(fā)保護(hù),并導(dǎo)致變電站斷電。

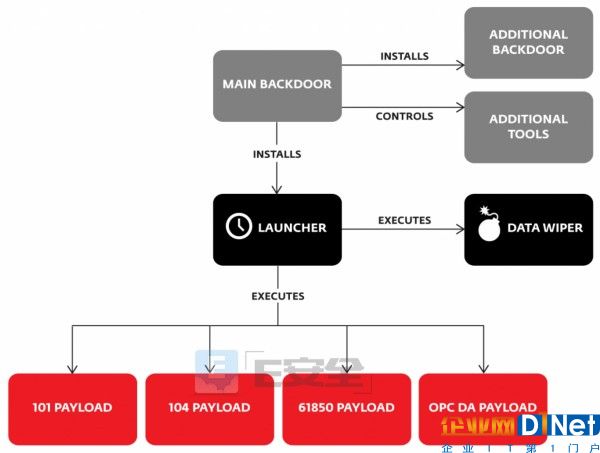

Industroyer不利用任何“零日”漏洞進(jìn)行攻擊Industroyer是一款模塊化惡意程序。其核心組件為一套后門程序,攻擊者可利用其管理攻擊活動(dòng):該后門負(fù)責(zé)安裝并控制其它組件,同時(shí)接入遠(yuǎn)程服務(wù)器以接收指令以及向攻擊者發(fā)送報(bào)告。

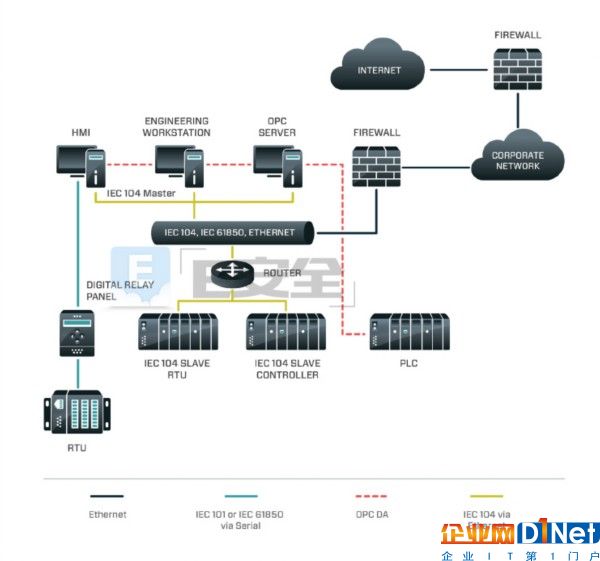

之所以與其它針對(duì)基礎(chǔ)設(shè)施的惡意軟件有所區(qū)別,是因?yàn)镮ndustroyer不會(huì)利用任何“零日”軟件漏洞進(jìn)行惡意攻擊。 Industroyer的起效原理依賴于電源基礎(chǔ)設(shè)施、運(yùn)輸控制系統(tǒng)和其他關(guān)鍵基礎(chǔ)設(shè)施系統(tǒng)中使用的四種工業(yè)通信協(xié)議。此類通信協(xié)議在歐洲、中東以及亞洲的基礎(chǔ)設(shè)施系統(tǒng)中皆得到普遍使用。

Industroyer的設(shè)計(jì)目的在于直接獲取配電站內(nèi)開關(guān)及斷路器設(shè)備之控制權(quán)。Industroyer可以控制幾十年前設(shè)計(jì)的變電站開關(guān)和斷路器,允許攻擊者輕易地關(guān)閉配電,造成級(jí)聯(lián)故障,甚至是對(duì)設(shè)備造成更嚴(yán)重的損壞。這對(duì)于負(fù)責(zé)供電設(shè)施的從業(yè)者來(lái)說(shuō),這無(wú)疑將帶來(lái)噩夢(mèng)般的情景。

Industroyer的攻擊場(chǎng)景Industroyer所利用的四種工業(yè)通信協(xié)議具體包括:IEC 60870-5-101、IEC 60870-5-104、IEC 61850以及OLE處理控制數(shù)據(jù)訪問(wèn)(簡(jiǎn)稱OPC DA)。

總體來(lái)講,payload會(huì)首先對(duì)目標(biāo)網(wǎng)絡(luò)進(jìn)行結(jié)構(gòu)繪制,而后找到其中與特定工業(yè)控制設(shè)備相關(guān)的部分并發(fā)出命令。Industroyer的payload證明該惡意軟件作者對(duì)于工業(yè)控制系統(tǒng)擁有深厚的知識(shí)積累與了解。

通過(guò)一系列入侵,該模塊化惡意程序還可用于對(duì)美國(guó)的基礎(chǔ)設(shè)施硬件發(fā)動(dòng)攻勢(shì)。而該payload本身可影響到ABB集團(tuán)以及西門子等世界領(lǐng)先工業(yè)技術(shù)開發(fā)商生產(chǎn)的多款產(chǎn)品。

該惡意程序中還包含其它幾項(xiàng)功能,旨在確保程序自身免受安全檢測(cè)方案的發(fā)現(xiàn),從而實(shí)現(xiàn)惡意程序持久性并在相關(guān)活動(dòng)完成后清除能夠證明自身存在的一切痕跡。

舉例來(lái)說(shuō),其與隱藏在Tor內(nèi)的C&C服務(wù)器間的通信活動(dòng)將僅限于非工作時(shí)間內(nèi)進(jìn)行。另外,其還采用另一套被偽裝為記事本應(yīng)用的后門,旨在重新獲取對(duì)目標(biāo)網(wǎng)絡(luò)的訪問(wèn),借此防止主后門遭到檢測(cè)或禁用。

另外,其清理器模塊還能夠擦除系統(tǒng)之內(nèi)的關(guān)鍵性注冊(cè)表項(xiàng)并覆蓋相關(guān)文件,導(dǎo)致系統(tǒng)無(wú)法啟動(dòng)以提升恢復(fù)工作執(zhí)行難度。更為有趣的是,其中的端口掃描器會(huì)繪制網(wǎng)絡(luò)結(jié)構(gòu)并嘗試找到相關(guān)計(jì)算機(jī),而此掃描器為攻擊者自行開發(fā)的定制化工具——而未使用任何現(xiàn)有軟件。最后,“拒絕服務(wù)”工具模塊會(huì)利用西門子SIPROTEC設(shè)備當(dāng)中的CVE-2015-5374安全漏洞并導(dǎo)致目標(biāo)設(shè)備陷入無(wú)響應(yīng)狀態(tài)。

總結(jié)Industroyer是一款高度定制化惡意程序。盡管其能夠在通用狀態(tài)下用于攻擊使用某些常見通信協(xié)議的任意工業(yè)控制系統(tǒng),但樣本分析中發(fā)現(xiàn)的部分組件還被設(shè)計(jì)為針對(duì)一部分特定硬件。例如,清除器與其中一項(xiàng)payload部件專門用于攻擊來(lái)自ABB集團(tuán)的某些工業(yè)電力控制產(chǎn)品系統(tǒng),而拒絕服務(wù)組件則專門針對(duì)變電站以及其它相關(guān)領(lǐng)域中所使用的西門子SIPROTEC設(shè)備。

從原則上講,在未進(jìn)行現(xiàn)場(chǎng)調(diào)查的前提下,我們很難將攻擊活動(dòng)與具體惡意軟件關(guān)聯(lián)起來(lái)。然而就目前的情況看,2016年12月發(fā)生的烏克蘭電網(wǎng)攻擊事件很可能與Industroyer有關(guān)。這是因?yàn)樵搻阂廛浖舜_實(shí)擁有執(zhí)行此類攻擊的獨(dú)特能力,其激活時(shí)間戳亦為2016年12月17日——與烏克蘭停電事件的發(fā)生時(shí)間恰好相符。

2016年烏克蘭電網(wǎng)攻擊事件所引發(fā)的各方關(guān)注度要低于一年之前的類似攻擊。然而真正值得關(guān)注的是,此次攻擊中所使用的Win32/Industroyer工具是一款非常先進(jìn)的惡意程序,無(wú)疑出自水平極高且目標(biāo)極為明確的攻擊者之手。

由于能夠長(zhǎng)久駐留在目標(biāo)系統(tǒng)當(dāng)中并根據(jù)有價(jià)值信息以對(duì)payload進(jìn)行調(diào)試定制化配置,因此攻擊者能夠保證該惡意軟件適應(yīng)任何環(huán)境——這使得Industroyer變得異常危險(xiǎn)。無(wú)論烏克蘭電網(wǎng)遇襲事件是否由其為之,Industroyer的曝光都應(yīng)引起世界各地關(guān)鍵性基礎(chǔ)設(shè)施安全負(fù)責(zé)人的高度警惕。

由于Industroyer并不屬于蠕蟲型病毒:其并不會(huì)自動(dòng)傳播或者瞬間從某一受感染系統(tǒng)傳播到其它系統(tǒng)當(dāng)中。換言之,根據(jù)目前掌握的相關(guān)證據(jù)來(lái)看,其無(wú)法輕松實(shí)現(xiàn)擴(kuò)展。目前尚不清楚Industroyer已經(jīng)影響到多少組織機(jī)構(gòu)。

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)