維基解密于6月1日(本周四)公布了CIA專門針對Window系統, 屬于CIA Vault7項目代號為“Pandemic”的5個技術文檔。這次披露的文檔創建于2014年1月到2014年4月之間,且先后推出了1.0與1.1兩個版本。

此次Pandemic的泄露資料并未提及CIA到底使用了怎樣的初始感染載體,相關文檔中將其描述為一種Windows持久性植入程序,可以與本地網絡中的遠程用戶共享文件(程序)。Pandemic是網絡間諜通過即時將受感染服務器中的應用程序代碼替換為有木馬的版本,從而感染遠程用戶的項目。

植入植入將具有共享驅動的本地網絡電腦轉變為一個惡意軟件分發中心, 所有訪問它的PC都會被感染。這就類似醫學上患了傳染病的感染源。在同一個本地網絡當中,如果有共享驅動器的計算機感染了Pandemic的植入程序,一旦用戶執行了服務器中存儲的病毒文件,就會感染遠程計算機。

受害者請求文件時,Pandemic工具不會更改系統中的文件,而是用一個木馬替換合法程序。該工具最多可以替換20個程序,最大占用800MB的空間,且植入僅需10至15秒。而Pandemic的攻擊目標為使用SMB(Server Message Block)遠程協議的用戶。

自今年3月23號以來,維基解密每周五都在陸續發布各類CIA內部文件,并將其作為“Vault 7”曝光內容的一部分——然而,上周其曝光活動卻意外中止。截至目前,維基解密已經公布了用于入侵三星智能電視的惡意軟件、MitM工具、一套用于提升惡意軟件歸因與分析難度的框架以及一款用于創建定制化惡意軟件安裝器的平臺等等。

維基解密在推遲上周曝光行動的同時,恰逢俄羅斯政府再次否認其曾對2016年美國總統大選作出干涉——這種“巧合”使得部分情報界成員認定,維基解密的作法可能是在服務于其它一些目的,而非單純是在揭露CIA的活動。

在此期間,影子經紀人組織也起到了煽風點火的作用——其不僅向維基解密提供了針對主流網絡瀏覽器、移動手機以及Windows 10計算機的國安局漏洞信息,同時還竊取到了據稱來自中國、伊朗、俄羅斯與朝鮮的月度核武器與導彈數據信息。

影子經紀人組織已經披露了大量與Windows系統相關的漏洞信息,而其中最為嚴重的后果在于其4月公布的“永恒之藍”漏洞(為已經于3月被微軟方面修復的SMB漏洞)在3周之前被勒索軟件WannaCry所利用,并在全球范圍內引發極為重大的影響與損失。

維基解密過去幾個月披露的CIA Vault 7內部文件如下:

2017年6月1日-Pandemic :用于在本地網絡中植入感染源。

2017年5月19日-Athena :Assassin是一款與AfterMidnight類似的惡意軟件。

2017年5月12日-AfterMidnight :CIA用來創建針對Windows的自定義惡意軟件框架。

2017年5月5日-Archimedes :CIA針對LAN網計算機的工具。

2017年4月28日-Scribbles :用于文件追蹤。

2017年4月21日-Weeping Angel:CIA使用這種技術來滲透智能電視。

2017年4月14日-Hive:多平臺入侵植入和管理控制工具。

2017年4月7日-Grasshopper :揭露了CIA入侵Windows和繞過反病毒保護的自定義惡意軟件框架。

2017年3月31日-Marble Framework:CIA用來隱藏網絡攻擊歸因的框架。

2017年3月23日-Dark Matter:包含iPhone和Mac黑客漏洞利用工具。

相關閱讀:

Pandemic介紹Pandemic是一個以內核shellcode運行安裝文件系統過濾器驅動程序的工具。當遠程用戶通過SMB(Server Message Block)遠程協議獲取文件時,過濾器就會自動用木馬替換目標文件。而Pandemic工具運行的機器在打開文件時,目標文件不會被替換。Pandemic工具的攻擊目標是遠程使用SMB下載或執行PE文件的用戶。

Pandemic工具目前可以在32位或者64位的系統中執行。流行病植入1.0版本僅適用于64位機器。而流行病植入1.1版本增加了定位和替換多個文件的功能,最多可達20個文件。此外,流行病植入1.1版本將動態調整輸出bin文件的大小,以適合加載所有載荷數據,因此對于輸出bin的大小沒有絕對上限。

然而目前該工具硬編碼了替換文件大小的上限,上限為800MB。大流行植入1.1版本的改變提高了替換機制的魯棒性。

(1)文件注冊表訪問

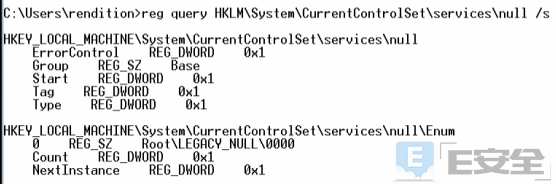

Pandemic工具使用Windows的Flt *功能注冊一個微型驅動程序。因此,FltMgr要求所有注冊為微型計算機的驅動程序都包含注冊表項。Pandemic工具使用“NULL”服務鍵值(在所有Windows系統上)作為自己的驅動程序服務鍵。該工具將在注冊表中的“NULL”服務鍵下創建2個子鍵和3個值。在工具卸載時,這些鍵值會被移除。但是系統重啟,這些鍵值不會被刪除。

(2)工具安裝與操作

Pandemic工具將通過Shellterm的shellcode安裝程序進行安裝。通過Python腳本在Shellterm中啟用shellcode安裝程序功能。要使用改腳本首先要將其拷貝到Shellterm所在的文件夾中。一旦安裝成功,就連接到目標活動會話,并確保生成的.bin文件位于Shellterm機器上。

(3)驗證和卸載

通過Control.dll動態鏈接庫文件,可以執行兩種不同的功能:Pandemic工具的安裝和卸載。

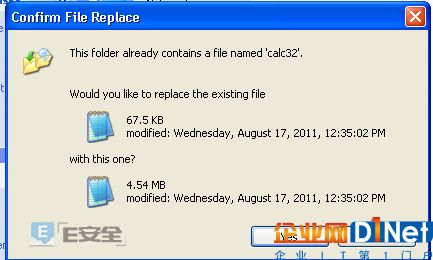

但是工具仍然存在一些問題。比如目標文件是Pexplorer.exe,大小為4.5 MB。該替換文件是NOTEPAD.exe,大小為67 KB。且遠程用戶復制將pexplorer.exe下載到具有相同文件名的本地文件夾,那么Windows將會詢問用戶是否要覆蓋/取消副本。但是,之后操作完成后,用戶只能下載更換的500 KB的PE,如圖1所示。

需要檢查注冊表“HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservices”是否存在“NULL”服務。

若存在,即說明系統感染了Pandemic

cmd控制臺輸入:

reg -q HKLMSYSTEMCurrentControlSetServicesNull

本次泄露文件地址:https://wikileaks.org/vault7/#Pandemic

Pandemic項目文檔下載:http://pan.baidu.com/s/1pK9zvcv

京公網安備 11010502049343號

京公網安備 11010502049343號