研究人員仔細分析了四大廠商的心臟起搏器系統,發現了大量會造成嚴重影響的漏洞。

植入式心臟設備很多都存在漏洞,這樣的情況已經存在很多年了。去年8月,知名做空機構渾水資本(Muddy Waters Capital)在MedSec的協助研究下,發布報告稱著名醫療器械公司圣猶達(St. Jude Medical,STJ)生產的多款心臟植入設備存在多個重大安全漏洞,可導致“致命性”網絡攻擊,對患者生命安全造成威脅。

由于心臟起搏器直接關乎患者的生命,廠商更應該嚴肅對待其中的安全問題,但研究人員還是在這些產品中發現大量漏洞。

WhiteScope是一家由Billy Rios創立的公司,Billy Rios是第一個分析醫療設備的研究人員。WhiteScope最近發表了一份報告,分析了植入性心臟設備的生態環境架構和依賴性,分析主要關注了心臟起搏器。

多種設備存在安全問題

分析涉及的設備包括四家廠商的家用監控系統,植入設備、起搏器編程器和病患支持網絡。研究人員調查了每種設備的類型和設備之間的通信。

調查中所使用的設備購自eBay,研究發現許多產品都采用商業現成的微處理器,逆向工程很容易進行。

對于家用監控設備,研究人員發現網上能夠很容易找到數據表,黑客可以知道監控設備如何工作以及怎么操控他們。由于沒有進行打包、混淆和加密,固件的逆向工程也是非常容易。

植入設備中的調試功能同樣會暴露固件的信息。惡意攻擊者可能會利用這些功能獲得入侵一些設備的權限,包括家用監控系統和醫生用來對起搏器進行診斷和編程的起搏器編程器。

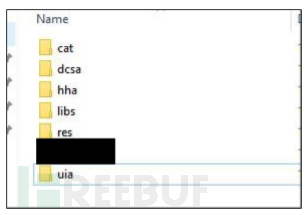

除此之外,WhiteScope在分析了四個起搏器編程器后發現,他們使用了超過300個第三方庫。這些庫中的174個存在總共超過8000個漏洞。

四大廠商無一幸存

“盡管FDA在強調網絡安全更新上做出了諸多努力,但我們檢查的編程器中仍然存在一些含有已知漏洞的過時軟件,”Rios在博文中說“我們相信這個統計會顯示心臟起搏器的生態系統在確保使用軟件最新版本的方面存在問題。沒有一個廠商在更新軟件方面有特別突出的表現。”

研究人員還發現編程器中存儲著一些未經加密的病人數據,包括社保卡號、名字、手機號碼和醫療信息。而這些編程器基本上都會用到可移動磁盤,黑客就可以加載磁盤,然后拷走整個文件系統。

文件系統沒有經過加密

另外一個潛在的問題是,編程器不需要任何方式的驗證就能夠對植入心臟設備進行編程。

研究人員在家用監控系統中也發現了一些漏洞,包括:設備無法把固件映射到受保護的內存中、固件更新沒有數字簽名也沒有對中間人攻擊進行防范、設備中存在硬編碼的密碼、不安全的外接USB設備連接、使用了通用的驗證token匹配植入設備。

WhiteScope的報告中并沒有提及具體廠商名稱以及漏洞的細節,不過具體漏洞已經被報告給ICS-CERT,廠商應該已經收到了警告。

京公網安備 11010502049343號

京公網安備 11010502049343號