文章目錄

現(xiàn)場紀實

應(yīng)急響應(yīng)

防護預(yù)案

工業(yè)控制系統(tǒng)安全的深思

綠盟科技官方通告&報告

中長期安全防護建議

定期漏洞掃描

NIPS+威脅分析系統(tǒng)TAC聯(lián)動防護

工業(yè)安全隔離裝置(ISID)

工業(yè)安全隔離裝置(ISG)

現(xiàn)場紀實

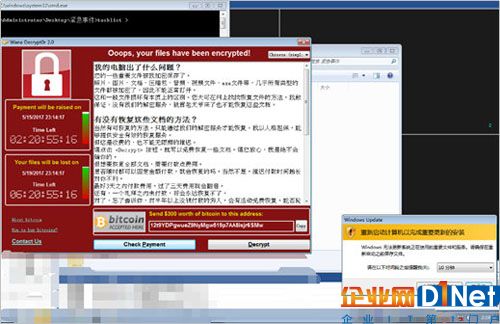

“Ooops,被勒索了”,隨之各生產(chǎn)場站電話陸續(xù)響起……

應(yīng)急響應(yīng)

生產(chǎn)調(diào)度中心被攻擊主機主要表現(xiàn)為數(shù)百種文件被加密,生產(chǎn)網(wǎng)場站也出現(xiàn)上位機藍屏現(xiàn)象。結(jié)合12日外界已傳播的“永恒之藍”校園網(wǎng)絡(luò)勒索蠕蟲(WannaCry)事件現(xiàn)象,初步判定勒索蠕蟲,立即啟動應(yīng)急響應(yīng):

將被攻擊主機進行斷網(wǎng)隔離,同時關(guān)閉核心交換生產(chǎn)網(wǎng)通訊鏈路,防止WannaCry跨域擴散;

聯(lián)絡(luò)并指導各場站接口負責人立即就位,以減少場站工作人員恐慌;

同時,緊急聯(lián)系綠盟科技應(yīng)急響應(yīng)中心,協(xié)調(diào)安全專家協(xié)助遠程排查分析;

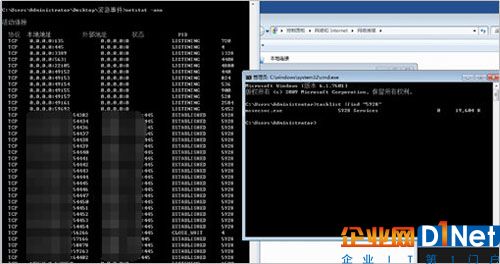

通過現(xiàn)場對被攻擊主機異常進程、端口、服務(wù)進行分析,很快發(fā)現(xiàn)是exe進程在局域網(wǎng)中通過ARP廣播包進行主機探測,利用基于445端口的SMB漏洞(MS17-010)共享進行傳播;

對加密程序(@WanaDecryptor@.exe)樣本進行搜集,并發(fā)送至應(yīng)急響應(yīng)中心,啟動樣本分析;

重點對疑似被攻擊藍屏的場站上位機進行分析排查,同樣發(fā)現(xiàn)被攻擊痕跡,在斷網(wǎng)重啟后系統(tǒng)恢復(fù)正常,初步判斷是在被攻擊過程中導致系統(tǒng)藍屏,勒索未遂,幸免于難,否則將對場站核心生產(chǎn)業(yè)務(wù)產(chǎn)生較大影響。

防護預(yù)案

由于辦公網(wǎng)和生產(chǎn)網(wǎng)主機規(guī)模較多(約2400+終端),因此,首先將所有三層交換機及防火墻啟用ACL策略禁止135~138、445端口;

針對各場站重要業(yè)務(wù)系統(tǒng),屏蔽系統(tǒng)445服務(wù)端口后,進行微軟MS17-010安全補丁升級測試;

至13日上午9點,隨著事態(tài)逐漸平穩(wěn),綠盟科技應(yīng)急響應(yīng)中心完成樣本分析,第一份應(yīng)急預(yù)警通告啟動發(fā)布;

結(jié)合綠盟科技陸續(xù)發(fā)布的威脅預(yù)警、防護建議、分析報告及Windows防火墻一鍵加固工具,協(xié)助用戶制定有效的防護方案。

工業(yè)控制系統(tǒng)安全的深思

1.安全認知

目前,縱觀國內(nèi)涉及關(guān)鍵信息基礎(chǔ)設(shè)施的大型生產(chǎn)企業(yè),對于生產(chǎn)網(wǎng)工業(yè)控制系統(tǒng)安全的認知是:生產(chǎn)網(wǎng)是封閉的隔離網(wǎng)絡(luò),即可高枕無憂!

但事實:大多數(shù)企業(yè)生產(chǎn)網(wǎng)與管理信息網(wǎng)的安全隔離并不是完全物理隔離,而生產(chǎn)網(wǎng)內(nèi)部各場站之間安全域劃分仍然不全面,且不同場站之間的安全防御機制也不完善,容易造成某一生產(chǎn)系統(tǒng)遭受到攻擊很快就會擴散到整個生產(chǎn)網(wǎng)內(nèi)部當中。

在親歷本次WannaCry由管理信息網(wǎng)絡(luò)傳播至生產(chǎn)網(wǎng)上位機的事件之后,我們不禁思考,它僅僅是一次信息安全的勒索病毒攻擊嗎? 顯然不是,細思極恐。

2.傳播與載體

工業(yè)控制系統(tǒng)的安全,突破各路網(wǎng)絡(luò)連接是關(guān)鍵,事實為了滿足生產(chǎn)企業(yè)統(tǒng)一生產(chǎn)調(diào)度及監(jiān)視等業(yè)務(wù)需求,在部分行業(yè),依然存在關(guān)鍵工業(yè)控制設(shè)備與管理信息網(wǎng)絡(luò)互聯(lián)互通的現(xiàn)狀,給攻擊行為創(chuàng)造了必要的條件。

本次WannaCry就是利用了Windows 漏洞,與用戶打時間差,幾乎在一個小時內(nèi),滲透到全球的各個角落,讓理論上的路徑成為了可攻擊的實際路徑。

如果本次“勒索病毒+蠕蟲”的傳播發(fā)生在在場站工業(yè)控制層,會有什么結(jié)果?

操作員站、工程師站、歷史站、Buffer機等上位機的組態(tài)配置、歷史數(shù)據(jù)庫、實時數(shù)據(jù)、過程數(shù)據(jù)等核心文件被加密,讀寫失敗;

生產(chǎn)業(yè)務(wù)數(shù)據(jù)加載失敗,組態(tài)邏輯失去控制,進而下位控制設(shè)備失去管控,很可能將導致安全生產(chǎn)事故,后果不堪設(shè)想;

本次應(yīng)急現(xiàn)場,2臺場站上位設(shè)備的藍屏,已然讓我們著實緊張了一番,所幸最終無礙。

如果本次攻擊是基于工業(yè)控制系統(tǒng)專有蠕蟲病毒呢?

目前已經(jīng)存在基于工業(yè)控制系統(tǒng)的蠕蟲病毒,該類病毒通常不借助工業(yè)網(wǎng)絡(luò)中的上位機,僅通過工業(yè)控制器之間即可進行互相傳播。

蠕蟲病毒會利用工業(yè)控制設(shè)備自身協(xié)議脆弱性,實現(xiàn)遠程改變工業(yè)控制器的操控指令,進而導致工業(yè)設(shè)備運行失控事故;

結(jié)合各類下位機漏洞操作,精確制導安全事故;

結(jié)合下位機高級蠕蟲病毒,在控制器間蠕蟲傳播進而完成大面積控制設(shè)備事故;

結(jié)合流程工業(yè)盜取病毒,準備偷盜核心工藝流程等事故。

細思,如果這次攻擊是針對國家關(guān)鍵信息基礎(chǔ)設(shè)施?

本次事件,該蠕蟲已然成功滲透至各生產(chǎn)場站網(wǎng)絡(luò),并在內(nèi)網(wǎng)急速傳播,如果配合特定的工業(yè)控制系統(tǒng)脆弱性,實施的就是一次針對關(guān)鍵信息基礎(chǔ)設(shè)施的攻擊事故,也許又是一次“震網(wǎng)事件”!

深思

近幾年,針對涉及關(guān)鍵信息基礎(chǔ)設(shè)施的大型生產(chǎn)企業(yè),國家或行業(yè)對其生產(chǎn)網(wǎng)與管理信息網(wǎng)絡(luò)的安全隔離要求逐步加強,比如:

針對發(fā)電、電網(wǎng)企業(yè),2014年國家發(fā)改委發(fā)布了《電力監(jiān)控系統(tǒng)安全防護規(guī)定》,管理信息大區(qū)與生產(chǎn)控制大區(qū)之間必須安全隔離。生產(chǎn)控制大區(qū)內(nèi)部的安全區(qū)之間需采用具有訪問控制功能的防火墻或者相當功能的設(shè)施,實現(xiàn)邏輯隔離。

針對石油、石化企業(yè),分別在“十三五”規(guī)劃中明確了工業(yè)控制系統(tǒng)安全隔離的必要性。比如油田生產(chǎn)現(xiàn)場(井口、站庫、管線等)用于生產(chǎn)數(shù)據(jù)實時采集和遠程控制的網(wǎng)絡(luò),容易受到來自外部的搭線攻擊。有效的安全隔離是確保安全生產(chǎn)的根本。

針對煙草工業(yè)企業(yè),行業(yè)發(fā)布了《YC/T 494-2014 煙草工業(yè)企業(yè)生產(chǎn)網(wǎng)與管理網(wǎng)網(wǎng)絡(luò)互聯(lián)安全規(guī)范》的行業(yè)標準,煙草工業(yè)企業(yè)應(yīng)在規(guī)劃設(shè)計網(wǎng)絡(luò)時應(yīng)考慮生產(chǎn)網(wǎng)、管理網(wǎng)及其他網(wǎng)絡(luò)互聯(lián)的安全隔離要求。

但是,經(jīng)過本次工業(yè)生產(chǎn)網(wǎng)的應(yīng)急紀實,對整個事件應(yīng)急過程處理,從發(fā)布預(yù)警,樣本分析、攻擊路徑確認、各級策略防護,及終端修復(fù)加固等流程,依然深有感慨:

工業(yè)控制系統(tǒng)安全刻不容緩,生產(chǎn)安全及信息安全相輔相成;

絕對的生產(chǎn)網(wǎng)與管理信息網(wǎng)之間物理隔離安全其實并不存在;

嚴格控制管理信息網(wǎng)對生產(chǎn)控制系統(tǒng)的非授權(quán)訪問和濫用等違規(guī)操作等行為;

各場站全網(wǎng)資產(chǎn)梳理及網(wǎng)絡(luò)拓撲信息急需梳理,應(yīng)急時精確制導配合;

集合信息安全與生產(chǎn)安全檢查,定期進行安全掃描檢測,防患于未然;

針對生產(chǎn)網(wǎng)的安全審計,異常告警,數(shù)據(jù)管控,應(yīng)急過程及時阻斷及事后分析;

提升場站現(xiàn)場生產(chǎn)人員信息安全意識,增強相關(guān)知識培訓,增加應(yīng)急事件自理能力;

核心生產(chǎn)數(shù)據(jù)、系統(tǒng)及時備份,備份方式建議不局限一種備份機制。

中長期安全防護建議

定期漏洞掃描

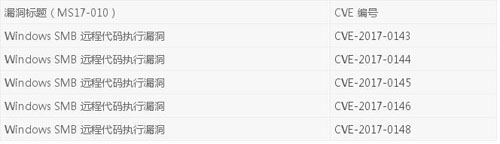

遠程安全評估系統(tǒng)(RSAS)已經(jīng)支持對MS17010漏洞的掃描,可以對對應(yīng)的windows主機進行漏洞掃描。對應(yīng)漏洞編號如下:

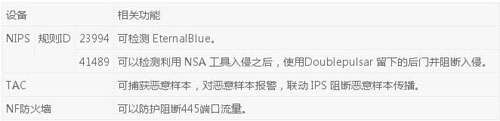

NIPS+威脅分析系統(tǒng)TAC聯(lián)動防護

工業(yè)安全隔離裝置(ISID)

工業(yè)安全隔離裝置是專門為工業(yè)網(wǎng)絡(luò)應(yīng)用設(shè)計的安全隔離設(shè)備,實現(xiàn)了生產(chǎn)網(wǎng)絡(luò)與管理信息網(wǎng)絡(luò)之間有效隔離,同時根據(jù)應(yīng)用配置進行必要的數(shù)據(jù)擺渡。用于解決生產(chǎn)網(wǎng)絡(luò)如何安全接入信息網(wǎng)絡(luò)的問題以及控制網(wǎng)絡(luò)內(nèi)部不同安全區(qū)域之間安全防護的問題。

綠盟工業(yè)安全隔離裝置不但實現(xiàn)了對基于 TCP/IP 協(xié)議體系攻擊的徹底阻斷,而且也實現(xiàn)了對主流工業(yè)網(wǎng)絡(luò)協(xié)議的廣泛、深入支持和工業(yè)網(wǎng)絡(luò)數(shù)據(jù)的安全傳輸。典型應(yīng)用領(lǐng)域包括流程工業(yè) DCS 控制系統(tǒng)的網(wǎng)絡(luò)安全防護、電力系統(tǒng)現(xiàn)場 IED 設(shè)備的網(wǎng)絡(luò)安全防護、煤礦、制造等行業(yè)現(xiàn)場控制系統(tǒng)的網(wǎng)絡(luò)安全防護等。

工業(yè)安全隔離裝置(ISG)

工業(yè)安全網(wǎng)關(guān)不但支持商用網(wǎng)關(guān)的基礎(chǔ)訪問控制功能,更重要的是它提供針對工業(yè)協(xié)議的數(shù)據(jù)級深度過濾,實現(xiàn)了對 Modbus、OPC 等主流工業(yè)協(xié)議和規(guī)約的細粒度檢查和過濾,幫助用戶阻斷來自網(wǎng)絡(luò)的病毒傳播、黑客攻擊等行為,避免其對控制網(wǎng)絡(luò)的影響和對生產(chǎn)流程的破壞。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號