來源:科普中國微信公眾號

投資界巨擘巴菲特在2017年股東大會上表示:人類面臨的最大威脅是網絡攻擊,發生核戰爭的可能性要低于生化武器與網絡攻擊。

話音未落,2017年5月12日晚上20時,WannaCry蠕蟲席卷全球,這是一起大規模勒索軟件感染事件,并在持續。據BBC報道,截至當前,全球超過150個國家至少20萬名用戶中招。目前至少有美國、英國、中國、俄羅斯、西班牙、意大利、越南等上百個國家和地區受到嚴重影響。英國數十家醫院被攻擊,中國教育網內多所大學紛紛中招,不少畢業生的畢業設計文件被鎖。在國內,很多的企業內網甚至是專網也未能幸免。醫療、企業、電力、能源、銀行、交通等多個行業均遭受不同程度的影響。

世界各地感染WannaCry的實時監控圖,圖片來自網絡

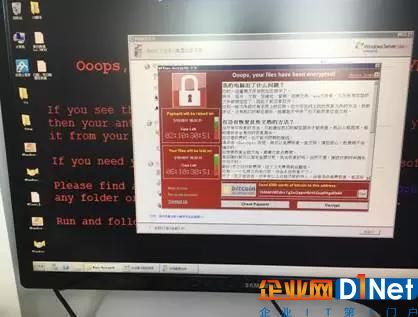

WannaCry勒索蠕蟲感染的電腦將被鎖定,包括照片、圖片、文檔、壓縮包、音頻、視頻、可執行程序等多種類型的文件被加密,被加密后的文件后綴名改為“。WNCRY”,勒索軟件運用了高強度的加密算法使得目前難以破解,暴力破解需要極高的運算量,基本不可能成功解密。受害者目前只能乖乖付錢消災。攻擊者甚至叫囂,如果在規定時間不付錢,金額翻倍,甚至刪除文件。

被勒索軟件感染的電腦截屏,攻擊者索要300美元來解鎖,圖片來自網絡

莫慌,這到底是怎么回事?用最簡單的話解釋,就是電腦沒有及時安裝補丁更新,被漏洞利用程序攻擊,成功后,攻擊者將電腦上的文件加密,彈出勒索頁面,索要贖金。進而,攻擊者會植入遠程控制木馬、虛擬貨幣挖礦等惡意程序。

WannaCry蠕蟲是什么?

我們仔細地講講來龍去脈吧。WannaCry也被稱為WannaCrypt/WannaCrypt0r,目前還沒有統一的中文名稱,目前很多媒體按照字面翻譯為“想哭”。此病毒文件的大小3.3MB,是一款蠕蟲勒索式惡意軟件。除 Windows 10系統外,所有未及時安裝 MS17-010 補丁的 Windows 系統都可能被攻擊。WannaCry 通過 MS17-010 漏洞進行快速感染和擴散,使用 RSA+AES 加密算法對文件進行加密。也就是說,一旦某個電腦被感染,同一網絡內存在漏洞的主機都會被它主動攻擊,因此受感染的主機數量飛速增長。同時,WannaCry 包含28個國家語言,可謂細致。

WannaCry 支持全球化語言,圖片來自網絡

問題的根源在于 Windows 系統的 MS17-010 漏洞。2017年3月14日,微軟發布安全公告 MS17-010,Microsoft Windows SMB 服務器安全更新 (4013389),等級為嚴重。漏洞說明是:如果攻擊者向 Windows SMBv1 服務器發送特殊設計的消息,那么其中最嚴重的漏洞可能允許遠程執行代碼。

4月,黑客組織 Shadow Brokers 對外公布了從美國國家安全局(NSA)盜取的多個 Windows 攻擊工具。WannaCry 勒索蠕蟲攻擊代碼部分即基于這些攻擊工具庫中的EtenalBlue(永恒之藍)。

如果3月份的安全公告和4月份的攻擊工具泄漏還沒有被引起重視的話,僅僅1個月后,基于EtenalBlue(永恒之藍)的勒索蠕蟲肆虐,不再存在于預測和想象里,而是真實的發生在我們身邊,嚴重影響了工作與生活。

利用Windows系統遠程安全漏洞進行傳播,WannaCry 會掃描開放445文件共享端口的Windows機器,無需用戶任何操作,只要開機上網,就能在存在漏洞的計算機或服務器中植入惡意程序。當侵入組織或機構內部時,它會不停的探測脆弱的電腦設備,并感染它們,因此受感染的主機數量飛速增長。

圖片來自網絡

目光回到多年前的沖擊波病毒

讓我們把目光回到多年之前,2003年8月,沖擊波病毒(W32.Blaster.Worm)肆虐全球,病毒運行時會不停地利用IP掃描技術尋找網絡上系統為Win2000或XP的計算機,找到后利用DCOM/RPC緩沖區漏洞攻擊該系統,一旦攻擊成功,病毒體將會被傳送到對方計算機中進行感染,使系統操作異常、不停重啟、甚至導致系統崩潰。另外,該病毒還會對系統升級網站進行拒絕服務攻擊,導致該網站堵塞,使用戶無法通過該網站升級系統。

當時,為了控制蠕蟲病毒的擴散,部分運營商在主干網絡上封禁了445端口,但是當前教育網及大量企業內網并沒有此安全策略的部署與端口限制而且并未及時安裝補丁,仍然存在大量暴露445端口且存在漏洞的電腦,因此導致了此次勒索蠕蟲病毒的嚴重泛濫。

鑒于 WannaCry 勒索蠕蟲的肆虐,微軟公司決定為已經不再提供更新支持的 XP、Windows Server 2003 發布了補丁,下載地址:https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/,并發布了《勒索病毒 Ransom:Win32/WannaCrypt 防范及修復指南》。

在分析和處置 WannaCry 勒索蠕蟲病毒時,發生了一個意外的事情。英國安全研究人員 MalwareTech 在分析病毒代碼時發現了一個很長的域名 www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com,而此域名并未被注冊。當他注冊了此域名后,才發現這個域名看起來像是病毒作者給自己留的一個緊急停止開關,防止事情失去控制。每一個感染了病毒的機器,在發作之前都會事先訪問一下這個域名,如果這個域名不存在,就繼續傳播。如果訪問成功,就停止傳播。無意之間,這位研究人員阻止了蠕蟲病毒進一步大范圍爆發的可能。

但是不容松懈的是,WannaCry 勒索蠕蟲持續感染狀況不會馬上停止,未來幾周會更具挑戰。隨著工作日更多的電腦開機,將會出現更多的感染。而逐漸出現的改進型無關鍵開關的病毒變種、改進型更換 payload 的病毒變種,也會對安全防范和處理提出新的挑戰。

圖片來自網絡

為什么那么多電腦沒及時安裝補丁?

每次重大的安全事件,都會給人們一些嚴厲的警示,也推動了安全的進步。我們都知道,計算機系統保持更新是多么的重要,但是為什么還有那么多的電腦沒有及時安裝補丁呢?主要是以下幾種原因:

1、業務系統太古老,無法兼容最新的操作系統,只能使用陳舊的操作系統,如 Windows XP、Windows Server 2003,而微軟公司已經不再對這些陳舊的操作系統提供補丁更新支持。也就是說,如果不對這些陳舊的操作系統進行全面的安全防護,不將業務系統更新部署到最新的操作系統上,今天會被 WannaCry 蠕蟲攻擊,明天可能就會被另外的蠕蟲病毒攻擊。

2、懶惰和得過且過的態度是安全的最大敵人,安全保護是一項嚴謹、勤奮的工作,任何的疏忽和大意都會造成嚴重的損失。等到不得不乖乖給勒索者交錢時,才會想到不應該。

3、認為打補丁會對穩定性造成影響。給操作系統打補丁是一種變更操作,會對原環境造成影響,但經過嚴格測試的補丁和在測試環境中的驗證,都能消除這些疑慮。以穩定為名忽視安全,是最得不償失的。

很多人出于安全習慣的考慮,在計算機上安裝了各種第三方安全助手,這些安全助手往往綜合了多種自動化操作,給用戶帶來了便捷。但使用這些第三方安全助手一定注意:微軟公司在3月份已經對 Win 7 以上版本推送了補丁更新。但第三方安全助手會關閉 Windows 自動更新。所以從某種程度上來說,需要改變認識,第三方安全助手并不是最終的安全保障。

圖片來自網絡

備份,對抗勒索惡意軟件才有效

對抗勒索惡意軟件最有效的辦法是備份、備份、備份,一定要定期在不同的存儲介質上備份信息系統業務和個人數據,一定不能懶惰,一定不能有僥幸心理。

勒索惡意軟件給國內網絡安全也帶來了新的挑戰。在過去的多年里,國內很多組織和機構把安全的重點放在了網站是否被篡改、網站是否被拒絕服務攻擊等“見得著”的方面,而對于數據被竊取、高級持續性威脅不夠重視。對于針對終端計算機進行的勒索程序,僅僅在網絡層攔截是不足的,需要網絡層與端點設備的聯動才能有效防御。在此次勒索蠕蟲事件中,很多的專有終端也被攻陷和感染,如 ATM 機、閘機等,這暴露了專用終端安全防護的不足,需要進行全面的安全防護。

同時,此次勒索蠕蟲病毒事件中大量的受害用戶是隔離內網。很多人樂觀的認為隔離內網是安全的,但事實是內部網絡安全疏漏較多,防御不足,很容易從內部發起攻擊。內網的資產和數據價值更大,發生事件后影響將非常嚴重!

隨著6月1日《網絡安全法》的實施,安全將提到非常重要的高度。習總書記在4.19網絡安全與信息化工作座談會上已經告誡我們“網絡安全的威脅來源和攻擊手段不斷變化,那種依靠裝幾個安全設備和安全軟件就想永保安全的想法已不合時宜,需要樹立動態、綜合的防護理念”。何況還有很多并沒有安裝安全設備、安全軟件的計算機在承載著事關國際民生的業務。我們一定要提高安全認識,保持安全警覺,從一次次的安全事件中吸取教訓,承擔起安全職責,擔負起安全責任,建設”主動保護、持續監測、積極防御、快速響應“的安全態勢感知體系,才能化被動為主動,提高國家的信息化安全水平。

京公網安備 11010502049343號

京公網安備 11010502049343號