如果你是開了自動更新的Win10用戶,那你這會應該是在喝著咖啡研究300美元現在能換多少比特幣;如果你是Win7/Win8用戶,公司的技術可能已經在你的桌面放好了補丁文件;而如果你是XP用戶……不如我們來聊聊今天的天氣。

5月12日開始在全球蔓延的WannaCry勒索病毒已經席卷了至少150個國家的20萬臺電腦。病毒要求用戶在被感染后的三天內交納相當于300美元的比特幣,三天后“贖金”將翻倍。七天內不繳納贖金的電腦數據將被全部刪除。

而中央網信辦網絡安全協調局負責人今日就勒索軟件攻擊事件回應稱,該勒索軟件還在傳播,但傳播速度已經明顯放緩。

在今天的【見聞問答】欄目里,讓我們一起來看一看WannaCry病毒席卷全球的過程中,一些有趣的細節:有人不付贖金也能馬上解鎖電腦;有人花了點小錢,竟然拯救了全世界;而WannaCry竟然承認,在這一次的病毒襲擊中,他們也有大敗而歸……

Q:勒索病毒到底是什么?為什么會出現這一次的WannaCry?

A:贖金是勒索軟件的最終目標。勒索軟件通過網絡系統的漏洞而進入受害者的電腦,直到受害者付清贖金后才將電腦解鎖。

而這一次的WannaCry病毒,主要攻擊Windows系統,引誘用戶點擊看似正常的郵件、附件或文件,并完成病毒的下載和安裝,稱為“釣魚式攻擊”。安裝后的病毒會將用戶電腦鎖死,把所有文件都改成加密格式,并修改用戶桌面背景,彈出提示框告知交納“贖金”的方式。

而據英國金融時報和紐約時報披露,病毒發行者正是利用了去年被盜的美國國家安全局(NSA)自主設計的Windows系統黑客工具Eternal Blue,把今年2月的一款勒索病毒升級。

所以,微軟總裁在周日刊發博文,控訴美國國家安全局未披露更多的安全漏洞,給了犯罪組織可乘之機,最終帶來了這一次攻擊了150個國家的勒索病毒。

Q: 病毒是怎么散布開來的?

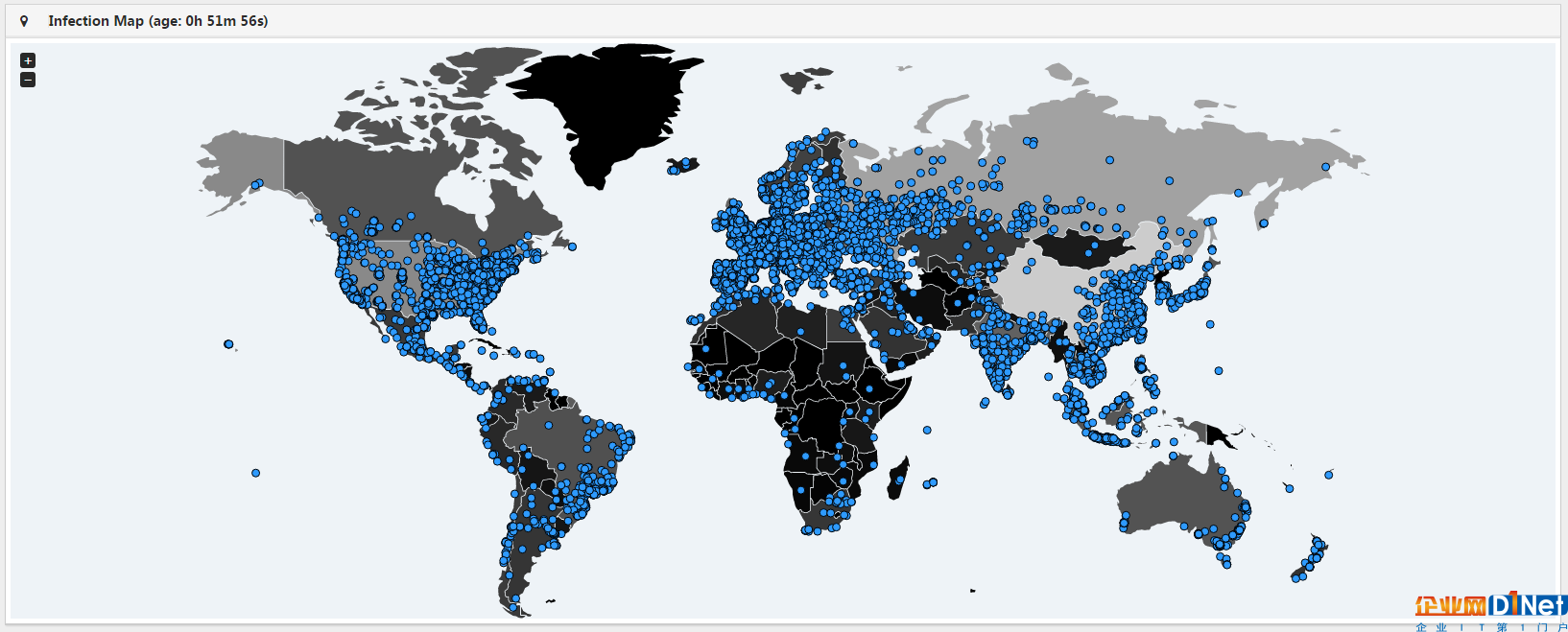

A:最早被曝感染病毒的是西班牙,隨后短短三小時內,德國、法國、俄羅斯、美國、越南、印度尼西亞、菲律賓、中國臺灣、哈薩克斯坦、烏克蘭等多個地區都被波及。

卡巴斯基實驗室數據顯示,俄羅斯、烏克蘭、印度和中國臺灣是受WannaCry勒索病毒影響最嚴重的地區。

而WannaCry對英國國家醫療服務體系(NHS)的襲擊最為慘無人道:至少有25家醫院電腦系統癱瘓、救護車無法派遣,極有可能延誤病人治療,造成性命之憂。

中國亦在周六開始受到影響,重災區是校園系統和公安辦事系統,部分ATM和加油站和支付系統也受到影響。廣東珠海市住房公積金管理中心今日還緊急發布通知,宣布暫停辦理珠海市住房公積金業務,加固升級內外網絡。

Q:我付不起贖金怎么辦啊?

A:嘿嘿,勒索病毒倒還挺仁慈的。

Facebook賬號爆料公社稱,一名網友的電腦中了WannaCry病毒后,被要求支付0.345比特幣(約合人民幣3600元)。這名網友致郵勒索病毒的客服,稱“我月收入只有400美元,你真的要這樣對我嗎?”。

然后他得到了這樣的回復:“我們在你們當地的團隊遇到了重挫。我們顯然高估了你們的收入,你現在不必支付任何費用,我們會幫你的電腦解鎖。”

客服還附言:“不過如果你喜歡我們,并且有意請我們喝幾杯咖啡的話,我們永遠歡迎你。”

而如果你仔細看看勒索病毒的留言,你還會發現……

不過對苦命的學生黨來說,辛辛苦苦碼了一年的論文沒被學校掛掉,反而被黑客掛掉了,是蠻慘的:

Q:以前的病毒都會勒索資金嗎?比特幣出現之前都是用什么來支付的?

A:最早的勒索病毒出現在1989年,不過2005年才開始逐漸猖獗。匯款、短信小額付款、在線虛擬貨幣(Ukash、Paysafecard)都是曾經的支付方式。

Q:那為什么這一次要用比特幣來支付?

A:原因有三:比特幣可以全球收款、匿名交易方便黑客藏身、去中心化讓讓黑客可以通過程序自動處理贖金。另外,這并不是比特幣第一次成為勒索病毒的“贖金”載體。

一財此前指出,比特幣投資者普遍認為,比特幣被用于勒索,是因為比特幣不僅相對于其他傳統支付工具有優勢,同時在其他虛擬貨幣中也是最佳選擇。

首先,比特幣有一定的匿名性,便于黑客隱藏身份;其次它不受地域限制,可以全球范圍收款;同時比特幣還有“去中心化”的特點,可以讓黑客通過程序自動處理受害者贖金。而相比于其他數字貨幣,比特幣目前占有最大的市場份額,具有最好的流動性,所以成為黑客選擇。

所以說,比特幣只是個支付方式,和這次勒索病毒襲擊事件沒什么關系,就跟犯罪人士喜歡使用美元現鈔一樣。

而這并不是比特幣第一次成為勒索病毒的“贖金”載體。三年前的另一款勒索軟件CryptoLocker,就已經利用比特幣大賺2700萬美元,當時的支付要求是300美元或歐元,或者2比特幣。

300美元這個數額似乎不少見,2007年的一起特洛伊木馬,也要求用戶付300美元來贖回電腦中的個人資料。

Q:這都第四天了,病毒還在傳播嗎?

A(反問):有一個好消息,和一個壞消息,你要先聽哪個?

我知道你要先聽壞消息。根據北京市委網信辦、北京市公安局、北京市經信委周日發布的聯合通知,監測發現,WannaCry勒索蠕蟲出現了變種WannaCry 2.0。這個變種取消了所謂的Kill Switch,不能通過注冊某個域名來關閉變種勒索蠕蟲的傳播。就是說,該變種的傳播速度可能會更快。

Q:Kill Switch...?

A:這就是那個好消息了。一位推名為“Malware Tech”的英國網絡安全人員無意間購買了一個特殊的域名后,阻止了WannaCry的傳播。這個域名被稱為Kill Switch(死亡開關)。

這位網絡安全人員在分析病毒的代碼時,發現在代碼的始端,有一個毫無規律的奇怪域名地址:www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

他好奇地搜索了一下,發現這個域名沒有被注冊。而于是他把它買了下來。

然后這個域名開始迅速接到接到了幾乎全世界各個國家的電腦。下圖顯示了這位英國人在買下這一域名后的訪問量。

經過一系列確認后,他興奮地跳了起來——WannaCry病毒的散播確得到了遏止,功臣正是隨手買了個域名的自己。

而對病毒代碼進行進一步分析后,這位英國人還發現,代碼中有如下內容:

(每一個感染了病毒的機器,在啟動之前都會事先訪問一下這個域名,如果這個域名依舊不存在,那就繼續傳播;如果已經被人注冊了,那就停止傳播。)

他本人開心了很久:

我承認,在我無意間注冊這個域名之前,完全不知道他能停止這次病毒的傳播。純屬意外。所以以后我簡歷上大概可以加一句,一不小心阻止了一場全球性的網絡攻擊。^^

不過憂傷的是,WannaCry好像已經變種了……

Q:那我到底應該怎么預防電腦中病毒……

A:相信你早就知道了,不過我們還是再講一遍:升系統!打補丁!刪端口!

微軟在病毒散播開來之后就迅速為Win10用戶提供了更新,而其他系統可以前往https://technet.microsoft.com/zh-cn/library/security/MS17-010查詢相應的補丁,XP、2003等微軟已不再提供安全更新的,需要通過其他軟件來檢查是否存在漏洞,并關閉受到漏洞影響的端口。

京公網安備 11010502049343號

京公網安備 11010502049343號