在上個(gè)星期五的前所未有的ransomware攻擊可能已經(jīng)減緩?fù)V箓鞑サ叫碌臋C(jī)器。

被稱為Wana Decryptor或WannaCry的ransomware已被發(fā)現(xiàn)遍布全球的感染機(jī)器。它的作用是利用美國國家安全局可能用于監(jiān)視的Windows漏洞進(jìn)行攻擊。

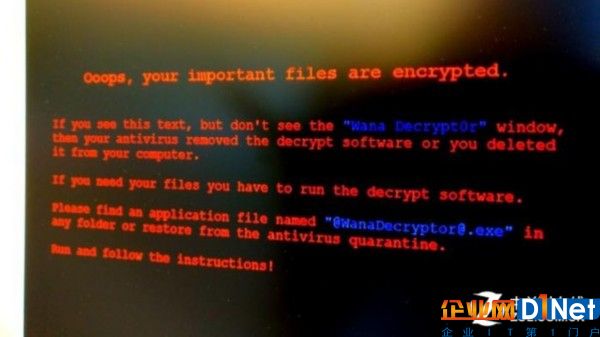

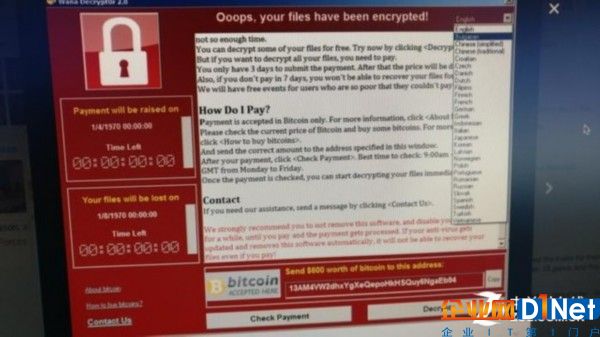

惡意軟件加密PC上的數(shù)據(jù),并向用戶顯示一個(gè)要求支付300美金的比特幣的勒索。贖金的票據(jù)的圖片已在各大社交網(wǎng)站上發(fā)布。安全專家檢測到已經(jīng)有了成千上萬的分發(fā)攻擊,顯然是像電腦蠕蟲一樣在局域網(wǎng)和互聯(lián)網(wǎng)上傳播。

然而,根據(jù)安全研究人員的說法,ransomware還包含一個(gè)可能還潛在其開發(fā)人員環(huán)境周圍,這是值得注意的。

Wana Decryptor通過首先嘗試連接到未注冊的Web域的惡意程序來感染系統(tǒng),如果惡意程序無法連接到域,它將繼續(xù)進(jìn)行感染。如果連接成功,程序?qū)⑼V构簟?/p>

一名名為MalwareTech的安全研究員發(fā)現(xiàn)他可以通過注冊網(wǎng)域并在其上張貼一個(gè)頁面來激活殺死這個(gè)惡意程序。

MalwareTech的初衷是追蹤ransomware通過其所在的域傳播。“我們注冊域名的副作用阻止了感染的傳播”。

安全公司Malwarebytes和思科的Talos安全小組報(bào)告了相同的發(fā)現(xiàn),并表示新的ransomware感染似乎已經(jīng)放慢,因?yàn)橛蛎?ldquo;殺死開關(guān)”被激活。

然而,Malwarebytes研究員Jerome Segura表示,現(xiàn)在告訴他們,“殺死開關(guān)”是否會(huì)阻止Wana Decryptor攻擊。他警告說,其他版本的相同的ransomware應(yīng)變可能在那里已經(jīng)修復(fù)了kill-switch問題,或配置為聯(lián)系另一個(gè)Web域。

不幸的是,已經(jīng)感染W(wǎng)ana Decryptor的電腦將繼續(xù)受到感染。

星期五的ransomware攻擊首先通過大規(guī)模的電子郵件釣魚活動(dòng)傳播。根據(jù)思科的安全小組報(bào)告顯示,這些電子郵件中至少有一些似乎是關(guān)于銀行匯款的消息。

安全研究人員表示,在電子郵件中打開附件的受害者將被要求支付贖金。

要求支付贖金 英文界面

Wana Decryptor本身與其他典型的ransomware病毒沒有區(qū)別。一旦感染了電腦,它會(huì)對機(jī)器上的所有文件進(jìn)行加密,然后要求受害者支付贖金。

但與其他ransomware不同的是,Wana Decryptor已經(jīng)建成快速傳播。通過整合,一個(gè)安全研究人員懷疑,這是來自國家安全局的黑客工具,并在上個(gè)月在線泄漏。

黑客工具,被稱為EternalBlue,可以輕松地劫持未打補(bǔ)丁的舊Windows機(jī)器。一旦Wana Decryptor感染了第一臺機(jī)器,它將嘗試傳播到同一本地網(wǎng)絡(luò)上的其他機(jī)器。然后它將掃描互聯(lián)網(wǎng)上的脆弱機(jī)器。

“它產(chǎn)生了一個(gè)類似雪球的效果,”如果幾臺機(jī)器被感染,那么它會(huì)嘗試聯(lián)系更多的機(jī)器進(jìn)行感染。

安全公司Avast表示,已經(jīng)在99個(gè)國家發(fā)現(xiàn)了超過75,000次襲擊事件,俄羅斯,烏克蘭和臺灣是受影響最嚴(yán)重的幾個(gè)地方之一。

ransomware的設(shè)計(jì)是用多種語言工作,包括英文,中文和西班牙文,每個(gè)語言都有贖金。

建議受害者不要支付贖金,因?yàn)槿绻Ц囤H金這是變向的在鼓勵(lì)黑客。相反,應(yīng)該等待幾天,因?yàn)榘踩芯咳藛T研究ransomware的編碼,并試圖提出解決感染的方法。

星期五,微軟表示,如果用戶運(yùn)行該公司的免費(fèi)殺毒軟件或安裝了最新的補(bǔ)丁,用戶將受到保護(hù)。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號