你枯坐窗前,蹂躪著30塊的咖啡,你走在樹下,陽光曬得你心亂如麻。

是否有那么一瞬間,你突然覺得世界不對了。

一點兒都不對了。

只有你一個人站在原地,而背后,一張巨大的網正在形成它的肌理,正在注入血色,正在向你逼近。

你猛然回頭!

什么都沒有。

文 | 史中 雷鋒網(公眾號:雷鋒網)主筆(微信:Fungungun)

訪談對象 | 360 安全研究員李豐沛

僵尸網絡的新世界

你可能玩過“球球大作戰”或者“貪吃蛇大作戰”。

這些游戲像一幕幕戲劇,其中輪回著冰冷堅硬的鐵律:

“在這里你我都不會傻到和對手講“道理”,因為你的實力和個頭就是唯一的道理。”

在賽博世界,每個有血有肉的人都退化成為一個 IP,甚至一串字符。隱匿在數字背后,弱肉強食的規則更為直白。現實世界的占山為王,在這里變成了抽絲結網。這個網,就是僵尸網絡。

你的私人電腦、手機、ipad、硬件設備,在黑客眼里都只是一個“壯丁”。他們利用病毒木馬控制這些壯丁,誰手上控制的壯丁最多,誰就擁有最強大的“部隊”,可以在網絡世界里肆意殺伐,攻城略地。

簡單來說,利用惡意代碼控制互聯網上的設備,讓他們像僵尸一樣失去了原本的“意識”,這些僵尸網絡在C2端(也就是控制者)的命令下統一行動,就組成了僵尸網絡。僵尸網絡的一個重要作用就是進行 DDoS 攻擊,也就是發動這些硬件對特定服務器同時發起訪問,造成對方網絡癱瘓,無法正常運行。

李豐沛對雷鋒網宅客頻道說。

他是 360 網絡安全研究院的工程師。在 360,網絡安全研究院神秘而機要,掌握著由全球網絡數據組成的“世界地圖”。

你以為世界歲月靜好井井有條。但是從這張數據地圖里,可以看到僵尸網絡就盤繞在你身邊,它們甚至已經爬進你的家里,在角落閃爍著幽暗的燈光。

“僵尸軍團”的是這樣蔓延的:

惡意僵尸程序會在全網進行掃描,一旦發現有漏洞的設備(電腦、硬件等等),就馬上入侵控制,把它納入僵尸大軍麾下,再以新的僵尸設備為跳板,繼續感染其他設備。這像極了僵尸片中病毒的指數級擴散模式。

這些僵尸大軍,少則有幾千臺設備,多則達到數百萬臺設備。實際上,你的設備很可能已經被某個僵尸軍團控制,參加了數次網絡世界中的火并,但你卻仍舊懵然無知。

網絡世界的“第一次世界大戰”:Mirai 和它的變種

傳統的僵尸網絡以控制 PC 或者服務器為主,但那已經是上一個時代的產物了。新版的僵尸網絡盯上了一個新目標,那就是在很多人家角落里安靜的攝像頭。

不要小看這些攝像頭,全球的攝像頭總量加在一起已經有數千萬臺,而這個數據在幾年前還僅僅只有現在的一個零頭。攝像頭低調安靜,一般人不會去查看他們是否“健康”。但攝像頭同時又很強大,有著比一般硬件強大的處理能力和網絡帶寬(因為要處理和上傳視頻數據),這正是進行僵尸網絡攻擊最好的候選者。

我現在說的,并不是新鮮事。一場大戰已經發生。

2016年,名為 Mirai 的病毒源代碼被他的制造者發布到了網上,這個病毒專門用于控制眾多品牌的攝像頭。被發布到網絡之后,各大安全廠商迅速查殺,但是這個病毒的代碼也迅速被各路黑客改寫,成為變種繼續在網絡中生存。

這像極了現實世界中我們和病毒的對抗。每當一種新藥研制成功,就可以殺死大部分的病毒,但是總有以下部分存活下來,適應了新的藥物,從而成為變種,更難被殺死。

黑客利用 Mirai 家族迅速控制了全球上百萬的攝像頭,但是在普通人眼里,一切都平靜得和以前一樣。直到10月的一個晚上,美國東海岸的大部分人發現自己連 Twitter 和 CNN 都沒有辦法登陸(我們從來都登不上去也沒有抱怨,美國人就是矯情),相關的部門才意識到,一個主要的 DNS 服務商,也就是網址解析服務正在被 Mirai 攻擊!

攻擊持續了數個小時,黑客才選擇收手。這期間,美國經濟最發達的東海岸地區處于網絡癱瘓狀態,經濟損失超過20億美元。這無異于針對美國的又一次“911”。

作為頂級安全研究員,李豐沛如此評價了這次網絡世界的“911”:

由于 Mirai 病毒的控制端是不斷變化的,而且經過了深度的匿名,所以要調查出真兇成本很高。

但是這次攻擊在我看來非常愚蠢,從攻擊者角度看,他至少做錯了三件事:

1、他攻擊了美國的 DNS 解析服務,這會一次打倒很多網站,會引起巨大的公眾關注。

2、他攻擊的流量非常大,遠超過打癱服務器的需要,這會引起政府的巨大重視。

3、他的攻擊時間點選擇了美國大選之前,這個時間相當敏感,可能招致更多的部門去調查他。

因為從病毒的代碼來看,質量非常高,很多地方設計精巧,可以知道作者是一個很聰明的人,但這次攻擊造成美國大斷網的行為卻非常愚蠢。所以我懷疑他的僵尸網絡出租給了他人使用。

然而,即使是這樣,這場網絡世界最新的世界大戰依然沒有結論。至今美國人甚至連當時的對手是誰都沒有確定(如果不是美國秘而不宣的話)。

這就是由攝像頭組成的 IoT 設備僵尸網絡的可怖之處。

“第二次世界大戰”還會降臨:重新集結的攝像頭

然而,我們身邊的噩夢還遠遠沒有結束。

2016年的僵尸網絡世界大戰,更像一次意外,或者是示威。僵尸網絡的正確用法和雇傭軍類似,黑客收錢,替金主攻擊敵人。這些攻擊可能是某家金融機構攻擊競爭對手,也可能是某些游戲私服攻擊另一隊私服。它們往往都是在地下涌動,被攻擊者不愿聲張,而攻擊者也不愿暴露。

Mirai 造成美國大斷網之后,被黑客控制的攝像頭數量不僅沒有下降,反而呈指數上漲。有人通過在線設備檢索平臺 Shodan 和知道創宇的網絡空間探測平臺 ZoomEye,估算其中可能被 Mirai 感染的攝像頭已經在2000萬到3000萬之間。

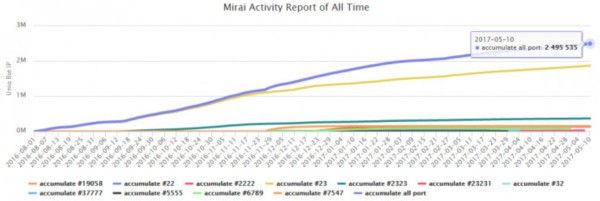

根據 360 網絡安全研究院對外發布的探測數據,可以確定捕捉到的被感染設備在200w,每日新增活躍1w-2w之間。

▲截至2017年5月10日,累計監測到被 Mirai 感染的僵尸設備活躍數量已經達到了將近250萬臺,數據來自 360 網絡安全研究院信息發布平臺 http://data.netlab.360.com

目前我們所探測到的 Marai 和變種所控制的設備,單一控制端就可以打出 1Tbps 的 DDoS 攻擊(每秒1T流量),這比人類歷史上已公開的最大攻擊——去年 CDN 服務巨頭 Akamai 曾遭遇 620G左右 DDoS 攻擊——還要大得多。

李豐沛說出這個讓人憂心的現狀。

但這還不是黑暗力量的全部。

廣袤的網絡海洋中滋生出更多“怪獸”,一個名為“Hajime”的木馬,和 Mirai 一樣,這種木馬也在沒日沒夜地侵襲網絡空間中的攝像頭。然而讓全世界都難以理解的是:在整個 Hajime 木馬中,卻沒有一行攻擊代碼。

它恰恰像我們體內95%的 DNA 一樣,不參與遺傳,不表達特征,它們的存在就像一種寄生,它的迅猛侵襲讓人看不清動機卻又無比恐懼。

目前,Hajime 在全網的體量已經僅次于 Mirai,成為一個“隱形的巨人”,就像房間里的大象,人們都知道它的存在,卻經常忽略它的影響。李豐沛說:

卡巴斯基最先報告了 Hajime,如今它在規模上已經大體和 Mirai 成為同一級別。它的感染量巨大,雖然沒有攻擊代碼,但在傳播的過程中都有可能造成網絡災難。另外,今天它沒有攻擊代碼,并不代表它永遠人畜無害,因為黑客對它擁有完整的 Root 權限,是可以隨時升級成為進攻武器的。

讓人驚奇的是,Mirai 和 Hajime 這兩支網絡世界最大的軍團在每一臺攝像頭里都進行著白熱化的爭斗。

一旦一個病毒成功入侵了攝像頭,拿到最高的 Root 權限,就會采取“堵門”策略,其他的病毒都無法進入。

一旦一個病毒入侵攝像頭之后,由于種種程序錯誤不能拿到最高權限,后面進來的對手就會把它踢掉,再后來的對手又會把上一任踢掉。如此循環。

很多用戶的攝像頭不僅已經不屬于他們自己,反而成了病毒之間火并的戰場。

李豐沛說。

Mirai 和 Hajime 的混戰如火如荼,研究員卻突然發現有一支新的木馬正在崛起。一開始他們以為這又是一支新的 Mirai 變種,但是,這支病毒迅速占領全球很多攝像頭,并且持續對外發出掃描動作,短時間內就爬到了監控數據榜的前十位。這個勢頭讓李豐沛和同事不得不重視。

本文作者史中(微信:Fungungun),雷鋒網主筆,希望用簡單的語言解釋科技的一切。

神秘的第三位巨頭:HTTP81

HTTP81 浮出水面。

“HTTP81”是李豐沛和團隊為這個木馬的命名。在2017年4月,團隊觀測到了這個木馬。之所以叫 HTTP81,是因為這個木馬不斷掃描網絡設備的“81”端口,這和 Mirai 掃描的“23”端口顯著不同。李豐沛說,把這個木馬病毒和 Mirai 區分開的因素有三個:

傳播方式不同:Mirai 最初主要掃描“23”端口,HTTP81主要在“81”端口上掃描。利用了和所有 Mirai 家族都不一樣的漏洞。

通信方式:在通信協議方面,HTTP81采用了不同于 Mirai 全新的“自主研發”通信協議。

攻擊方試:Mirai 最有特征的攻擊方法是 JRE 和 STOMP 攻擊,而 HTTP81 實現了全新的攻擊方試。

李豐沛覺得,HTTP81 的作者也是個聰明人,整體代碼質量不錯,是安全研究員的強勁對手。當他把這個病毒報告給注明病毒平臺 VirusTotal 的時候,進駐的57家安全廠商已經有7家發現了這個問題,不過,這7家都是國外廠商,并且有一些并沒有意識到這個病毒的可怕性,只是把它當做簡單的 Mirai 變種來處理。

可怕的事情還是發生了。

迅速感染了4-5w臺設備之后,HTTP81 儼然成為了 IoT 僵尸網絡的第三名,雖然離前兩位還差兩個數量級別。在2017年4月23日,HTTP81 發起了第一次進攻。目標是俄羅斯的一家銀行。這讓李豐沛和同事們感覺到更重的責任。由于這個病毒的攻擊域名地處伊朗,并且對域名信息做了嚴密的隱私保護,所以遠在中國的安全研究員對抗它的最好方式就是——把這個病毒的技術細節公布于眾。

就在首次攻擊發生的第二天,360 選擇在網絡安全研究院的博客上發布了對這個木馬的研究報告,把它的攻擊方法進行了曝光。就在報告發出的一天之后,HTTP81突然把控制端解析到了一個內網網段,并且在48小時之內停止了對外的掃描擴張。

這種立竿見影讓作為安全研究員的李豐沛覺得非常鼓舞。但他知道,這一切只能拖慢黑客的步伐。因為 HTTP81 的控制者顯然只是選擇了蟄伏,未來某一天只要他重新修改控制端口的數據,就可以立刻讓僵尸復活。

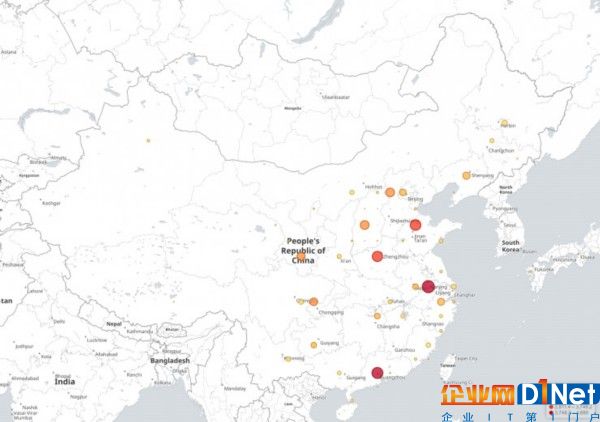

▲根據 360 的報告,由于數據的地緣性限制,看到“HTTP81”被感染設備的分布主要限定在中國大陸地區。具體位置分布如上圖(此圖僅為示意,南海部分領海未顯示在內)。

而在李豐沛的數據地圖上,擁有 100-1000 個設備的僵尸網絡,每天都會新增幾十個。對于這些僵尸網絡的追蹤,要耗費巨大的成本,作為安全企業,難以以一己之力斬草除根。

不死的僵尸網絡

不久前,國外安全公司賽門鐵克發布報告,里面有一個震驚的結論:一個物聯網設備在接入互聯網2分鐘之后就會被僵尸網絡控制。這就是智能設備的安全現狀。

這些攝像頭、路由器等物聯網設備的安全狀況處在極其“坑爹”的狀態,很多設備都使用了“admin”或者“root”這樣的通用密碼,并且一大部分還把密碼寫死在了硬件里,沒辦法更改。至于這些硬件的系統,大多更是沒有任何加固,也沒有升級更新的機制。對于很多黑客來說,搞定他們只需要動動小手指。

根據 Gartner 的預計,到2020年,全球的物聯網設備數量將達到200億臺。難以想象 200 億臺設備被黑客控制,將是怎樣可怕的場景。

李豐沛說,追蹤 HTTP81 的設備,最終會追溯到某白牌攝像頭生產企業,位于中國。實際上目前很多攝像頭的生產企業都位于智能硬件制造業發達的中國,但受制于成本和意識,很多企業并沒有安全意識。

這就像PC時代的歷史一樣。PC 系統歷經10年才有了今天的安全意識,才有了對于白帽子和漏洞的獎勵機制,才有了各大安全廠商的 SRC,而智能硬件在短短幾年就從零發展到了幾千萬臺。廠商具備安全意識的過程也許不會有10年那么長,但是我們仍然要等待。

實際上,即使是以法律制度健全著稱的美國,在去年發生大斷網事件以后,國土安全部才發布了 IoT 相關的策略性文章,政府在此指導下的具體規則,還在制定當中。也許在正義的力量集結之前,你和我還要在僵尸網絡的籠罩下繼續等待。

陽光猛烈,歲月靜好,遠方的大壩正在出現裂痕。

你猛然駐足。

本文作者史中(微信:Fungungun),雷鋒網主筆,希望用簡單的語言解釋科技的一切。

京公網安備 11010502049343號

京公網安備 11010502049343號