這天下午發(fā)生了一件怪事。她和往常一樣登錄網(wǎng)銀,網(wǎng)址明明是銀行官網(wǎng),她卻總感覺網(wǎng)站有些不對勁,安裝了網(wǎng)站提示的“網(wǎng)銀安全控件”,殺毒軟件突然自動關(guān)閉了,她不知道這是為什么,明明就是銀行的官網(wǎng)網(wǎng)址……

這是個真實的事件。

擁有500萬用戶,總資產(chǎn)超250億美元的巴西 Banrisul 銀行,在當(dāng)?shù)貢r間 2016年10月22日遭遇了長達5個小時的網(wǎng)站劫持,期間所有用戶被“接管”到一個精心布置的釣魚網(wǎng)站,所有成功登錄的用戶都被竊取了憑據(jù),并且電腦被植入惡意木馬。事后安全專家評價,這次攻擊事件是有史以來最大規(guī)模的行動之一。該銀行至今未發(fā)布任何公告,受影響用戶范圍不詳……

然而這一事件卻被威脅情報平臺微步在線捕獲,他們通過技術(shù)手段還原了整個攻擊流程。發(fā)現(xiàn)黑客運用了一種堪稱“隔山打牛”的精妙攻擊手法。這種手法首次出現(xiàn)在銀行行業(yè)。

黑客“隔山打牛”搞定銀行

直接攻破銀行的業(yè)務(wù)系統(tǒng),似乎不太可能,罪犯們決定來個迂回攻擊。

犯罪團伙這次攻擊起碼準(zhǔn)備了幾個月,因為幾個月前,他們就在谷歌云服務(wù)商搭建了一個仿冒銀行網(wǎng)站,然后利用免費的網(wǎng)站證書供應(yīng)商 Let's encrypt 拿到 https 證書。

微步在線的資深威脅分析師察罕告訴雷鋒網(wǎng)。

搭建好網(wǎng)站,拿到 https 證書,釣魚網(wǎng)站就能在瀏覽器上展示“安全”標(biāo)志和綠色小鎖了。騙過用戶的肉眼只是第一步,然后就到了“隔山打牛”的關(guān)鍵步驟:黑客利用漏洞或釣魚郵件的方式搞到了 Banrisul 銀行在另一家網(wǎng)站 Registro.br 的賬號密碼。

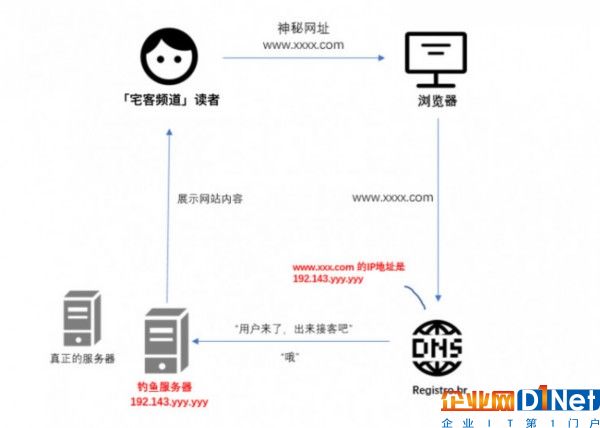

Registro.br 是干什么的? DNS 服務(wù)商。也就是“隔山打牛”里的那座“山”。

這里簡單科普一下 DNS 在網(wǎng)站中的作用。DNS 域名解析服務(wù),是互聯(lián)網(wǎng)中的“帶路人”,負責(zé)將用戶帶到正確的網(wǎng)站服務(wù)器。當(dāng)你在瀏覽器中輸入網(wǎng)站網(wǎng)址時,其實是由 DNS 服務(wù)器將你指引到正確的服務(wù)器IP的。

那么問題來了,DNS 服務(wù)既然能把用戶往正確的服務(wù)器上帶,也就能把用戶往坑里帶,攻擊者們想到了這一點。他們盜走了巴西銀行在 DNS 服務(wù)商那里的賬號,然后將銀行網(wǎng)站域名指向他們精心構(gòu)建的釣魚網(wǎng)站地址。

于是就出現(xiàn)了文章開頭的一幕,用戶即使一字不差地輸入了銀行官網(wǎng)的網(wǎng)址,進入的依然是釣魚網(wǎng)站。用戶輸入賬號密碼時,很難意識到自己正在將密碼拱手送人。這時網(wǎng)站再彈出一個“安全控件安裝”提示,用戶便自然而然地裝上了所謂的“安全控件”, 其實是惡意木馬。

這種方式在業(yè)內(nèi)被稱之為“DNS劫持攻擊”,是一種比較常見的攻擊方式,但在銀行業(yè)之前沒有相關(guān)案例。

被劫持了幾個小時之后,銀行工作人員終于發(fā)現(xiàn)了問題,趕緊向用戶發(fā)送緊急郵件,并郵件聯(lián)系 DNS 供應(yīng)商,卻發(fā)現(xiàn)整個銀行內(nèi)部的郵件系統(tǒng)失效了!

根據(jù)微步在線的威脅報告,該銀行一共有36個網(wǎng)站都被修改了 DNS記錄,不僅是網(wǎng)銀系統(tǒng),連內(nèi)部的郵件系統(tǒng)也被修改了 DNS 指向,導(dǎo)致郵件系統(tǒng)失效,銀行無法通過郵件來通知受害者,以及聯(lián)系 DNS 供應(yīng)商。

DNS 劫持整整持續(xù)了5小時之久,最終銀行將網(wǎng)站恢復(fù)了正常。然而在這期間所有登錄過的用戶信息早已泄露,并且電腦被植入了惡意木馬。

根據(jù)報告中的木馬樣本分析,這一惡意程序運行后會自動從遠程服務(wù)器下載另一個惡意程序,用來關(guān)閉殺毒軟件,并且獲取系統(tǒng)信息、監(jiān)控桌面、執(zhí)行命令等等,并且不斷訪問一臺遠程服務(wù)器的某一個端口。顯然,那一頭坐始作俑者,操縱者整次攻擊。

細節(jié)回顧:銀行的“失策”

其實,曾經(jīng)出現(xiàn)了有好幾次發(fā)現(xiàn)攻擊者的機會,但銀行安全人員沒有好好珍惜(等到失去后,才后悔莫及)。從安全攻防的角度上來看,這次事件完全有辦法避免。

首先,有專家分析,DNS 提供商 Registro.br 于 1 月份修復(fù)了一個跨站點請求偽造漏洞(一種漏洞類型,用于非法登錄他人賬號),攻擊者很可能是通過那個漏洞攻擊的他們,但巴西某銀行并沒有啟用 Registro.br 提供的雙因素身份認證機制,錯失了防御住黑客的第一個機會,黑客成功攻入了 其 DNS 服務(wù)賬號。

微步在線在威脅通報上稱:

國內(nèi)各大銀行網(wǎng)站也使用了的眾多域名服務(wù)商的 DSN 服務(wù),其中多家域名服務(wù)商的網(wǎng)站也曾被爆出存在嚴(yán)重漏洞,可能泄露用戶敏感細信息,需引起有關(guān)單位的高度重視。

網(wǎng)站存在漏洞幾乎無可避免,但據(jù)雷鋒網(wǎng)了解,國內(nèi)的域名服務(wù)商像中國萬網(wǎng)、新網(wǎng)、廣東互易網(wǎng)絡(luò)等等,也都提供了賬戶雙因素認證機制。及時開啟這些安全認證,能夠大幅提高賬戶安全性。

其次,黑客早在幾個月就開始準(zhǔn)備“軍火”,但銀行遲遲沒有發(fā)現(xiàn)。微步在線的察罕還向雷鋒網(wǎng)透露了一個關(guān)鍵信息:黑客在劫持銀行網(wǎng)站之前的幾個小時,曾經(jīng)多次修改 DNS 記錄,但是幾分鐘內(nèi)又改回來了,分析師推測那可能是黑客在為正式劫持做測試。

“很可惜,銀行沒有注意到這個異常變化,這也暴露了該銀行在DNS威脅分析上的不足” 察罕說,通常在黑客進行一次完整的攻擊活動時,不會立刻行動,而是提前搜集信息、尋找漏洞、搭建環(huán)境等等,業(yè)內(nèi)稱之為“網(wǎng)絡(luò)殺傷鏈“(Cyber Kill Chain)。其中很多動作都會暴露攻擊者的意圖,如果能及時發(fā)現(xiàn),就能及時響應(yīng)威脅。

同樣,網(wǎng)站 DNS 出現(xiàn)變化很正常,但是如果忽然指向了一個陌生的 IP,或者說常理上不太可能出現(xiàn)的情況,比如騰訊家的網(wǎng)站忽然指向了阿里云上的IP,這顯然不太正常。

這些變化其實就是威脅來臨的特征,說明有可能“有人要搞你”。如果能及時獲知這些變化,就能及時發(fā)現(xiàn)并響應(yīng),不過很可惜的是巴西 Banrisul 銀行并沒有做到這一點,他們沒有發(fā)現(xiàn)攻擊幾小時前的異常變化。

察罕告訴雷鋒網(wǎng),目前這種攻擊手法在銀行業(yè)還是首次出現(xiàn),不排除后續(xù)國內(nèi)銀行也遭遇類似手法攻擊的可能性。國內(nèi)各大銀行目前使用的域名服務(wù)商眾多,而域名服務(wù)商又處于外部,并不屬于銀行管控,因此提醒企業(yè)們及時排查 DNS 系統(tǒng)的安全性,并做好威脅信息監(jiān)測, 堤防“隔山打牛”再次上演。

雷鋒網(wǎng)(公眾號:雷鋒網(wǎng))注:本文線索來自微步在線提供的威脅情報通報《巴西Banrisul銀行網(wǎng)站遭遇DNS劫持攻擊》,在宅客頻道回復(fù):DNS劫持 ,可下載該報告。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號