根據外媒報道稱,中國的惡意軟件開發者正在使用偽基站(BTS)發送包含Android惡意軟件鏈接的惡意短信。

這是惡意軟件開發者使用基站傳播惡意軟件的第一起案例,也是Avast 2014年發布的趨勢預測中的一種可能,只是直至目前才得以實現。

通過假基站傳播Swearing木馬

利用這種方式傳播的Android惡意軟件名為“Swearing”,之所以稱為“Swearing”是因為它的源代碼中包含很多中國罵人的話。來自騰訊安全的研究人員發現,這種惡意軟件只在中國活躍。

Swearing組織部署其惡意軟件的方式與其他任何Android惡意軟件相比都是獨一無二而又見所未見的。

攻擊者正在使用流氓BTS設備將附近的移動設備誘騙至一個單獨的移動網絡中。在這里,他們會向受害者發送看起來像是來自移動提供商的SMS短信。研究人員發現,攻擊者主要偽裝像中國移動和中國聯通這樣的提供商發送欺詐短信。

SMS信息中包含用戶必須安裝的惡意APK(Android應用程序)文件的鏈接。因為GooglePlay Store在中國是被封鎖的,大家已經習慣安裝來自不受信任源提供的APK文件,所以如果你能讓用戶成功訪問該URL,那么接下來要進行的社會工程就不是什么難事了。

“Swearing”是一個全面的威脅

這些APK中包含“Swearing”木馬,它是一種全面的威脅,可以從受感染的設備中收集用戶個人數據,發送釣魚郵件來收集登錄憑證,以及攔截SMS信息來繞過中國銀行機構使用的雙因素認證系統或其他一次性代碼系統等。

騰訊表示,在某些情況下,Swearing惡意軟件團伙會使用不同的主題進行短信誘騙,例如發送配偶出軌照片的鏈接或視頻,或是根據最新的熱門事件發送名流女星艷照鏈接等。盡管如此,最有效的誘餌往往還是看似最正規的短信信息,如偽造電信提供商或銀行機構發送SMS短信通知用戶根據鏈接下載他們的移動應用程序的更新程序等。

雖然去年中國當局已經逮捕了Swearing惡意軟件團伙中的部分成員,但是之后,攻擊者使用Swearing惡意軟件和蜂窩基站的攻擊事件還是時有發生。

Swearing惡意軟件有望在全球范圍內傳播

近日,Check Point報道稱,稍微修改過的Swearing惡意軟件正在發起新一輪攻擊。這家以色列安全公司還援引了HummingBad的案例,去年 2 月,Check Point 監測到了 HummingBad 的存在,它是一個以下載量為驅動的惡意軟件,感染之后,用戶在使用手機瀏覽網頁的時候可能會被跳轉到色情內容。而這還不是最致命的,首先 HummingBad 會試圖獲取手機的超級控制權限,如果成功的話,HummingBad 會盡可能多地下載安裝帶有病毒的應用程序。如果不成功的話,HummingBad 會偽裝成虛假的系統更新提示,向用戶索取系統級別的許可權限。

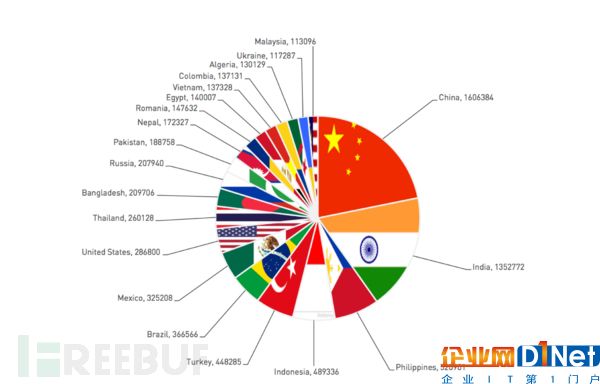

該Android木馬也是開始于中國移動惡意軟件市場,隨后開始蔓延全球,據悉,至少有 1000 萬用戶正在使用被惡意程序感染的應用,中國和印度的 Android 手機被感染得最多。

就像HummingBad惡意軟件一樣,利用Swearing惡意軟件的攻擊活動預計也將傳播至全球其他國家,尤其是使用BTS設備來誘騙用戶安裝惡意軟件的有效載荷將進一步推動這種蔓延趨勢。

2016年8月,移動安全公司Zimperium發表了研究報告強調稱,許多移動電信提供商使用BTS設備中的大量漏洞。攻擊者可以使用這些漏洞來接管現有的蜂窩塔,這就意味著他們不一定需要購買定制的BTS設備來傳播惡意軟件。

京公網安備 11010502049343號

京公網安備 11010502049343號