*本文原創作者:ArkTeam/Veronica,本文屬FreeBuf原創獎勵計劃,未經許可禁止轉載

2015年9月,XcodeGhost事件爆發,超過 4000個不同版本的蘋果應用被感染,該事件影響了中國近一億蘋果手機用戶,由此引發的軟件供應鏈安全問題受到廣泛關注,軟件供應鏈污染也首次進入了大眾的視野。本文對軟件產品供應鏈污染進行簡要介紹并圍繞軟件供應鏈污染危害、安全事件分析和防范幾方面展開。

001 簡介

鑒于業內目前對于軟件供應鏈尚無明確的定義,本文結合廣義的供應鏈概念以及本文的研究內容,姑且將軟件產品供應鏈及其污染定義如下:

軟件供應鏈是指由軟件源碼編寫,源碼編譯,軟件分發,軟件下載,軟件更新環節組成的流水線。

軟件供應鏈污染則是在軟件供應鏈中的各個環節利用不同的技術對軟件進行污染。

002 危害

軟件供應鏈污染會造成許多危害,主要包括泄露隱私信息、惡意替換正版軟件、讓攻擊者獲得系統控制權限等,下面對幾類常見危害進行詳細介紹。

a) 隱私信息泄露

攻擊者通過在軟件產品中加入鍵盤記錄功能、安裝后門以及竊取密碼等方式,污染軟件供應鏈的某一環節,讀取使用者的隱私信息,其中不僅包含個人用戶隱私信息,也包括企業和國家的機密信息,攻擊者進而利用獲得的隱私信息敲詐勒索個人及企業合法用戶、甚至出賣國家機密危害國家利益。

b) 惡意替換

在一些“流氓軟件”中,商家結合社會工程學方法污染軟件供應鏈的下載環節,使用自己的軟件產品替換正版軟件產品,導致用戶下載到的是“流氓軟件”,從而增加該軟件的下載量和使用量。

c) 重定向系統控制

部分被污染的軟件會重定向系統控制從而允許攻擊者遠程控制計算機。攻擊者運用具有命令—控制功能的軟件接管特定活動,控制計算機進行軟件原本設計目的之外的活動,并且通常情況下用戶對此毫不知情。

003 安全事件

發生在軟件供應鏈各環節的污染屢見不鮮,下面通過對主要安全事件的簡要分析對各環節污染進行說明。

a) 源碼編寫

2013年美國“棱鏡門”事件曝光,以思科公司為代表的科技巨頭利用其占有的市場優勢在科技產品中隱藏“后門”,協助美國政府對世界各國實施大規模信息監控,隨時獲取各國最新動態。

思科公司多款主流路由器產品被曝出在VPN隧道通訊和加密模塊存在預置式“后門”,即技術人員在源碼編寫過程中已經將“后門”放置在產品中,利用“后門”可以獲取密鑰等核心敏感數據。

b) 源碼編譯

文章一開始提到的XcodeGhost污染原理就是軟件應用在編譯過程中被強制加入了惡意的庫文件,XcodeGhost污染流程圖如下。

在該事件中,攻擊者發現開發人員從官方途徑獲取Xcode編譯器困難的現象,從蘋果官方網站取得開發工具Xcode,植入惡意程序,然后將被污染的 Xcode上傳到百度網盤或者其他常見的下載論壇,利用黑帽SEO的方式提高惡意Xcode的搜索排名。開發者下載遭到污染的 Xcode,然后使用被污染的Xcode開發APP,這些 APP 會自動連線到惡意Xcode內建C&C服務器,向攻擊者服務器回傳APP 用戶的個人信息,并接受攻擊者服務器控制進行非法操作。

此次XcodeGhost事件中,使用被污染Xcode開發的惡意APP 數量超過四千個,包括用戶群非常龐大的QQ、微信、滴滴打車等應用,受害用戶近一億人。

c) 軟件分發與下載

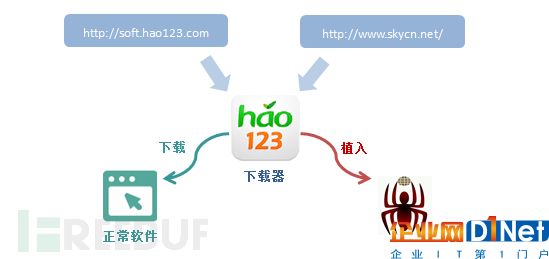

近日,第三方安全機構火絨安全實驗室發布了一份報告稱,用戶在百度旗下兩個網站http://www.skycn.net/和http://soft.hao123.com/下載任何軟件時,都會被植入惡意軟件,使得軟件分發與下載環節受到污染,百度方面在3月3日也發表聲明承認問題真實存在,并致歉用戶。

用戶使用hao123下載器下載軟件的同時,下載器會在后臺靜默釋放和執行一個名為nvMultitask.exe的釋放器,進而向用戶電腦植入惡意代碼。即使用戶不做任何操作直接關閉下載器,惡意代碼也會被植入。

下圖是下載器向用戶計算機植入惡意代碼示意圖。

d) 軟件更新

在Havex APT事件中,攻擊者在ICS(Industrial Control Systems ,工業控制系統)軟件升級包中插入Havex惡意文件,用被污染的軟件升級包替換正版升級包,Havex程序在工控系統軟件升級的同時被下載和執行。

下面是Havax污染軟件更新環節的流程示意圖。

攻擊實施過程中,攻擊者利用水坑攻擊,首先入侵ICS軟件供應商主站,污染正版軟件升級包,以ICS軟件供應商為跳板來實現對 ICS的攻擊,在ICS下載安裝升級包的同時,Havex文件得以成功進入 ICS 內部。

004 防范

上文針對各環節的攻擊給出了具體實例,在網絡世界里,軟件供應鏈污染情況層出不窮,被污染的軟件會結合各種社會工程學的方法滲透到我們的生活中,比如將污染軟件與合法軟件進行捆綁、網頁中虛假消息或者彈框、釣魚郵件等。雖然軟件供應鏈污染情況大量存在,但并不意味著我們對軟件供應鏈污染毫無辦法,下面介紹幾點防范措施。

a) 謹慎下載免費軟件,并使用虛擬機運行不明來源的軟件,盡量從官網等正規渠道獲取軟件

b) 操作系統中盡量使用非管理員賬戶

c) 對于可疑電子郵件或圖片保持警覺

d) 不要輕信要求您下載軟件的彈出窗口

e) 安裝使用防病毒軟件

參考資料:

1.https://www.usenix.org/system/files/conference/usenixsecurity16/sec16_paper_nelms.pdf

2.https://hgi.rub.de/media/emma/veroeffentlichungen/2013/09/18/backdoorDetection-CCS13.pdf

3.http://news.163.com/17/0303/23/CEL1R78C00018AOR.html

4.http://pinglun.youth.cn/wztt/201405/t20140526_5261699.htm

5.https://www.gsea.com.cn/blog/topic/qq_phone_manager-traffic-hijacking

*本文原創作者:ArkTeam/Veronica,本文屬FreeBuf原創獎勵計劃,未經許可禁止轉載

京公網安備 11010502049343號

京公網安備 11010502049343號