近期,安全研究人員發現被稱為Magic Hound的網絡間諜行為與伊朗黑客和Shamoon 2惡意軟件有關。

針對中東的間諜行為

來自Palo Alto Networks的安全專家最近發現了一個與伊朗有關的最新網絡間諜行為,攻擊目標主要是一些中東組織。這個被稱為Magic Hound網絡間諜行為可以追溯到2016年中期,入侵者對中東表現出了極大的興趣,被攻擊的能源、政府以及科技公司都恰巧位于沙特阿拉伯。

在入侵過程中攻擊者使用了多種多樣的自定義工具以及被稱為Pupy的開源跨平臺遠程訪問工具(RAT)。

戴爾旗下安全公司SecureWorks的分析報告中提到:“據開發人員所說,PupyRAT是一個主要用Python語言寫的多平臺(Windows、Linux、OSX、Android)、多功能的post-exploitation工具。CTU(SecureWorks的威脅應對部門Counter Threat Unit )經分析證實PupyRAT會給受害者系統造成極大威脅,入侵者可獲取完全訪問用戶系統。”

PupyRAT所帶來的威脅包括不同類型的自定義工具,其中有droppers、 downloaders、可執行載入程序(executable loaders)、文件載入程序(document loaders)和IRC(Internet Really Chat) bots。

Palo Alto Networks報告中這樣分析道:“從2016年中開始,我們發現了針對中東的持續性攻擊行為,我們將此事件命名為Magic Hound。基于被攻擊的組織集中在能源、政府和科技領域,入侵的目標看起來更像是一種間諜行為。”

“聯系分析基礎設施和工具也揭露出了Magic Hound和敵對組織Rocket Kitten之前的一些潛在聯系,同樣還牽扯到過去被稱為 Newscasters的間諜行為。Rocket Kitten又名Operation Saffron Rose、Ajax Security Team或Operation Woolen-Goldfish。”

與Shamoon 2的關系

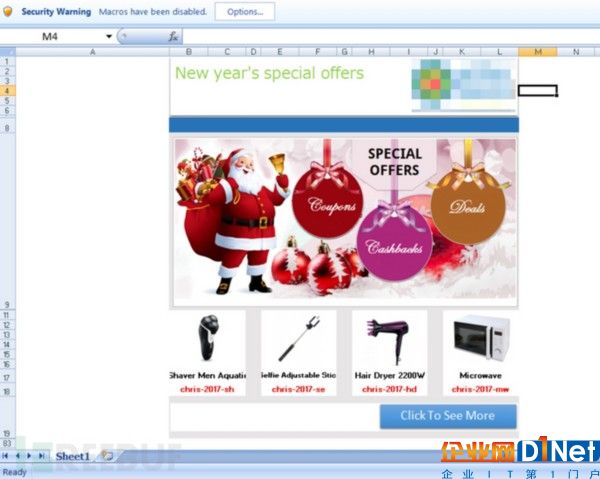

Magic Hound背后的入侵者先在Word和Excel文件中嵌入惡意宏,然后再利用PowerShell下載或執行附加工具。用來作誘餌的文件會被偽裝成節日祝福卡、工作機會或沙特阿拉伯商業部或衛生部發出的政府官方文件。

在檢測過程中,研究人員也有意外之喜,他們發現Magic Hound使用的一些域恰巧和IBM X-Force的專家在研究Shamoon 2攻擊鏈過程中所發現的域一樣。

Palo Alto Networks的專家分析,Magic Hound中利用的IRC bot中的惡意軟件片段與之前Newscaster(又叫做Charming Kitten和NewsBeef)事件中所用的十分類似。Newscaster是伊朗黑客使用多個虛構出來的社交媒體賬號(包括Facebook、Twitter、LinkedIn和Youtube等)試圖竊取超過2000個賬號信息的間諜活動,此舉針對美國一些政府高官、以色列以及其他一些國家的政府相關人員。

伊朗的黑客最近也不是一般的活躍,無論是Charming Kitten還是Rocket Kitten,最近還在分析某個會泄露Mac系統電腦數據的MacDownloader中被發現。

關于IBM發布的Shamoon惡意軟件的攻擊流程細節,請關注Freebuf小編kuma的詳細分析。

京公網安備 11010502049343號

京公網安備 11010502049343號