大家新年好!話說“大眾創(chuàng)業(yè),萬眾創(chuàng)新”之風(fēng)已吹到了我的身邊,比如說我的大表哥就從其供職的公司獨(dú)立出來,開創(chuàng)了一家只有“一兵一將”的小公司。深諳信息安全重要性的他lobby我去當(dāng)其“獨(dú)立安全顧問”,就是不拿工資的那種。鑒于他延用的是其母公司的原有IT系統(tǒng)和資源,而并非從零開始,所以受命后我給他端上了一碗“雞湯”:要想讓你當(dāng)前的系統(tǒng)能“保值”且繼續(xù)“發(fā)光發(fā)熱”,而且能輔助和促進(jìn)新公司以正螺旋的軌跡健康發(fā)展,那么我們要學(xué)會一邊奔跑一邊思考,如今正值年關(guān),就讓我們從一次滲透測試開始吧。他一臉蒙圈的望著我:怎么做滲透測試?好吧。我來科普一下它的基本流程要點(diǎn)吧。

一.普通搜集

俗話說:“不怕賊偷就怕賊惦記”。一旦攻擊者eye on you了,他們一般會對你的系統(tǒng)進(jìn)行被動和主動收集兩種方式。

被動收集,也稱“外圍信息搜集”,咱們可以理解為“隔山打牛”,也就是在不觸碰目標(biāo)系統(tǒng)的情況下,“曲線而婉約”的通過公共查詢或搜索引擎的手段來獲取外圍信息。如網(wǎng)站域名、IP地址(如使用dig命令)、也可配合使用Google Hacking和在Google地址后面追加各種參數(shù)來 Find Subdomains、Find Vhosts、以及使用 ICMP Ping和Whois Lookup等工具。相信有一定編程基礎(chǔ)的童鞋很快就能復(fù)制出基于Baidu和Bing的信息搜集腳本了吧。

而其中最普遍的當(dāng)屬Whois,它可用來查詢那些由區(qū)域互聯(lián)網(wǎng)注冊機(jī)構(gòu)所持有的,已在互聯(lián)網(wǎng)上注冊了的服務(wù)器資源信息 (IP地址或域名等)。通過運(yùn)行該工具,可以獲得的信息包括:所有者公司的名稱、地址(一般是國家或區(qū)域)、特定的真實(shí)IP地址及其所隸屬的IP范圍、聯(lián)系電話號碼、電子郵件、管理員姓名以及域名服務(wù)器等。

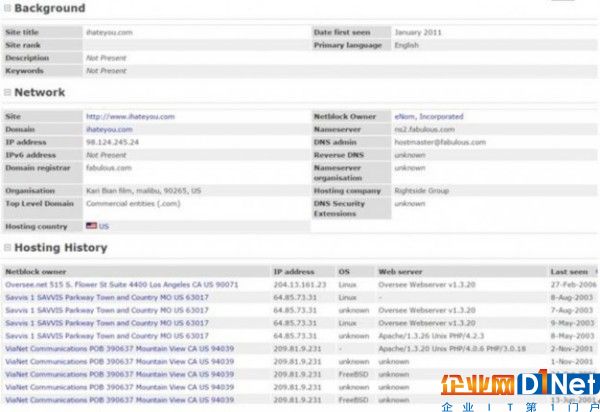

Whois一般是以命令行的字符呈現(xiàn)的,如果要基于網(wǎng)頁的形式,他們可以通過運(yùn)用Netcraft.com網(wǎng)站。其操作非常簡單,只要輸入要查詢的網(wǎng)站地址便可,如下圖所示。

另外,如果其目標(biāo)是郵件服務(wù)器的話,他們則可以運(yùn)用NSLookup工具來進(jìn)一步收集到其服務(wù)器更多的信息。

主動收集,則需要和目標(biāo)系統(tǒng)進(jìn)行直接互動和簡單“過招”,比如說對其端口進(jìn)行掃描等,不過這樣有時候會被目標(biāo)系統(tǒng)的IDS或IPS所發(fā)現(xiàn)到。

他們常用的是帶有參數(shù)的Nmap來進(jìn)行活躍主機(jī)的判斷、操作系統(tǒng)的識別(如大家所熟知的:Windows大小寫不敏感而Linux則敏感)、服務(wù)類型和端口的掃描等。當(dāng)然也可以用到Metasploit輔助模塊中的SYN。而如果鎖定的目標(biāo)系統(tǒng)是在其DMZ區(qū)里,則可用Back Track 5的Autoscan圖像界面來掃描。

在掃描到系統(tǒng)的常見服務(wù)和端口后,他們就可以進(jìn)行弱口令的猜測和傳輸明文的嗅探了。他們甚至可以運(yùn)用工具獲取服務(wù)器遠(yuǎn)程訪問的權(quán)限。常言道:“沒有笨黑客只有懶黑客”。只要他們夠執(zhí)著,什么C段網(wǎng)站、服務(wù)器系統(tǒng)版本、容器版本(如IIS、APACHE、NGINX、LIGHTTPD、TOMCAT等)、程序版本、數(shù)據(jù)庫類型、二級域名甚至是使用的防火墻等蛛絲馬跡都可以通過各種工具的聯(lián)合使用被發(fā)掘到。

二.進(jìn)階搜集

攻擊者經(jīng)常會到各種社會工程學(xué)庫里去查找是否有與目標(biāo)系統(tǒng)相關(guān)的泄露的密碼。大家都知道,去年底的某東密碼泄漏事件,更使得各類密碼更為唾手可得了。一旦獲取了某些泄露的密碼、生成專用字典,他們就可以嘗試著登錄到目標(biāo)的管理后臺。

攻擊者也會利用目標(biāo)系統(tǒng)域名郵箱作為關(guān)鍵詞,去放入各大搜索引擎進(jìn)行進(jìn)一步的信息搜集。利用搜到的關(guān)聯(lián)信息,他們可以找出使用類似命名規(guī)則的其他網(wǎng)站的郵箱地址,進(jìn)而得到常用的社交網(wǎng)站和APP的賬號。而基于那些社交賬號,進(jìn)行進(jìn)階式的搜索出相關(guān)微博、微信甚至是推文中包含此關(guān)鍵字的內(nèi)容,最終以信息鏈的方式發(fā)現(xiàn)目標(biāo)系統(tǒng)管理員的密碼設(shè)置習(xí)慣。

接下來,攻擊者可以進(jìn)一步通過查找網(wǎng)上已經(jīng)曝光出的各種程序漏洞來嘗試著判斷目標(biāo)網(wǎng)站的CMS(CONTENT MANAGEMENT SYSTEM,即內(nèi)容管理系統(tǒng))了。多說一句:對我們信息安全測試人員來說,也同樣可以利用某些代碼的開源特性,下載其相對應(yīng)的源碼進(jìn)行代碼的原始審查和比對。

三. Web服務(wù)滲透

因?yàn)殚T戶網(wǎng)站大多都是有前端防火墻所保護(hù)的,那么攻擊者要繞過它的話,就只能通過瀏覽器HTTP/S(防火墻一般都被配置為允許HTTP/S的流入)的方式來進(jìn)行攻擊了。Web滲透攻擊包括:SQL注入、XSS跨站腳本、CSRF跨站偽造請求、文件包含攻擊(利用瀏覽器獲取遠(yuǎn)程文件)和命令執(zhí)行(遠(yuǎn)程執(zhí)行命令)等。所用到的工具有掃描神器--W3AF等。它可以通過其自身WebSpider插件的發(fā)現(xiàn)模塊、暴力破解模塊、審計模塊和攻擊模塊的組合來進(jìn)行滲透。

四.網(wǎng)絡(luò)服務(wù)滲透

當(dāng)攻擊者進(jìn)入DMZ的某臺服務(wù)器后,一般會“賊心不死”的繼續(xù)攻克其他設(shè)備以及進(jìn)一步延伸到內(nèi)網(wǎng)。這就是針對DMZ服務(wù)器上開啟的網(wǎng)絡(luò)服務(wù)進(jìn)行的滲透,網(wǎng)絡(luò)服務(wù)可以大致分為三種:

·一是Windows/Unix/Linux自帶的系統(tǒng)網(wǎng)絡(luò)服務(wù),如Windows系統(tǒng)下的NetBIOS服務(wù)(UDP-137/138端口和TCP-139端口)、SMB服務(wù)(共享打印機(jī))以及MSRPC服務(wù)(網(wǎng)絡(luò)調(diào)用遠(yuǎn)程主機(jī)上的服務(wù)進(jìn)程中的過程)和RDP服務(wù)(遠(yuǎn)程桌面服務(wù));

·二是針對Windows系統(tǒng)上微軟的網(wǎng)絡(luò)服務(wù),如IIS服務(wù)、SQLServer服務(wù)等;

·三是第三方的網(wǎng)絡(luò)服務(wù),如提供HTTP服務(wù)的Apache、IBM WebSphere、Tomcat等;提供數(shù)據(jù)庫服務(wù)的Oracle、MySQL等;提供FTP服務(wù)的Serv-U和FileZilla等。

五.客戶端滲透攻擊

這部分主要是在獲得了DMZ區(qū)里某個服務(wù)器的管理權(quán)限后,攻擊者繼續(xù)以此為跳板,獲得內(nèi)網(wǎng)各類客戶端的權(quán)限。由于客戶端不像服務(wù)端有開放過多的端口和服務(wù),而且一般默認(rèn)打開了個人防火墻并安裝了反病毒軟件,因此攻擊者不大可能像滲透服務(wù)端時那樣發(fā)送惡意數(shù)據(jù)包給目標(biāo)客戶端,讓客戶端自動執(zhí)行觸發(fā)之從而獲得權(quán)限,所以攻擊者在此通常需要通過構(gòu)造畸形數(shù)據(jù),使得用戶在使用含有漏洞缺陷的應(yīng)用程序處理數(shù)據(jù)時發(fā)生錯誤,進(jìn)而執(zhí)行了內(nèi)嵌于數(shù)據(jù)中的惡意代碼。例如:針對瀏覽器的Javascript攻擊、第三方插件的攻擊、Office軟件的攻擊、Adobe閱讀器的攻擊等。并最終獲得目錄結(jié)構(gòu)和敏感文件等信息。而在技術(shù)實(shí)現(xiàn)上有針對DEP和ASLR的堆噴射、ROP、JIT Spraying等。

六.BYOD滲透攻擊

如今移動互聯(lián)已經(jīng)非常普及了,我們?nèi)ツ甑穆勚性ㄟ^兩個篇幅談BYOD相關(guān)安全,所以我們在滲透攻擊測試時也不應(yīng)忽視攻擊者運(yùn)用BYOD的場景。總的說來,其攻擊的主要步驟是:

·在可以接受wifi信號的位置,攻擊獲得AP的接入口令;

·進(jìn)入AP后利用漏洞獲得AP的管理權(quán);

·利用AP的管理權(quán)引導(dǎo)流量,制造釣魚攻擊劫持用戶流量;

·滲透進(jìn)入用戶客戶端,如筆記本、Pad、手機(jī)等。

是不是感覺很簡單很粗暴?對,原理都是那些,只不過被移植到了無線的環(huán)境中而已。

記得上次在16年末給大家留了個懸念,說:“每個人。。。見到一座山,就想知道山后面是什么。”結(jié)果可愛的小伙伴神扒了一下,并根據(jù)其下句:“我很想告訴他,可能翻過山后面,你會發(fā)現(xiàn)沒什么特別。回望之下,可能會覺得這一邊更好。”來推斷我就此封筆了。唉,我承認(rèn)自己當(dāng)時文藝得過火了,其實(shí)應(yīng)該用《終結(jié)者》的經(jīng)典臺詞來直接表達(dá):“I'll be back!”。所以今年伊始,我就忙著以此新的漫談告訴大家:“巨廉哥又殺回來了!”嶄新的“一起(17)”年來到了,各位奮戰(zhàn)在信息安全第一線的伙伴們,May the force be with you!

【51CTO原創(chuàng)稿件,合作站點(diǎn)轉(zhuǎn)載請注明原文作者和出處為51CTO.com】

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號