安全研究人員發現一種專門面向Android手機的新型惡意軟件包,并將其定名為Switcher。這種惡意軟件可對受感染手機接入的任何Wi-Fi網絡進行攻擊,并嘗試獲取其所使用之域名服務器的控制權。

根據卡巴斯基威脅研究人員Nikita Buhka發布的博文所言,通過將路由器設備的DNS替換為受攻擊者控制的惡意DNS——即DNS劫持行為,這種名為Switcher的惡意軟件能夠啟用各類針對網絡的惡意攻擊手段,或者阻止任何設備對網絡加以使用。

Buchka稱該惡意軟件“非常特別。相較于攻擊Android用戶,其轉而選擇攻擊用戶進行接入的Wi-Fi網絡,或者更確切地說,攻擊用于提供網絡服務的無線路由器。”

研究人員指出,他們已經發現了兩款用于托管Switcher惡意軟件的應用:其一被偽裝成中文搜索引擎百度的移動客戶端;

其二則是一款經過精心偽裝的高人氣WiFi萬能鑰匙(WiFiMaster)應用,可用于在用戶之間共享Wi-Fi網絡信息。

Switcher的感染流程

一旦攻擊者利用手機接入Wi-Fi網絡,該惡意軟件(Buchka將其稱為一種木馬)即會利用一份預編程且包含25種默認登錄名與密碼的列表‘在路由器的管理員Web界面中執行密碼暴力破解“。

該木馬會執行以下具體操作:

1. 獲取網絡的BSSID,并通知C&C服務器該木馬已經在具備此BSSID的網絡中得到激活。

2. 嘗試獲取ISP(即互聯網服務供應商)名稱并利用此名稱確定可利用哪臺流氓DNS服務器實現DNS劫持。其可利用三臺潛在DNS服務器,分別為101.200.147.153、112.33.13.11與120.76.249.59。101.200.147.153作為默認選項,另外兩臺則用于匹配特定ISP。

3. 利用以下預定義登錄與密碼詞典進行暴力破解:

admin:00000000

admin:admin

admin:123456

admin:12345678

admin:123456789

admin:1234567890

admin:66668888

admin:1111111

admin:88888888

admin:666666

admin:87654321

admin:147258369

admin:987654321

admin:66666666

admin:112233

admin:888888

admin:000000

admin:5201314

admin:789456123

admin:123123

admin:789456123

admin:0123456789

admin:123456789a

admin:11223344

admin:123123123

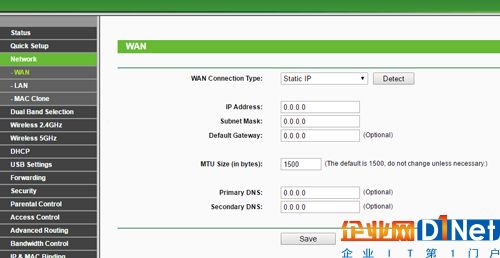

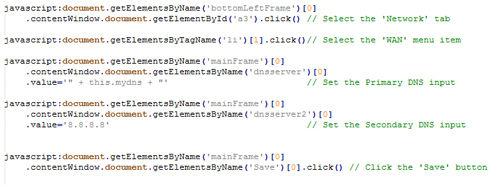

該木馬會獲取默認網關地址,而后嘗試在內置瀏覽器中對其進行訪問。在JavaScript的幫助下,其將嘗試利用不同登錄名與密碼組合進行登入。根據該木馬嘗試訪問的硬編碼輸入字段名稱與HTML文件結構,相關JavaScript代碼僅適用于操作TP-LINK Wi-Fi路由器的Web界面。

4.如果訪問管理員界面的嘗試成功實現,則該木馬會導航至WAM設置選項并利用網絡犯罪分子控制的流氓DNS作為主DNS服務器,而8.8.8.8則作為輔助DNS(即谷歌DNS,用以確保流氓DNS停止運行時的穩定性)。執行這些操作的代碼內容非常混亂,因為其設計目標在于適用于廣泛的路由器機型并以異步模式工作。不過研究院將通過Web界面中的屏幕截圖演示其代碼執行過程與工作原理。

5. 如果DNS地址被成功篡改,那么該木馬會向C&C服務器報告成功消息。

“如果攻擊成功,該惡意軟件會在路由器設置中變更DNS服務器地址,從而將受攻擊Wi-Fi網絡中來自各設備的全部DNS查詢路由至網絡犯罪分子的服務器處。”

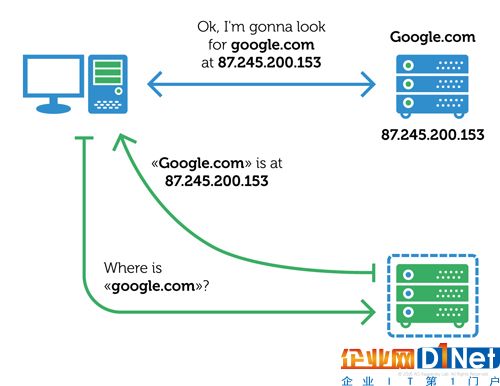

DNS是一套能夠使用戶更方便的訪問互聯網,而不用去記住能夠被機器直接讀取的IP數串的系統,其能夠將google.com等直觀網址翻譯為由數字組成的實際地址,從而幫助計算機抵達互聯網上的正確位置。一般來講,其工作原理如下所示:

DNS系統工作原理示意圖

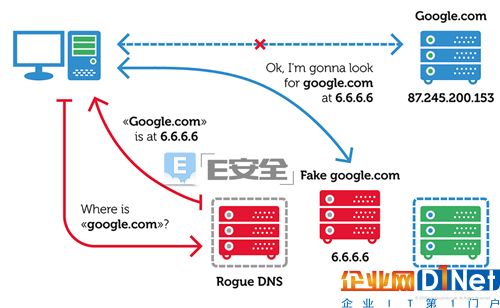

但在Switcher清空路由器內用于查找DNS的代碼時,其會將各查詢請求轉發至由攻擊方控制的惡意服務器處,這一流程的具體實施方式如下:

DNS支持原理示意圖

受害路由器將被引導至另一完全不同的互聯網地址,并被迫將接入該網絡的全部設備一并路由至該地址。

該目標地址可能是欲訪問網站的假冒版本,其會保存用戶輸入的所有密碼/登錄名并將其發送給攻擊者,“或者其只是一個隨機網站,其中包含大量彈窗廣告與惡意軟件等,”Buchka在博文中寫道。“攻擊者幾乎能夠完全控制……所有網絡流量。”

DNS劫持并非什么新鮮事物,但以這樣的方式實現DNS劫持卻非常少見。

根據Buchka提供的統計數據顯示,粗心的黑客在其命令與控制服務器的開放區域留下了感染計數器,根據結果來看其截至去年12月28號已經感染了1280套Wi-Fi網絡。

Buchka在博文中寫道,“此類路由器篡改行為帶來的主要威脅在于,即使重新啟動路由器,惡意設置仍將繼續存在,且很難發現DNS已經遭到劫持。”

應對建議

Trojan.AndroidOS.Switcher惡意軟件并不會直接攻擊用戶。相反,其將矛頭指向用戶使用的整體網絡,意味著該網絡環境下的全部用戶都交面臨威脅——從網絡釣魚到二次感染皆可能發生。這種路由器設置篡改活動的最大風險在于,即使重新啟動路由器,惡意設置也仍然存在,因此用戶很難發現DNS被劫持的狀況。另外即使惡意DNS服務器被階段性禁用,由于設置了8.8.8.8作為輔助DNS,用戶及/或IT部門往往仍然意識不到問題的存在。

我們建議每一位用戶檢查自己的DNS設置并與以下流氓DNS服務器進行比對:

101.200.147.153

112.33.13.11

120.76.249.59如果您的DNS設置中包含其中某一或某些服務器,請與您的ISP運營商聯系或警告Wi-Fi網絡擁有者。卡巴斯基實驗室還強烈建議用戶對路由器管理員Web界面中的登錄名及密碼進行變更,從而預防可能發生的此類攻擊行為。

京公網安備 11010502049343號

京公網安備 11010502049343號