OWASP Mth3l3m3nt框架是一款優(yōu)秀的滲透測試輔助框架,可WEB接口進(jìn)行數(shù)據(jù)交互,借助集成的小工具來輔助測試人員進(jìn)行滲透測試。

集成的模塊

Payload兵器庫

Shell生成器(支持的Shell類型:PHP/ASP/JSP/JSPX/CFM)

Payload編碼/解碼器(現(xiàn)在支持的編碼/解碼:Base64/Rot13/Hex/ \x前綴的Hex / 0x前綴的Hex)

CURL功能(可以選擇的請求方式:GET/POST/TRACE/OPTIONS/HEAD)

LFI利用模塊(現(xiàn)有的漏洞利用模塊:Koha Lib Lime、WordpressAspose E-book 生成器、Zimbra Collaboration Server)

Webshell控制管理器

WHOIS查詢工具

字符串處理工具

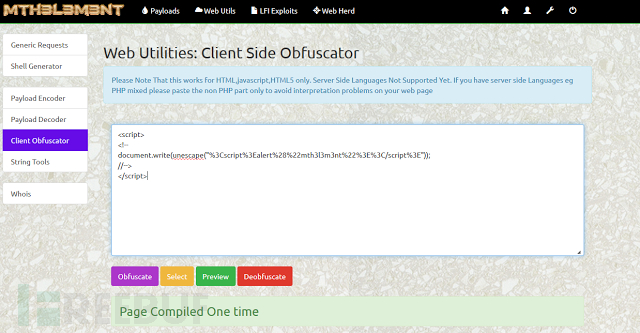

代碼混淆工具

簡單的XSS平臺(操作被害者的cookie、獲取他們?yōu)g覽的網(wǎng)頁內(nèi)容等等)

程序安裝指導(dǎo)

它默認(rèn)使用的是非關(guān)系型數(shù)據(jù)庫,你需要把文件都復(fù)制進(jìn)你的web根目錄,但是附帶的那份MySQL數(shù)據(jù)庫文件dump是可選的。

與此同時,你需要確保下面的文件夾是可寫的:

tmp

framework/data

framework/data/site_config.json

incoming/

scripts/

后臺登錄頁面所在路徑是:

/cnc

后臺管理的用戶名:

mth3l3m3nt

后臺管理的密碼:

mth3l3m3nt

程序默認(rèn)使用的是JIG數(shù)據(jù)庫,但你如果想使用其他類型的數(shù)據(jù)庫,可以去后臺更改相應(yīng)的設(shè)置。

這里提醒一下大家,那些需要使用MySQL的用戶,可以試著導(dǎo)入那份數(shù)據(jù)庫dump,這樣還可以多一些測試數(shù)據(jù)。

有點尷尬的是,由于筆者個人的喜好(估計自身也有點偷懶的原因),程序默認(rèn)只提供了MySQL的數(shù)據(jù)庫文件dump。

詳細(xì)的安裝過程,請看這里的視頻。

如果你想把默認(rèn)數(shù)據(jù)庫換成你想要的數(shù)據(jù)庫類型,那就需要自行創(chuàng)建數(shù)據(jù)庫名,WEB程序本身只會負(fù)責(zé)將數(shù)據(jù)填入表中。

此外,程序支持的數(shù)據(jù)庫類型還有:

Mongo DB

MSSQL

PostgreSQL

SQLite

MySQL

除了SQLite數(shù)據(jù)庫外,如果你想使用其他數(shù)據(jù)庫類型,就需要添加相應(yīng)的PHP數(shù)據(jù)庫擴(kuò)展,不然WEB程序是不能進(jìn)行正常連接的。

對于MySQL用戶來說,他們肯定是需要大量的測試數(shù)據(jù)的(特別是payloads)。這時候,咱們就需要將WEB程序的數(shù)據(jù)庫連接設(shè)置切換到MySQL,然后導(dǎo)入那份數(shù)據(jù)庫文件dump進(jìn)行填充。

大家如果有問題或者建議,請看這里。

你也可以往下面網(wǎng)頁中的郵件列表發(fā)郵件:

https://lists.owasp.org/mailman/listinfo/owasp-mth3l3m3nt-framework-project

筆者已經(jīng)測試過可用的平臺:

Apache

Litespeed

Nginx

Lighttpd

如果你不是在網(wǎng)站根目錄下安裝程序,那就需要編輯.htaccess文件,對該程序所在的子文件夾啟用RewriteBase。

如果你在配置web服務(wù)器時出了問題,歡迎來參考我們的WEB服務(wù)器配置手冊。

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號