知名黑客組織“匿名者”(Anonymous)已經(jīng)成功攻擊了Armscor服務(wù)器,并泄露了相關(guān)數(shù)據(jù)。Armscor是南非的官方武器采購機構(gòu),負責南非國防部的武器和軍事裝備供應。

關(guān)于Armscor

1968年南非政府通過第87號軍備發(fā)展法案,產(chǎn)生了一個專門的武器生產(chǎn)單位,即軍備發(fā)展和生產(chǎn)公司,英文縮寫Armscor,中文音譯為阿姆斯科,主要負責管理南非國有軍事工業(yè)。

案件回顧

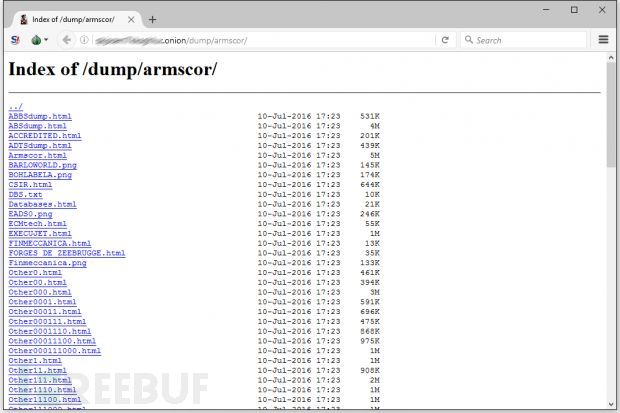

上周日,Anonymous黑客在暗網(wǎng)網(wǎng)站上公布了盜取的數(shù)據(jù)信息。此次攻擊與4月底發(fā)生的肯尼亞外交部數(shù)據(jù)泄露案件一樣,是相同的黑客所為。

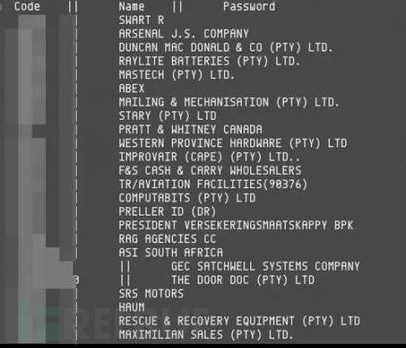

除了實際的數(shù)據(jù)外,黑客還公布了Armscor發(fā)票管理系統(tǒng)的管理面板截圖。沒有涉及用戶的詳細信息,只有供應商的發(fā)票信息

與先前大多數(shù)的數(shù)據(jù)泄露案不同,此次泄露的數(shù)據(jù)并沒有任何形式的用戶憑證和個人信息等,只是有關(guān)Armscor公司與不同供應商之間的交易數(shù)據(jù)。

此次黑客在暗網(wǎng)公布的數(shù)據(jù)庫表單中包含西門子、波音、BAE Systems、Saab、歐洲宇航防務(wù)集團(European Aeronautic Defence and Space Company, 簡稱Eads)、勞斯萊斯(Rolls Royce)、松下(Panasonic)、Glock Technologies、 Thales Avionics、微軟以及南非丹尼爾公司(Denel)等的63MB HTML文件,文件包含發(fā)票號碼、訂單號、發(fā)票金額、日期等,供應商的詳細信息,如地址等也包含在內(nèi),但是存放在另一個表格內(nèi)。

國外媒體對話“匿名者”,匿名者表示獲取了19938個供應商ID、名稱以及明文密碼。但這次,任何人可以使用密碼以供應商或管理者的身份登錄結(jié)算系統(tǒng)。匿名者還透露,Armscor網(wǎng)站存在多個漏洞,包括允許任何人簡單使用供應商IP,在不需要密碼的情況下打開結(jié)算條目。

當被問及通過哪些安全漏洞繞過網(wǎng)站安全,匿名者表示:“就是簡單的SQL注入。”

通過深入掃描,我們發(fā)現(xiàn)客戶和交易數(shù)據(jù)包括2014年至2016年間客戶ID、公司和交易報表、客戶名稱、訂單號、發(fā)票號碼、發(fā)票金額、發(fā)票結(jié)余、發(fā)票日期、交易日期以及收到的支票號碼。

大約有104個HTML文件,但是,我們可以確定的是,電子郵件或密碼未泄露,但可以公開訪問國防和航空企業(yè)的交易詳情。

數(shù)據(jù)泄露—OpMonsanto行動的一部分

正如你所看到的,大部分的被盜數(shù)據(jù)都是有關(guān)業(yè)務(wù)信息,這些信息給記者和調(diào)查人員在針對該機構(gòu)正在進行的業(yè)務(wù)關(guān)系的調(diào)查中起到重要的指導意義。

除了已發(fā)布的少量數(shù)據(jù),很明顯該黑客組織已經(jīng)獲得了數(shù)據(jù)庫的完全控制權(quán),而且,如果他們愿意的話,很快就會有更多的數(shù)據(jù)被公布出來。

此次數(shù)據(jù)泄露是匿名者組織OpMonsanto行動的一部分,從今年1月開始,該組織已經(jīng)攻擊并泄露了多個非洲國家的有關(guān)數(shù)據(jù),包括坦桑尼亞,肯尼亞,烏干達,盧旺達,尤其是南非。

在過去匿名者實施的OpMonsanto行動中,曾對聯(lián)合國氣候變化網(wǎng)絡(luò)直播服務(wù)提供商、聯(lián)合國氣候變化網(wǎng)站和南非政府承包商等展開過攻擊。

誰會是OpMonsanto行動的下一個“受害者”?

京公網(wǎng)安備 11010502049343號

京公網(wǎng)安備 11010502049343號