據悉,網絡泄露數據監控跟蹤網站PwnedList因安全漏洞問題將關閉,該安全漏洞二次影響到了PwnedList上收錄的約8億6千6百萬賬戶信息的安全性。

當某個網站被攻擊者攻破后,涉及到該網站的敏感賬戶登錄信息被泄露于網上時,PwnedList可為網站管理員提供告警及報告服務。目前,PwnedList網站在被曝存在安全漏洞之后,正式宣布網站將于2016年5月16日關閉。

該條新聞是在新聞記者Brian Krebs發布了該公司一個安全漏洞之后發出的。據悉,該漏洞允許惡意攻擊者監控任意域名的敏感信息泄露情況,而不需要經過其官方用以綁定用戶的域名擁有者驗證程序。

一個有漏洞的域名擁有者驗證程序

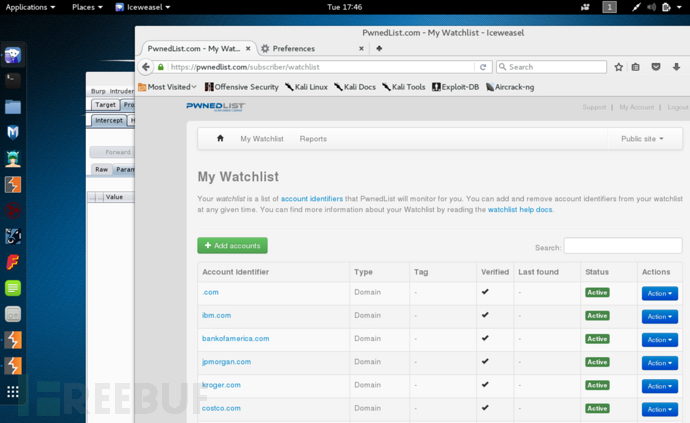

在默認的情況下,當一個用戶在PwnedList上創建一個賬戶,如果想要及時知曉其網站的用戶網上登錄憑證信息被泄露在網絡上的情況,用戶可以在儀表盤中增加一個域名作為監控的對象。

為了確認PwnedList用戶的身份(是否為某個域名的擁有者),PwnedList會發送一封郵件給該域名擁有者,而按照正常流程,當用戶(即域名擁有者)收到該郵件時,需要點擊其中包含的鏈接,打開一個確認頁面進行驗證。

而據安全專家Bob Hodges告訴Brian Krebs關于確認頁面是沒有與前一階段的驗證流程(即要求驗證的域名與發送驗證鏈接中要求驗證的域名用戶并無綁定)做綁定,這意味著通過修改鏈接的 URL上的部分參數,攻擊者可以驗證自身為任意一個域名的擁有者。(方法可參考使用Burpsuite,對web流量數據的嗅探和篡改,也可參考owasp中web參數篡改攻擊詳細信息)。以下為在儀表盤上隨意添加的監控域名。

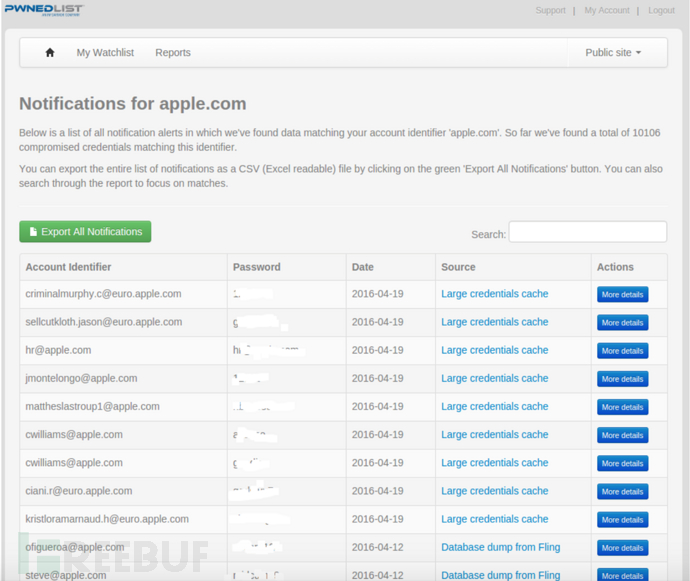

Krebs進行了一次測試,來確認 Hodges的發現。接下來,很快他便收到關于用戶登錄信息泄露的告警郵件,用戶為來自Apple.com域名,但明顯Krebs并不是Apple.com域名的擁有者。告警截圖如下,

攻擊者利用PwnedList來跟蹤任意網站的信息泄露情況

攻擊者通過利用該漏洞,能夠跟蹤任意網站的賬戶信息泄露情況,同樣其作為“域名擁有者”也可以收到一份網站漏洞報告。目前,PwnedList宣稱其收錄了來自101,047個網站泄露的 866,434,472個賬戶信息。

Krebs為PwnedList創建者Alen Puzic演示了該漏洞之后,跟蹤服務被暫時下線,PwnedList 隨后發布了以下信息,宣布該服務將關閉。公告如下,

感謝你成為我們的用戶,讓我們可以為你提供與你相關的個人賬戶的風險狀況。PwnedList于2012年上線啟動,很快便成為行業中的領航者。隨后于2013年,出于商業發展考慮,PwnedList決定將自身業務出售給企業基礎服務提供商InfoArmor公司。而在這個過渡的過程中,PwnedList網站計劃于2016年5月16日關閉。如果你對商業版的身份信息保護方案感興趣,請移步到infoarmor.com獲取更多的信息。我們很高興能夠幫助你去降低被泄露的賬戶信息所帶來的風險。

京公網安備 11010502049343號

京公網安備 11010502049343號