以Mirai為例,病毒通過不斷掃描家用物聯網設備,例如無線路由器或攝像機等,第一代病毒只是利用連網設備默認的賬號密碼嘗試登錄,就可順利地感染了數以百萬計的家用設備,并且利用這些被感染的設備,成功對電信運營商發起大型分布式阻斷服務攻擊(DDoS攻擊)。過去的DDoS攻擊,通常黑客只能使用數千至數萬臺僵尸服務器來攻擊,只要運營商逐一將IP隔離,便可順利阻擋;但Mirai卻可輕易地發動數百萬臺設備,發起超過1TB流量的攻擊,以致許多運營商束手無策。

有鑒于此,各國開始重視物聯網設備的安全,從美國前總統奧巴馬提出的“國家網絡安全行動計劃(Cybersecurity National Action Plan)”,所衍生出的UL2900安全標準,到OWASP的IoT安全十大漏洞,而臺灣工業局跟資策會匯集產業界意見后推出的《視頻監控系統網絡攝像機網絡安全標準》也在今年正式上路。另一方面,網絡攝像機被植入后門以及家用路由器中毒等安全事件層出不窮,智慧居家安全逐漸上升為國土安全議題,如2017年初D-Link跟華碩的路由器便曾遭美國聯邦貿易委員會(FTC)控告,后來雖達成和解,但美政府重視智慧居家安全的程度可見一斑。

IoT設備將成黑客主要攻擊目標

連網設備使威脅無所不在,為何黑客開始以IoT設備作為目標呢?原因有以下幾點:

1.同構型設備數量眾多,且遍布全球,例如:一旦破解某品牌攝像機,其他攝像機駭入方法大同小異,可快速擴散病毒。

2.IoT設備永遠連網,所以易攻擊,也是擔任跳板的絕佳目標。

3.IoT設備運算資源少,因此無法安裝傳統防毒或安全防護軟件。

4.IoT設備大多沒有自動更新軟件的功能,舊款軟件上的漏洞容易被滲透。

5.多數IoT設備支持云端及App聯機,造成黑客更易從App去逆向破解或云端滲透。

讀者接下來可能要問,為什么這么多網絡安全公司,卻無法提供適當的安全防護呢?事實上,目前絕大多數的網絡安全防護技術,仍建立在非常古老的特征碼掃瞄基礎下,原理是將已捕捉到的病毒樣本行為特征萃取出來成為病毒數據庫,再比對進來的網絡流量及封包。舉例來說,就像是進出機場海關時,海關人員比對通緝犯照片,如果長相跟通緝犯神似,就會被攔下;但若尚未被登錄在通緝犯名單中,或是經過整形易容,便可以順利通關。

特征碼掃描也遇到相同的問題,以現今病毒攻擊手法變化及散播之快,防毒公司往往來不及公布新的病毒特征,或者病毒特征不斷變形,還未拿到病毒樣本就已掃遍全球,此即為零時差攻擊。再加上物聯網裝置里面的CPU及內存為了節省成本,大多配備僅足夠應付設備使用的最低硬件規格,難以再容納一個龐大的安全防護軟件嵌入,更遑論有儲存龐大病毒數據庫的空間。雖然目前有安全廠商宣稱采用云端病毒數據庫,掃描引擎只需送上云端比對即可,但這種做法一方面增加了流量的延遲時間,再來增加使用者對自身隱私是否也被上傳云端的疑慮,且仍然無法解決零時差攻擊的問題。

智慧居家的安全防護建議

究竟黑客是如何駭入這些成千上萬的設備?通常他們會采購一些目標設備來測試漏洞,這些設備大多為保護機制較弱且有開放外網連入,例如路由器或是網絡攝像機。一旦找到攻擊方法,幾乎同類型又保護不全的設備皆會列入攻擊名單中,黑客即可開發出可自動掃描此類IoT裝置的爬蟲程序,然后在網絡上四處掃描該裝置的外網漏洞;如果順利入侵家中路由器或攝像機,這些程序則會再透過內網掃描來入侵其他設備,簡直防不勝防。

針對智能居家使用者的自我防護,筆者建議如下:

1.盡量使用歐美品牌或臺灣品牌有外銷美國實績,有經過認證更佳,通常這些廠商不會建置后門,而且對于出現新的安全漏洞時,也較快釋出更新的軟件或韌體。

2.更改家中所有設備的默認密碼成為強密碼,如能定期更新密碼會更加安全。

3.定期更新軟件。

4.家中筆記本電腦及手機應盡量安裝封閉式的操作系統,避免使用開放系統。

5.務必將不必要的云服務以及在外遠程透過App連回家中設備的服務關閉,因為這些服務極可能成為黑客程序滲透的漏洞。

6.勿隨便開啟及回復不明電子郵件,尤其要確認寄件人的郵件地址,因寄件人名稱可以被偽冒,一定要在寄件人字段上按鼠標右鍵確認寄件人地址,筆者就常收到偽裝成微軟或蘋果公司寄來,要求輸入密碼確認的釣魚郵件。

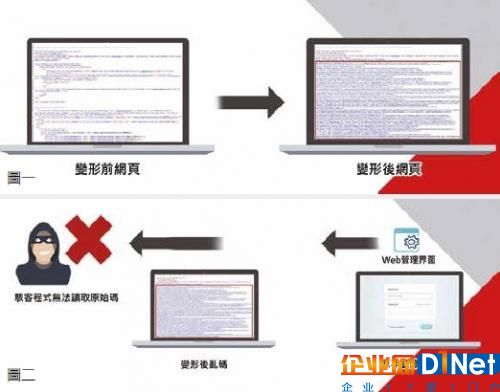

除把握上述要點之外,現在也有許多新創網絡公司在研究新的物聯網防護技術。以美國新創公司Forceshield發明的動態變形網頁(Dynamic Transformation)技術為例,當使用者用瀏覽器瀏覽經由Forceshield網關軟件保護的網頁,所看到的網頁原始頁為亂碼,而且每次皆不同 (如圖一),因此將它利用在物聯網設備的管理頁面時,黑客的病毒程序無法讀懂網頁原始碼內容(如圖二),只能放棄攻擊。此種技術不但輕薄短小( 小于2MB),可輕松嵌入IoT設備、不須更新特征碼,相同技術可運用在App及云端運用上,能擋住大多數僵尸病毒的自動化攻擊,已獲得許多大型網站及IoT設備使用。

隨著IoT裝置持續增加,強化智能裝置的連網安全已經刻不容緩,期望未來有愈來愈多的新創公司投入IoT安全防護,以滿足用戶安心使用智能居家設備的需求。

京公網安備 11010502049343號

京公網安備 11010502049343號