目前由于許多國家/地區處于封鎖狀態,在家工作的員工比以往任何時候都要多,他們從不同的設備、連接和位置登錄。而這種遠程辦公的工作方式使問題變得更加復雜,加劇了保護網絡邊界的挑戰。

這種工作模式的變化帶來了一定的風險,因為舊的虛擬專用網(VPN)不再足以保護企業的數據和關鍵資產。在這個遠程工作、復雜的生態系統和云托管時代,如果企業真正希望保護自己的網絡邊界,他們需要一個合適的現代化解決方案。

軟件定義的邊界(SDP)可能是解決問題的答案。

SDP到底是什么?

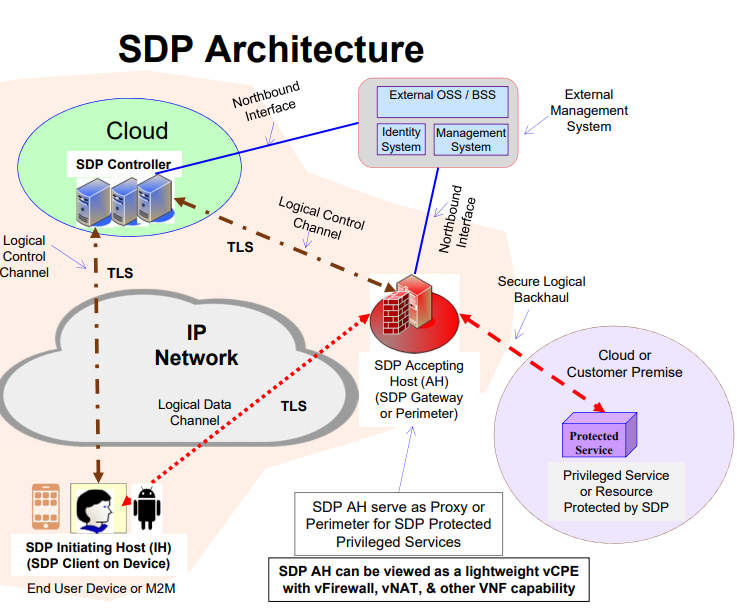

軟件定義的邊界(SDP)是由云安全聯盟(CSA)開發的一種安全框架,它根據身份控制對資源的訪問。該框架基于美國國防部的“need to know”模型——每個終端在連接服務器前必須進行驗證,確保每臺設備都是被允許接入的。其核心思想是通過SDP架構隱藏核心網絡資產與設施,使之不直接暴露在互聯網下,使得網絡資產與設施免受外來安全威脅。

SDP的架構

SDP有時被說成是“黑云”,因為應用架構是“黑”的——根據美國國防部的定義,這個“黑”代表了架構無法被檢測到。如果攻擊者無法知道目標在何方,那么攻擊將無法進行。因此,在SDP架構中,服務器沒有對外暴露的DNS或者IP地址,只有通過授權的SDP客戶端才能使用專有的協議進行連接。

從VPN過渡到SDP的四個原因

1.安全性

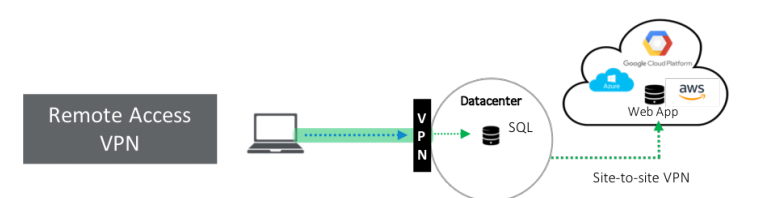

遠程工作時員工需要隨時隨地訪問其網絡,這意味著必須在企業范圍之外提供數據和應用程序,從而增加了風險并擴大了攻擊面。然而,VPN不足以保護數據、操作和客戶。

VPN可能會使企業面臨被攻擊的風險,原因如下:

一旦通過VPN網關,攻擊者就可以在專用網絡內操作 暴露在Internet上的VPN網關是經常受到攻擊的對象 從VPN網關到內部資產的數據通常是未加密的,這使得網絡上的數據容易受到中間人攻擊

盡管VPN確實創建了一個更安全的網絡連接,但它們不是完全安全的。經驗豐富的黑客可以很容易地入侵VPN,一旦獲得訪問權限,攻擊就可以在數據中心內的服務器之間迅速傳播。通常,VPN代表單點故障:一旦它被攻擊,就沒有進一步的安全控制措施來阻止傳播。

幸運的是,這些關鍵的痛點可以通過一個統一的網絡訪問解決方案輕松解決——軟件定義的邊界(SDP),該解決方案提供對云環境、應用程序和本地服務的安全、分段和審核訪問。使用SDP,可以通過用戶身份而不是IP地址來控制對資源的訪問。這提供了零信任安全,并確保僅授權用戶才能訪問適當的數據和應用程序。

2.速度

部署VPN是一個耗時的過程,需要考慮大量場景、編寫規則以及評估用戶。

使用SDP所需要做的就是將數據包推送到用戶的設備上。因此,SDP可以在一夜之間向數千名用戶推出,從而快速提供所需的安全性并為IT團隊節省寶貴的時間。

3.簡單性

眾所周知,VPN很復雜,其設計、管理和維護是出了名的困難,每次添加新用戶或VPN時,都需要編寫新的防火墻規則集。對于IT團隊而言,這相當于創建了一個永無止境的待辦事項清單。

通過簡化跨網絡、用戶和設備的安全管理,SDP簡化了這項任務。由于SDP是基于身份的,因此它們可以快速擴展并做出智能反應。更改IP地址、環境和網絡拓撲不會產生任何影響,并且可以通過線性工作將無數的服務器和端點添加到現有環境中。

SDP的出現提供了一種整體解決方案,從而消除了整個安全棧對硬件的依賴,并且僅使用軟件即可部署、管理和可視化網絡連接。這樣就可以集成強大的API,以及分析和可視化網絡流量的能力。

4.成本

VPN通常基于昂貴的硬件,其復雜性還意味著需要一個專門的團隊來管理,每次添加元素都會產生額外的成本。盡管VPN可以連接多個地理位置分散的端點、數據中心和虛擬私有云,提供了一定的靈活性,但是建立和維護這些連接需要大量資源和不斷增加的費用。

SDP顯著降低了成本,它們是基于軟件的,被設計為在現有基礎設施上工作,因此無需每次都購買昂貴的硬件。而且,由于它們更易于管理和擴展,大大減輕了IT團隊的負擔,使他們可以騰出時間從事其他有價值的工作。

網絡管理未來的解決方案

當然,SDP也存在著一些潛在的挑戰,另外其尚未在歐洲、中東和非洲等地區得到廣泛的普及,而北美在這方面處于領先地位。但是,無論是為了應對網絡擴張、增加遠程工作、還是兩者兼而有之,目前歐洲乃至歐洲以外的絕大多數企業都迫切需要確保對其網絡邊界進行適當的保護和管理。

從安全性到速度、從簡單性到節省成本,SDP在這些重要的方面上超過了VPN。部署SDP將使企業有信心應對不斷增長的網絡邊界所帶來的威脅,使他們有一個強大的基礎,以應對新的工作模式帶來的挑戰。

京公網安備 11010502049343號

京公網安備 11010502049343號