本博客文章由思科Talos團隊撰寫。

(思科Talos團隊由業界領先的網絡安全專家組成,他們分析評估黑客活動、入侵企圖、惡意軟件以及漏洞的最新趨勢。包括 ClamAV 團隊和一些標準的安全工具書的作者中最知名的安全專家,都是思科Talos的成員。這個團隊同時得到了 Snort、ClamAV、Senderbase.org 和 Spamcop.net 社區的龐大資源支持,使得它成為網絡安全行業最大的安全研究團隊,也為思科的安全研究和安全產品服務提供了強大的后盾支持)

簡介

數月以來,思科Talos一直與公、私部門的威脅情報合作伙伴以及執法機構合作,研究可能由國家支持或國屬高級分子對我們稱為“VPNFilter”的復雜模塊化惡意軟件系統的廣泛使用。我們尚未完成研究,但近期活動使我們深信,正確的前進方向是即時分享調查結果,以便受影響方可采取適當行動保護自己。特別是,該惡意軟件代碼與 BlackEnergy 惡意軟件代碼重疊,而后者是針對烏克蘭設備的多起大規模攻擊的罪魁禍首。雖然這尚未最終定論,但我們還觀察到,具有潛在破壞性的惡意軟件 VPNFilter 正在利用專用于烏克蘭的命令和控制 (C2) 基礎設施,以驚人的速度感染該國主機。綜合考量這些因素,我們認為最好在完成研究前發布目前取得的調查結果。盡早發布意味著我們尚未獲得所有答案 - 我們甚至尚未發現所有問題 - 所以這篇博客代表我們到目前為止的調查結果,在繼續調查的過程我們將隨時更新。

此次攻擊行動的規模和能力之大令人擔憂。我們攜手合作伙伴,估計至少有 54 個國家/地區的最少 50 萬臺設備受到感染。受 VPNFilter 影響的已知設備包括小型辦公和家庭辦公 (SOHO) 環境中的 Linksys、MikroTik、NETGEAR 和 TP-Link 網絡設備以及 QNAP 網絡附加存儲 (NAS) 設備。據觀察,尚無其他供應商(包括思科)受到 VPNFilter 感染,但我們將繼續調查。這種惡意軟件在網絡設備上的行為尤為令人不安,因為通過 VPNFilter 惡意軟件組件能夠竊取網站憑證和監控 Modbus SCADA 協議。最后,該惡意軟件具有破壞性,可能導致受感染設備無法使用,這可以在個別受害者計算機上觸發或集體觸發,并可能切斷全球成千上萬臺受害者計算機的互聯網接入。

這種威脅發起者所針對的設備類型很難保護。這些設備通常位于網絡外圍,不具備適當的

入侵防御系統 (IPS),且通常無可用的基于主機的保護系統,如防病毒 (AV) 軟件包。我們不確定在任何特定情況下使用的特定漏洞,但大多數目標設備(尤其舊版本)具有能使攻擊長驅直入的已知公開漏洞或默認憑證。所有這些都促成了這種威脅至少自 2016 年以來的悄然增長。

這篇博文為您呈現思科Talos博客中的常規技術發現。此外,我們將利用我們的調查結果和分析師背景,詳細介紹這一威脅背后的間諜情報技術,以討論威脅發起者的可能思維過程和決策。我們還將討論如何防御這種威脅以及如何處理可能受感染的設備。最后,我們將分享目前為止所觀察到的危害表現 (IOC),但我們堅信還存在更多未知。

簡要的技術分解

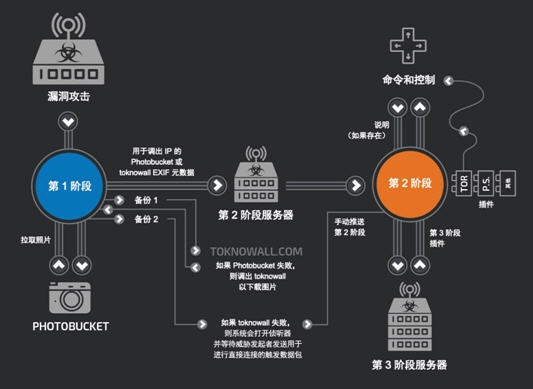

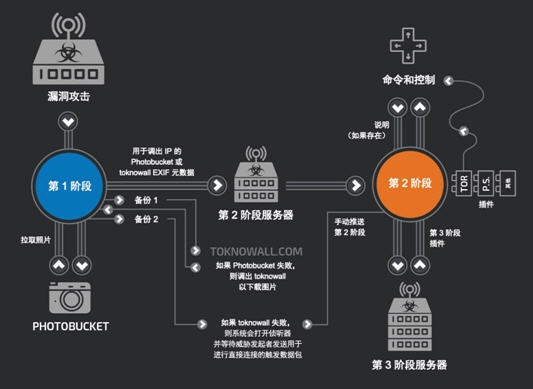

VPNFilter 惡意軟件是一個多階段的模塊化平臺,具有多種功能,可支持情報收集和破壞性的網絡攻擊操作。

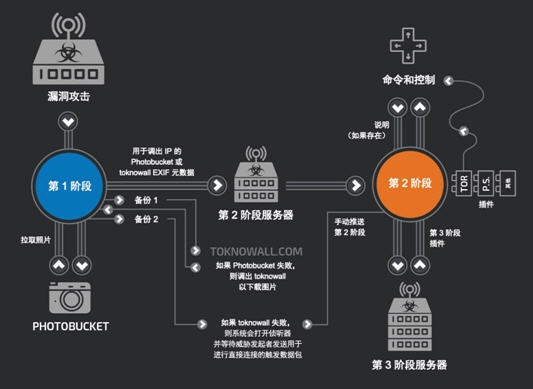

第 1 階段惡意軟件會在計算機重啟后繼續存在,這與大多數其他針對物聯網設備的惡意軟件不同,因為惡意軟件通常無法在設備重新啟動后存續。第 1 階段的主要目的是獲取持久據點,以能夠部署第 2 階段惡意軟件。第 1 階段利用多個冗余命令和控制 (C2) 機制發現當前第 2 階段部署服務器的 IP 地址,使得這種惡意軟件極其強大并能夠處理不可預測的 C2 基礎設施變化。

第 2 階段惡意軟件(通過不會在重啟后存續)擁有主力情報收集平臺中的常見功能,例如文件收集、命令執行、數據泄露和設備管理。但是,第 2 階段的某些版本還具有自毀功能,可覆蓋設備固件的關鍵部分并重新啟動設備,使設備無法使用。基于威脅發起者表現出的對這些設備的了解,以及第 2 階段版本中的現有功能,我們非常肯定地評估威脅發起者可能將這種自毀指令部署至其控制的大多數設備,而不管命令是否內置于第 2 階段惡意軟件中。

此外,還存在多個用作第 2 階段惡意軟件插件的第 3 階段模塊。這些插件為第 2 階段提供附加功能。在撰寫本文時,我們了解到兩個插件模塊:用于收集通過設備傳輸的流量的數據包嗅探器(包括竊取網站憑證和監控 Modbus SCADA 協議)和允許第 2 階段通過 Tor 進行通信的通信模塊。我們非常肯定地評定,存在我們尚未發現的其他幾個插件模塊。

間諜情報技術討論

我們極為肯定地評定,這種惡意軟件用于創建可擴展且難以確定屬性的基礎設施,可用于服務威脅發起者的多種操作需求。由于受影響設備為企業或個人所合法擁有,因此從受感染設備進行的惡意活動可能會被錯誤地歸咎于實際上是攻擊受害者的那些人。內置于惡意軟件各階段和插件的功能極其廣泛,能夠使威脅發起者以多種方式利用設備。

高級威脅發起者(包括民族國家)將盡力使其網絡活動難以確定歸屬,除非出于利益而公開他們進行的特定行為。為此,高級威脅發起者使用多種技術(包括由他人所有的共同基礎設施)執行其操作。在連接至最終受害者前,威脅發起者可輕松使用感染此惡意軟件的設備作為跳點,以便混淆其真實起點。

該惡意軟件也可用于收集流經設備的數據。此類數據可用于簡單的數據收集目的,或評估設備所服務網絡的潛在價值。如果網絡被視為具有威脅發起者可能感興趣的信息,則其或許選擇繼續收集通過設備的內容或選擇傳播至連接網絡以收集數據。在本文發布時,我們尚未獲得能夠進一步利用設備所服務網絡的第三階段插件。然而,我們已經看出其確實存在的跡象,且我們能夠評定,如此高級的威脅發起者很可能會自然地將該功能納入這種模塊化惡意軟件中。

最后,通過使用“kill”命令可將這種惡意軟件用于進行大規模的破壞性攻擊,導致部分或全部物理設備無法使用。此命令出現在我們觀察到的眾多第 2 階段示例中,但也可通過利用所有第 2 階段示例中的“exec”命令觸發。在多數情況下,大多數受害者無法恢復這一操作,因為此項操作需要的技術能力、專門技術或工具是一般消費者所不具備的。我們對該功能極為擔憂,這也是我們在過去幾個月中一直悄然研究這種威脅的主要原因之一。

觀察到的關注活動

在我們研究這種威脅時,我們實施了監控和掃描,來了解這一威脅的范圍和受感染設備的行為。我們的分析表明,這是種全球性廣泛部署的威脅,正在積極尋求擴張其范圍。在繼續進行研究的同時,我們也觀察到與此威脅發起者具有潛在關聯的活動表現出可能的數據泄露活動。

5 月初,我們觀察到受感染設備在端口 23、80、2000 和 8080 執行 TCP 掃描。這些端口

表現出對正在使用這些端口的其他 Mikrotik 和 QNAP NAS 設備進行掃描。這些掃描針對

100 多個國家/地區的設備。

我們還利用遙感勘測來發現全球潛在的受感染設備。此外,我們評估了其集體行為,以試圖確定 C2 基礎設施的其他功能。眾多這些受害者 IP 表現出極其明顯的數據泄露行為。

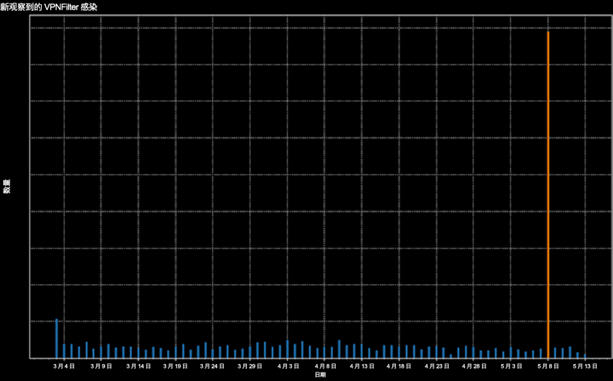

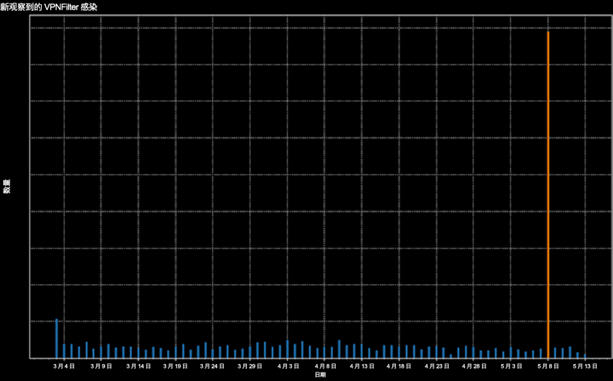

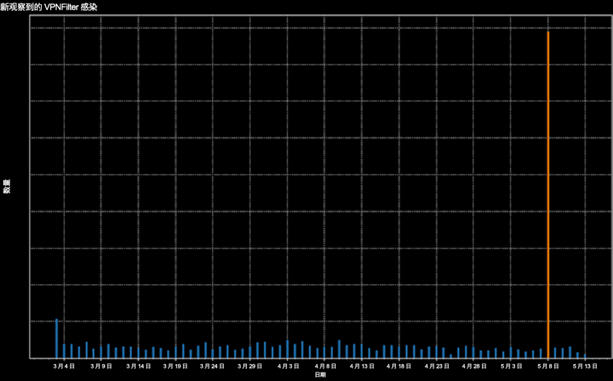

最后,在 5 月 8 日,我們觀察到 VPNFilter 感染活動急劇增加。幾乎發現的所有新受害者都位于烏克蘭。還值得注意的是,大多數烏克蘭受感染設備均共享來自世界其他地方的位于 IP 46.151.209[.]33 上的單獨第 2 階段 C2 基礎設施。到目前為止,我們意識到了 BlackEnergy 和 VPNFilter 間的代碼重疊,且先前在烏克蘭發生的攻擊時間表明下一場攻擊即將來臨。鑒于這些因素以及在與合作伙伴磋商后,我們決定不等研究完成而立即公布已掌握的信息。

在推進公開披露期間,我們又于 5 月 17 日觀察到集中在烏克蘭的新一批 VPNFilter 受害者大幅增長。這使我們更加確定了要盡快發布我們的研究成果。

圖:隨時間推移新觀察到的 VPNFilter 感染

抵御這種威脅

由于受影響設備的性質,抵御這種威脅極其困難。其中大多數設備均直接連接至互聯網,與潛在攻擊者之間不存在安全設備或安全服務。并且一個事實是大多數受影響設備具有眾所周知的漏洞且普通用戶難以修補,這進一步加劇了面臨的挑戰。此外,大多數設備沒有內置的防惡意軟件功能。這三個事實綜合起來使得防范這一威脅極其困難,導致攔截惡意軟件、消除漏洞或阻止威脅的機會嚴重受限。

盡管面臨這些挑戰,思科Talos已發布了從多個角度應對這種威脅的防御措施,以充分利用現存的有限選擇。我們開發和部署了超過 100 個 Snort 簽名,用于檢測和阻止與此威脅相關聯設備上可能的眾所周知的漏洞。這些規則已部署到公共 Snort 集中,任何人均可使用這些規則幫助保護其設備。此外,我們已按慣常做法視情況將某些域名/IP 列入黑名單,并將與此威脅相關的散列進行“定罪”以覆蓋受思科安全生態系統保護的那些設備。我們已就此問題與 Linksys、Mikrotik、Netgear、TP-Link 和 QNAP 進行了溝通。(注:QNAP 已意識到 VPNFilter 的某些方面,且先前已做好威脅防范工作。)最后,我們還在本文發布前與國際執法機構和網絡威脅聯盟的其他成員分享了這些指標和我們的研究成果,以便他們能夠迅速采取行動,幫助在更大范圍內應對這一威脅。

建議

我們建議:

· SOHO 路由器和/或 NAS 設備的用戶將設備重置為出廠默認設置并重新啟動,以清除具有破壞性的非持久性潛在第 2 階段和第 3 階段惡意軟件。

· 為用戶提供 SOHO 路由器的互聯網服務提供商代表客戶重新啟動路由器。

· 如果您有任何已知或疑似受此威脅影響的設備,請務必與制造商合作確保您的設備具有最新版本的修補程序。如果不是最新版本,則應立即應用更新的修補程序。

· ISP(互聯網服務提供商)積極與其客戶合作,確保設備已經過修補,且應用最新的固件/軟件版本。

由于威脅發起者可能采取破壞性行動,出于高度謹慎,我們建議所有 SOHO 或 NAS 設備均采取這些措施,無論這些設備是否已知受此威脅的影響。

結論

VPNFilter 是種具有擴張性、強勁、功能強大且危險的威脅,將難以實施防御措施的設備作為目標。其高度模塊化的框架允許快速更改威脅發起者的操作基礎設施,以服務其錯誤歸因、情報收集和尋找攻擊平臺的目標。

該惡意軟件的破壞能力尤其讓我們擔心。我們發現威脅發起者愿意刻錄用戶設備來掩蓋其蹤跡,而不僅僅是刪除惡意軟件痕跡。如果某一命令符合威脅發起者的目標,則該命令會被廣泛執行,這可能會導致成千上萬臺設備無法使用,使全球范圍內或滿足威脅發起者目的的重點區域中成千上萬名受害者無法接入互聯網。

雖然針對物聯網設備的威脅不足為奇,但是被更高級的民族、國家的威脅發起者使用這些設備進行網絡操作(可能導致設備被破壞)這一事實大大增加了處理此問題的緊迫性。我們呼吁整個安全界與我們聯手,來積極應對這一威脅。

隨著威脅不斷發展,我們將繼續監控 VPNFilter,并與我們的合作伙伴合作,以確保我們的客戶持續受到保護并向公眾公布調查結果。

危害表現(IOC)

如前所述,我們高度懷疑還有其他我們目前尚未發現的這一惡意軟件的其他 IOC 和版本。以下 IOC 列表包含我們迄今所掌握的情況。

已知 C2 域和 IP

與第 1 階段相關聯

photobucket[.]com/user/nikkireed11/library

photobucket[.]com/user/kmila302/library

photobucket[.]com/user/lisabraun87/library

photobucket[.]com/user/eva_green1/library

photobucket[.]com/user/monicabelci4/library

photobucket[.]com/user/katyperry45/library

photobucket[.]com/user/saragray1/library

photobucket[.]com/user/millerfred/library

photobucket[.]com/user/jeniferaniston1/library

photobucket[.]com/user/amandaseyfried1/library

photobucket[.]com/user/suwe8/library

photobucket[.]com/user/bob7301/library

toknowall[.]com

與第 2 階段相關聯

91.121.109[.]209

217.12.202[.]40

94.242.222[.]68

82.118.242[.]124

46.151.209[.]33

217.79.179[.]14

91.214.203[.]144

95.211.198[.]231

195.154.180[.]60

5.149.250[.]54

91.200.13[.]76

94.185.80[.]82

62.210.180[.]229

zuh3vcyskd4gipkm[.]onion/bin32/update.php

已知文件散列

第 1 階段惡意軟件

50ac4fcd3fbc8abcaa766449841b3a0a684b3e217fc40935f1ac22c34c58a9ec

0e0094d9bd396a6594da8e21911a3982cd737b445f591581560d766755097d92

第 2 階段惡意軟件

9683b04123d7e9fe4c8c26c69b09c2233f7e1440f828837422ce330040782d17

d6097e942dd0fdc1fb28ec1814780e6ecc169ec6d24f9954e71954eedbc4c70e

4b03288e9e44d214426a02327223b5e516b1ea29ce72fa25a2fcef9aa65c4b0b

9eb6c779dbad1b717caa462d8e040852759436ed79cc2172692339bc62432387

37e29b0ea7a9b97597385a12f525e13c3a7d02ba4161a6946f2a7d978cc045b4

776cb9a7a9f5afbaffdd4dbd052c6420030b2c7c3058c1455e0a79df0e6f7a1d

8a20dc9538d639623878a3d3d18d88da8b635ea52e5e2d0c2cce4a8c5a703db1

0649fda8888d701eb2f91e6e0a05a2e2be714f564497c44a3813082ef8ff250b

第 3 階段插件

f8286e29faa67ec765ae0244862f6b7914fcdde10423f96595cb84ad5cc6b344

afd281639e26a717aead65b1886f98d6d6c258736016023b4e59de30b7348719

自簽證書指紋

d113ce61ab1e4bfcb32fb3c53bd3cdeee81108d02d3886f6e2286e0b6a006747

c52b3901a26df1680acbfb9e6184b321f0b22dd6c4bb107e5e071553d375c851

f372ebe8277b78d50c5600d0e2af3fe29b1e04b5435a7149f04edd165743c16d

be4715b029cbd3f8e2f37bc525005b2cb9cad977117a26fac94339a721e3f2a5

27af4b890db1a611d0054d5d4a7d9a36c9f52dffeb67a053be9ea03a495a9302

110da84f31e7868ad741bcb0d9f7771a0bb39c44785055e6da0ecc393598adc8

fb47ba27dceea486aab7a0f8ec5674332ca1f6af962a1724df89d658d470348f

b25336c2dd388459dec37fa8d0467cf2ac3c81a272176128338a2c1d7c083c78

cd75d3a70e3218688bdd23a0f618add964603736f7c899265b1d8386b9902526

110da84f31e7868ad741bcb0d9f7771a0bb39c44785055e6da0ecc393598adc8

909cf80d3ef4c52abc95d286df8d218462739889b6be4762a1d2fac1adb2ec2b

044bfa11ea91b5559f7502c3a504b19ee3c555e95907a98508825b4aa56294e4

c0f8bde03df3dec6e43b327378777ebc35d9ea8cfe39628f79f20b1c40c1b412

8f1d0cd5dd6585c3d5d478e18a85e7109c8a88489c46987621e01d21fab5095d

d5dec646c957305d91303a1d7931b30e7fb2f38d54a1102e14fd7a4b9f6e0806

c0f8bde03df3dec6e43b327378777ebc35d9ea8cfe39628f79f20b1c40c1b412

已知受影響設備

已知受到此威脅影響的設備如下所列。由于這項研究的規模之大,我們的許多觀察結果是遠程而非在設備上得出的,因此在很多情況下難以確定具體的版本號和型號。需要指出的是,所有這些設備均具有相關的公開已知漏洞。

鑒于對此威脅的觀察結果,我們極為肯定地評定,此列表并不完整且可能有其他設備受到影響。

LINKSYS 設備:

E1200

E2500

WRVS4400N

用于云核心路由器的 MIKROTIK ROUTEROS 版本:

1016

1036

1072

NETGEAR 設備:

DGN2200

R6400

R7000

R8000

WNR1000

WNR2000

QNAP 設備:

TS251

TS439 Pro

運行 QTS 軟件的其他 QNAP NAS 設備

TP-LINK 設備:

R600VPN

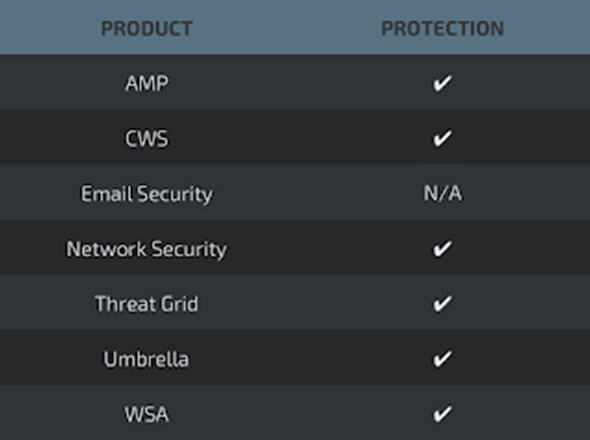

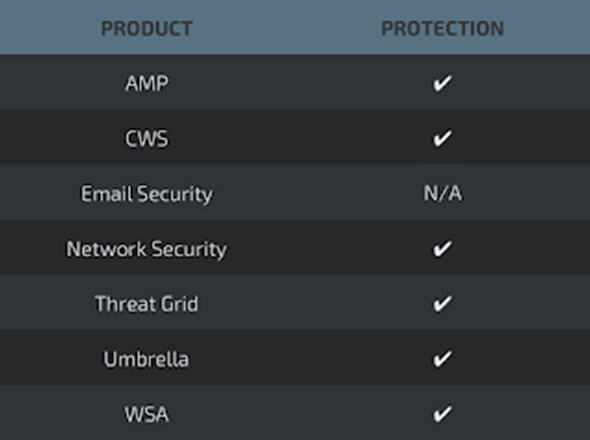

覆蓋范圍

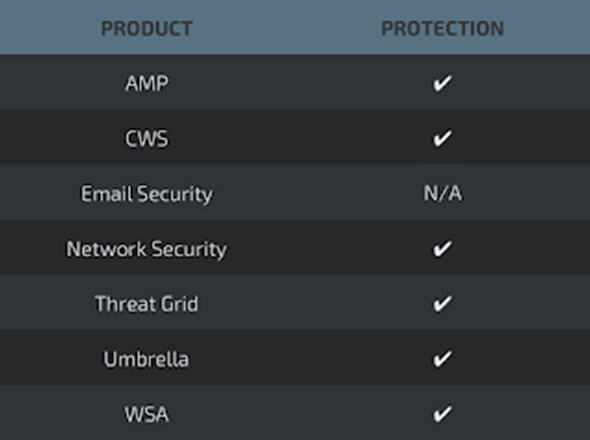

思科高級惡意軟件保護 (AMP)、云網絡安全 (CWS)、網絡安全、ThreatGrid、Umbrella 和網絡安全設備 (WSA) 均可保護思科客戶免受此威脅的侵害。此外,StealthWatch 和 StealthWatch Cloud 可用于查找與已知 C2 IP 地址和域進行通信的設備。

在 StealthWatch 中,需要進行兩項配置以發送存在與惡意 IP 地址進行通信的風險通告。

第一步是使用 Java 用戶界面在“外部主機”下創建名“VPNFilter C2”的新主機組。

創建后,您可能需要驗證目前沒有正在進行的通信。

驗證方式為右鍵點擊最近創建的“VPNFilter C2”主機組,然后導航至“熱門” ->“對話” ->“總計”。

查看這些熱門對話,即可輕松發現是否存在活動流量。

如果無活動流量,您可以創建風險通告,以在觀察到任何進出“VPNFilter C2”主機的流量時生成風險通告。

風險通告的配置方式為:創建一個自定義事件,并在網絡用戶界面中選擇適當的主機或對象。

VPNFILTER 特定 SNORT 檢測:

45563 45564 46782 46783

防范受影響設備中已知漏洞的 SNORT 規則:

25589 26276 26277 26278 26279 29830 29831 44743 46080 46081 46082 46083 46084 46085 46086 46287 46121 46122 46123 46124 41445 44971 46297 46298 46299 46300 46301 46305 46306 46307 46308 46309 46310 46315 46335 46340 46341 46342 46376 46377 37963 45555 46076 40063 44643 44790 26275 35734 41095 41096 41504 41698 41699 41700 41748 41749 41750 41751 44687 44688 44698 44699 45001 46312 46313 46314 46317 46318 46322 46323 40866 40907 45157

CLAMAV 簽名:

Unix.Trojan.Vpnfilter-6425811-0

Unix.Trojan.Vpnfilter-6425812-0

Unix.Trojan.Vpnfilter-6550590-0

Unix.Trojan.Vpnfilter-6550591-0

Unix.Trojan.Vpnfilter-6550592-0

掃一掃

掃一掃

京公網安備 11010502049343號

京公網安備 11010502049343號