網絡邊界模糊,業務資源池化,多租戶的出現,對傳統安全架構的沖擊是巨大的。對于防護類安全能力,包括防火墻、入侵防御、防病毒網關,無法對應用租戶的邏輯邊界。對于檢測/審計類安全能力,也無法鑒別不同租戶的業務流量。所以,新IT環境下的安全業務架構,不僅需要在交付方式上做出調整,還需能夠滿足租戶個性化的需求。

新華三安全云,滿足《信息安全技術 網絡安全等級保護基本要求》的安全能力要求,提供靈活、穩定的安全架構。以下將從防護類安全能力架構設計、檢測類安全能力架構設計、日志審計架構設計、安全虛擬化架構及安全集群四個方面闡述安全云的關鍵架構。

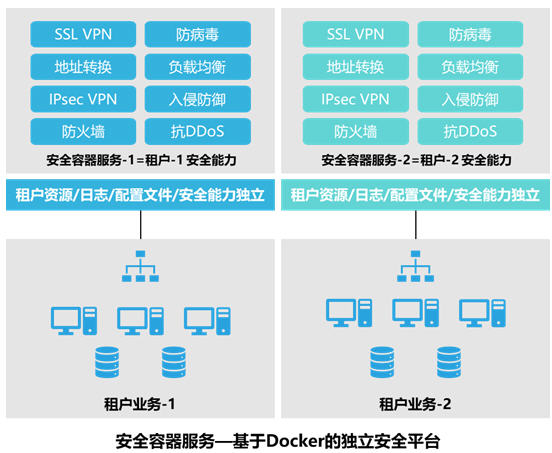

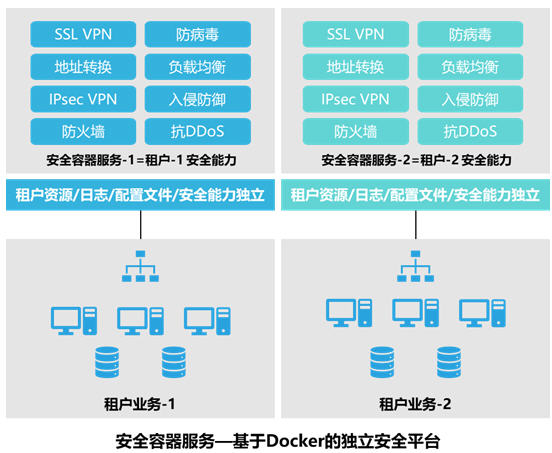

1. 防護類安全能力架構

防護類安全設備采用硬件資源池的方式進行部署,虛擬化微服務通過Docker方式部署,Docker之間通過開放API接口進行通信,能夠使每個租戶獨享安全能力。每個Docker具備有獨立的日志發送、獨立的策略配置、獨立的硬件資源,即使在單獨重啟后也不互相干擾。防護類安全能力通過同租戶在OpenStack架構中的網關(OpenStack稱之為“路由器”)關聯,保證業務流量能夠對應到租戶專屬的安全能力。

圖:防護類安全能力架構

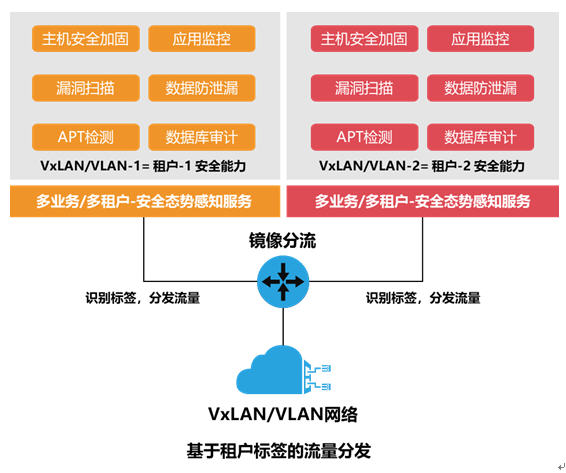

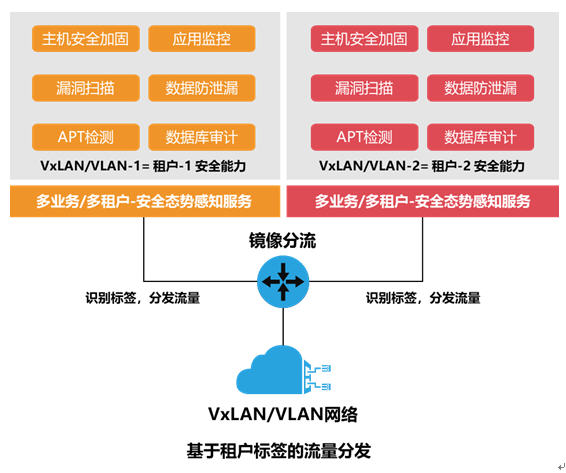

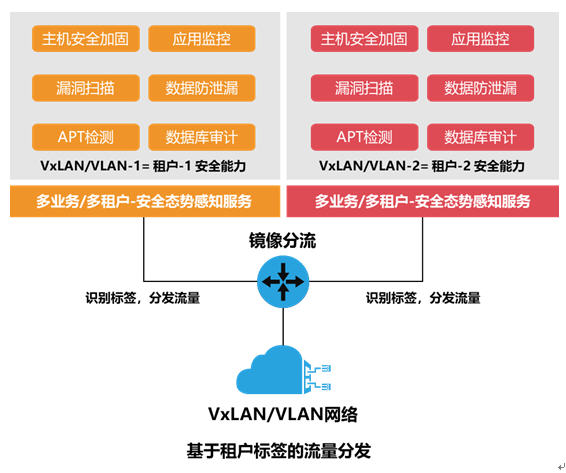

2. 檢測類安全能力架構

檢測類能力采用基于租戶標簽的流量分發方式,實現對不同租戶的獨立審計及檢測。在云架構中,可以采用VLAN或VxLAN的方式為不同的租戶劃分獨立的VPC。檢測類能力需要根據不同的VPC,將流量對應到不同的檢測設備上。通過匯聚分流平臺將鏡像流量進行M:N的復制分發和智能過濾,一次性接收云架構內的全部流量,隨后,基于標簽實現不同租戶的流量分發。最后,將檢測結果反饋到多租戶模式下的態勢感知平臺上,針對每個租戶進行呈現。在此架構下,不需要檢測類設備支持虛擬化技術部署,就可以使安全檢測能力得到彈性化擴展,同時不改變網絡架構或增加流量鏡像的配置,就可以使每個租戶擁有專享的安全威脅展示空間。

圖:檢測類安全能力架構

新華三安全云,滿足《信息安全技術 網絡安全等級保護基本要求》的安全能力要求,提供靈活、穩定的安全架構。上篇文章介紹了防護類安全能力架構設計和檢測類安全能力架構設計,以下詳細闡述日志審計架構設計、安全虛擬化架構及安全集群關鍵架構。

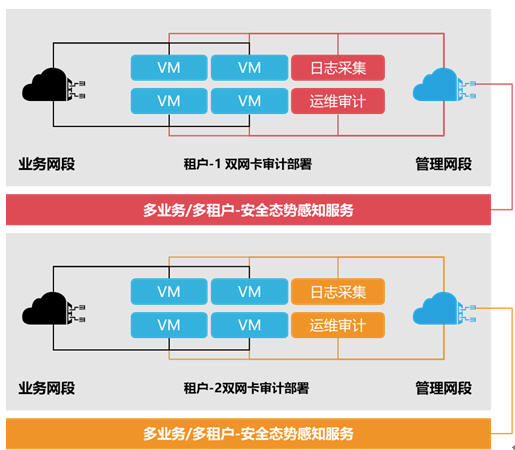

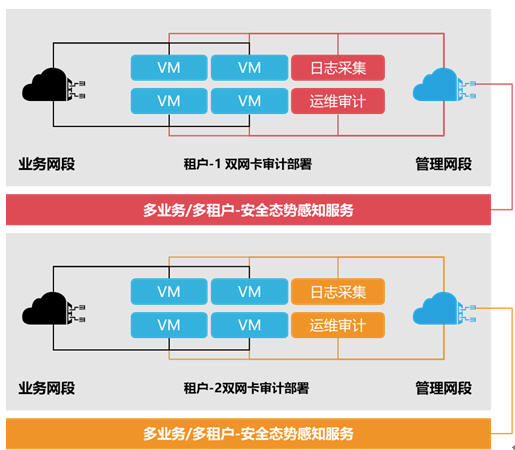

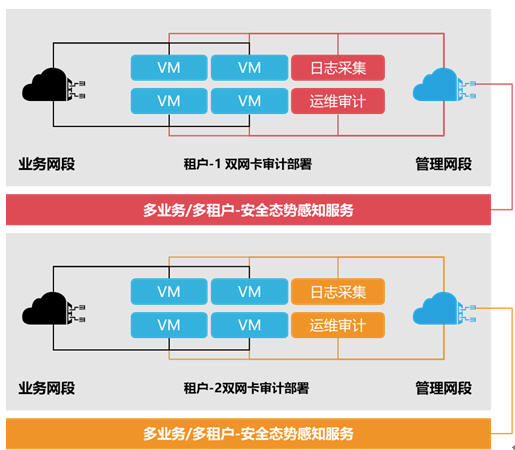

3. 日志審計架構

如何實現租戶內的日志審計,包括操作運維日志的審計以及業務系統的集中審計是《信息安全技術 網絡安全等級保護基本要求》中所強調的技術重點。傳統技術無法對租戶的日志進行區分,采用物理設備的審計技術,也不能保證各個租戶間的審計獨立性,存在較大的合規風險。在安全云審計架構中,提供虛擬帶外管理網,與業務網段完全分開,專門用于運維操作登錄以及業務系統日志的收集。業務網段通過訪問控制策略的配置,不允許進行運維操作,如Telnet,SSH,管理網段的HTTP/HTTPS連接。

圖:日志審計架構

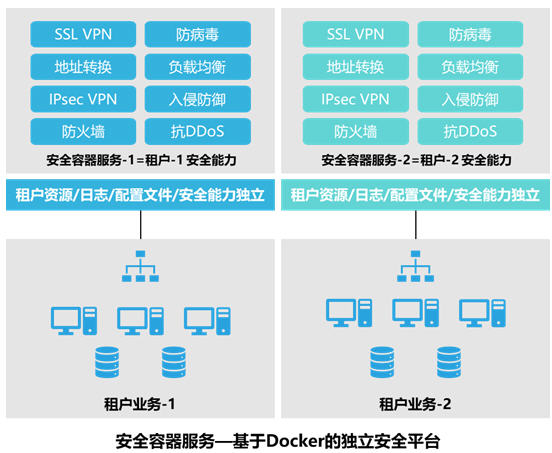

4. 安全虛擬化架構及安全集群架構

1) 安全虛擬化架構

安全虛擬化架構采用基于容器的虛擬化方案,是一種輕量級的虛擬化技術,在一個安全引擎內,通過唯一的OS內核對系統硬件資源進行管理,每個虛擬防火墻作為一個容器實例運行在同一個內核之上。

采用容器化技術,虛擬防火墻有獨立的進程上下文運行空間,容器與容器之間的運行空間完全隔離,天然具備了虛擬化特性。攻擊者無法從一個虛擬墻進入另一個虛擬墻或者獲取另一個虛擬墻的數據。相比傳統的VRF隔離,具有更好的數據安全性。在一個容器中,運行了完整的防火墻業務系統(包括管理平面、控制平面、數據平面),從功能角度看虛擬化后的系統和非虛擬化系統的功能是一致的(整機重啟、存儲格式化、集群配置等全局系統配置只能由系統管理執行)。同時進程空間的隔離實現了虛擬墻的故障隔離。

另外,由于多個虛擬墻共享統一的OS內核,可以從調度入口靈活分配每個虛擬墻的處理能力比如吞吐、并發、新建等,也可以在線動態地增加資源。最后,基于容器的虛擬化實現在容器中并不需要運行完整的操作系統,減少了由于完全虛擬化帶來的內存開銷,每個VFW可以直接通過內核和物理硬件交互,避免了和虛擬設備交互代理的性能損耗,所以可以支持更多的虛擬防火墻實例,而不會對系統性能造成實質影響。

2) 安全集群架構

安全集群框架高可靠性技術通過將兩臺設備虛擬化為一臺邏輯設備,實現了管理和控制上的統一,同時組網部署更加簡單,有效利用鏈路帶寬,提高系統穩定性,大幅減少故障點帶來的業務切換沖擊。

為解決傳統雙機備份“故障出發點多”及“切換粒度粗”帶來的業務沖擊及性能損失問題,安全集群架構引入了引擎級備份技術。引擎級備份通技術過將主機進行安全集群框架集群,對外通過跨設備鏈路捆綁或者提供等價路由節點進行互聯,有效利用鏈路帶寬。對內在業務引擎之間實現備份,從而將主控、接口和業務引擎的故障解耦,可以最大程度地減少各節點故障帶來的業務沖擊。

單臺物理設備受限于自身CPU處理能力、內存容量、硬件槽位等多方面因素,整體處理能力存在上限。傳統IT部署模式下,為了滿足未來三到五年的業務流量需求,通常會購買遠超實際需求的高端設備,導致資源利用率低下和投資浪費。安全集群架構基于Scale-out彈性擴展方式實現多臺機框的集群,實現系統性能的彈性增長。同時支持異構集群,可以將兩臺不同性能的設備進行集群,便于企業按需采購和部署,保護投資。多框集群的另外一個應用場景就是雙活數據中心,通過跨數據中心部署多設備集群,并且在跨數據中心的兩臺設備之間開啟會話備份,實現業務故障、業務遷移、數據中心故障等多種場景下可靠性。

可見,新華三安全云通過安全虛擬化架構及安全集群架構,將安全能力靈活分配給不同的租戶或業務,滿足不同業務場景需求,并且管理平臺在集群基礎上,還可通過Docker的方式完成業務穩定、不中斷升級。

掃一掃

掃一掃

京公網安備 11010502049343號

京公網安備 11010502049343號