新加坡國立大學和以色列內蓋夫本古里安大學的研究結果在同行評審的《計算機與安全》雜志上提出了一種新方法。該方法使用機器學習來檢測易受攻擊的智能家居設備,這些設備對于通過僵尸網絡以發起DDoS攻擊的黑客來說是一個有吸引力的目標。

機器學習檢測器不會侵犯客戶的隱私,并且即使沒有受到攻擊,也可以查明易受攻擊的設備。

檢測NAT路由器后面的設備

Ben-Gurion博士和研究小組負責人Yair Meidan對媒體表示:“據我所知,電信公司會監控流量,并且只能在DDoS攻擊執行后才能檢測到,這可能為時已晚。”

“相比之下,我們的方法提出了一種手段,可以在潛在的易受攻擊的物聯網設備受到威脅并用于執行此類攻擊之前對其進行檢測。

“一旦檢測到這些潛在有害的設備,便可以采取減輕風險的措施。”

眾所周知,智能監控攝像頭、智能燈泡、智能冰箱和智能嬰兒監視器等家用物聯網設備因安全性差而著稱,經常被用于DDoS攻擊。

同時,大多數客戶不具備保護其智能家居設備或監控其網絡中是否存在受感染設備的技術知識和技能。這將檢測易受攻擊的物聯網設備的負擔放在了ISP的肩上。

Meidan說,該項目的想法源自一家電信公司,由于與物聯網相關的DDoS攻擊,該公司的基礎設施面臨嚴重風險,盡管他沒有透露公司名稱。

檢測易受攻擊的智能家居設備的主要挑戰之一是,它們被隱藏在網絡地址轉換(NAT,network address translation)路由器后面,并在家庭網絡外部共享公用IP地址,這使電信公司很難區分它們。

一種解決方法是使用深度數據包檢查(DPI,deep packet inspection)。但是DPI在計算上既昂貴又使ISP客戶的私人通信面臨風險。

而且,由于大多數互聯網流量已被加密,因此除非電信公司采取更多侵入隱私的方法,例如在客戶的家庭網絡內部安裝監視設備,否則DPI幾乎變得不可能。

Ben-Gurion和新加坡國立大學的研究人員沒有使用包檢查,而是使用有監督的機器學習,通過對路由器的出站流量進行統計分析來識別NAT設備。

訓練和部署機器學習模型

所提出的方法使用CVE和NVD列表作為易受攻擊的家庭IoT設備的來源。要創建檢測器,電信公司必須建立一個實驗室家庭網絡,在其中安裝各種IoT和非IoT設備。該網絡還包括易受攻擊的物聯網設備的實例。

在從路由器收集的NetFlow數據上訓練了機器學習檢測器,以檢測易受攻擊的IoT設備的已知模式。

簡而言之,檢測器將查看路由器的傳出流量,并讓您知道其背后是否存在已知類型的易受攻擊的IoT設備。

該模型針對正常的網絡流量進行了訓練,這意味著即使它們沒有受到攻擊并且沒有進行惡意活動,它也可以檢測到易受攻擊的設備。

圖-人工智能可用于幫助防御DDoS攻擊

設置實驗室和訓練機器學習模型將使電信公司花費數千美元。 Meidan指出,但是成本大大低于DDoS攻擊的后果。

“這種攻擊很可能會導致互聯網服務中斷,這可能會導致客戶流失,并從越來越重要的QoE(體驗質量)衡量標準上對電信公司的聲譽及其與其他電信公司競爭的能力造成長期損害。 。”

Meidan說,為削減成本,電信公司可以“在較小但有效的IoT模型子集上訓練其檢測器,即發現易受僵尸網絡感染并具有最大安裝基礎的特定IoT模型”,

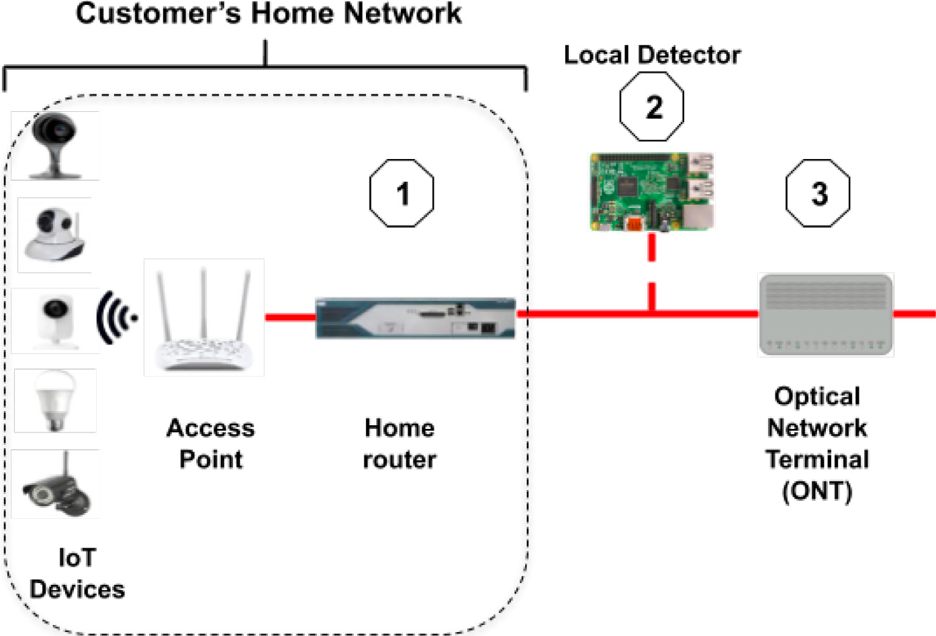

經過訓練的檢測器模型可以在Raspberry Pi等低成本計算機上運行,該計算機可以實現分散式部署模型,在該模型中,本地檢測器將安裝在客戶的家庭路由器與光網絡終端之間。

識別出易受攻擊的設備后,電信公司可以重新路由流量,應用虛擬補丁或通知客戶采取適當措施。

圖-低成本選項可用于幫助識別易受攻擊的家庭設備

Meidan說:“我們計劃將評估范圍擴大到來自各個制造商的各種物聯網模型,并評估該方法對對抗性攻擊的適應性。”研究人員正在考慮將他們的工作范圍從智能家居設備擴展到其他領域。該方法可能是可行和有益的。

京公網安備 11010502049343號

京公網安備 11010502049343號